Zaobserwowano, iż pewna liczba wspieranych przez państwo ugrupowań cyberprzestępczych z Rosji i Chin wykorzystuje w ramach swojej działalności odkrytą niedawno lukę w zabezpieczeniach narzędzia archiwizującego WinRAR dla systemu Windows.

Luka, o której mowa, to CVE-2023-38831 (wynik CVSS: 7,8). Umożliwia ona atakującym wykonanie dowolnego kodu, gdy użytkownik próbuje wyświetlić niegroźny plik w archiwum ZIP. Podatność jest aktywnie wykorzystywana co najmniej od kwietnia 2023 r.

Na czym polega podatność?

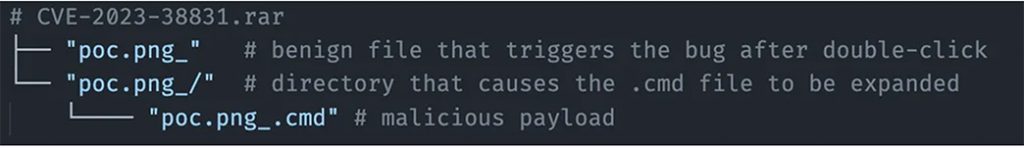

Weźmy na tapet następującą strukturę archiwum rar:

Źródło: blog.google/threat-analysis-group

Źródło: blog.google/threat-analysis-groupKiedy użytkownik dwukrotnie kliknie na normalny plik „poc.png_” (podkreślenie to spacja) w interfejsie użytkownika WinRAR, aplikacja w wersji starszej niż 6.23 zamiast tego wykona „poc.png_/poc.png_.cmd”.

Po dwukrotnym kliknięciu pliku przez użytkownika WinRAR próbuje określić, które pliki wymagają tymczasowego rozszerzenia, przeglądając wszystkie wpisy w archiwum. Jednakże, ze względu na sposób dopasowywania, jeżeli zostanie znaleziony katalog o tej samej nazwie co wybrany wpis, zarówno wybrany plik, jak i pliki znajdujące się w dopasowanym katalogu zostaną wyodrębnione do katalogu głównego.

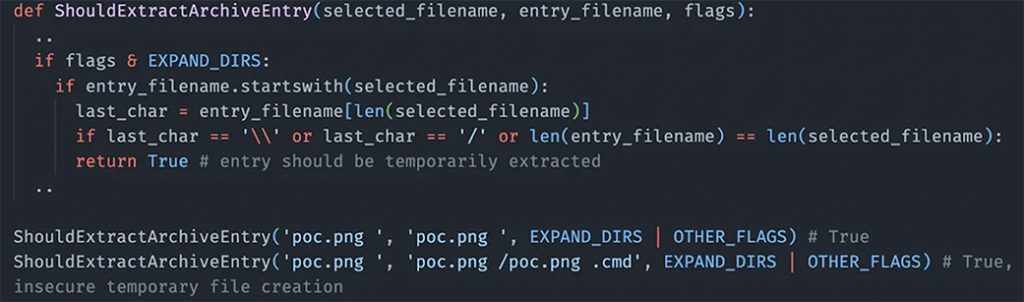

Poniższy pseudokod pokazuje logikę wyodrębniania programu WinRAR oraz informację, czy należy wyodrębnić wpis z archiwum:

Źródło: blog.google/threat-analysis-group

Źródło: blog.google/threat-analysis-groupPodczas zapisywania zawartości plików WinRAR przeprowadza normalizację ścieżki, która usuwa dodane spacje, ponieważ system Windows nie zezwala na nazwy plików ze spacjami na końcu.

Na koniec WinRAR wywołuje ShellExecuteExW, przekazując nieznormalizowaną ścieżkę ze spacją na końcu „%TEMP%\{random_directory}\poc.png_”, aby uruchomić plik wybrany przez użytkownika. Wewnętrznie ShellExecute próbuje zidentyfikować rozszerzenia plików, wywołując „shell32!PathFindExtension”, co kończy się niepowodzeniem, ponieważ rozszerzenia zawierające spacje są uznawane za nieprawidłowe. Zamiast ratować się lub zaraportować o błędzie, ShellExecute wywołuje polecenie „shell32!ApplyDefaultExts”, które przegląda wszystkie pliki w katalogu, znajdując i wykonując pierwszy plik z rozszerzeniem pasującym do dowolnego z zakodowanych na stałe: „.pif, .com, .exe, . bat, .lnk, .cmd”.

Wykorzystanie podatności przez grupy APT

Grupa Google Threat Analysis (TAG), odpowiedzialna za wykrycie tych działań w ostatnich tygodniach, przypisała je trzem różnym ugrupowaniom, które śledzi pod „geograficznymi” pseudonimami: FROZENBARENTS (aka Sandworm), FROZENLAKE (aka APT28) i ISLANDDREAMS (aka APT40).

Na początku września w ramach ataku phishingowego powiązanego z robakiem Sandworm haker podszył się pod ukraińską szkołę szkolenia w zakresie walki z dronami i rozesłał złośliwy plik ZIP wykorzystujący CVE-2023-38831 do dostarczania Rhadamanthys, czyli innego złośliwego systemu kradnącego dane, które jest dostępne w sprzedaży w cenie 250 dolarów za miesięczną subskrypcję.

Podobno APT28, tak jak Sandworm powiązany z Główną Dyrekcją Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU), rozpoczął kampanię e-mailową skierowaną do ukraińskich organizacji rządowych. W wyniku tych ataków użytkownicy z Ukrainy zostali poproszeni o pobranie pliku zawierającego exploit CVE-2023-38831 – fałszywego dokumentu udającego zaproszenie na wydarzenie Centrum Razumkowa, krajowego zespołu doradców ds. polityki publicznej. Rezultatem było wykonanie skryptu PowerShell o nazwie IRONJAW, który kradnie dane logowania przeglądarki i lokalne katalogi użytkowników, a następnie eksportuje te informacje do infrastruktury kontrolowanej przez aktora w witrynie webhook[.]site.

Trzecim ugrupowaniem wykorzystującym błąd WinRAR jest APT40, który rozpętał kampanię phishingową skierowaną przeciwko Papui-Nowej Gwinei. Rozsyłano wiadomości e-mail z łączem Dropbox do archiwum ZIP zawierającego exploit CVE-2023-38831.

Sekwencja infekcji ostatecznie utorowała drogę do wdrożenia droppera o nazwie ISLANDSTAGER, odpowiedzialnego za ładowanie BOXRAT, backdoora .NET korzystającego z interfejsu API Dropbox do wydawania poleceń i kontroli. Ujawnienie opiera się na najnowszych ustaleniach Cluster25, które szczegółowo opisują ataki przeprowadzane przez ekipę hakerską APT28 wykorzystującą lukę w WinRAR-ze do przeprowadzania operacji gromadzenia danych uwierzytelniających.

Według ustaleń zespołu Knownsec 404 i NSFOCUS niektórzy z innych sponsorowanych przez państwo przeciwników, którzy dołączyli do walki, to Konni (który pokrywa się z północnokoreańskim klastrem identyfikowanym jako Kimsuky) i Dark Pink (znanym również jako Saaiwc Group).

„Powszechne wykorzystywanie błędu WinRAR pokazuje, iż exploity wykorzystujące znane luki mogą być bardzo skuteczne pomimo łatwej dostępności łatki” – stwierdziła Kate Morgan, badaczka TAG. „Nawet najbardziej wyrafinowani napastnicy zrobią konieczne minimum, aby osiągnąć swoje cele”.