Analitycy Microsoft Defender ujawnili zaawansowaną, wieloetapową kampanię phishingową typu Adversary-in-the-Middle (AiTM), która zakończyła się naruszeniem wielu kont i eskalacją ataków Business Email Compromise (BEC) w kilku organizacjach – głównie w sektorze energetycznym. Atak nie był prostym phishingiem, ale kompleksową operacją, wykorzystującą zaufane usługi chmurowe, manipulację pocztą oraz dalsze rozsyłanie złośliwych wiadomości po początkowym kompromitowaniu użytkowników.

Etapy ataku

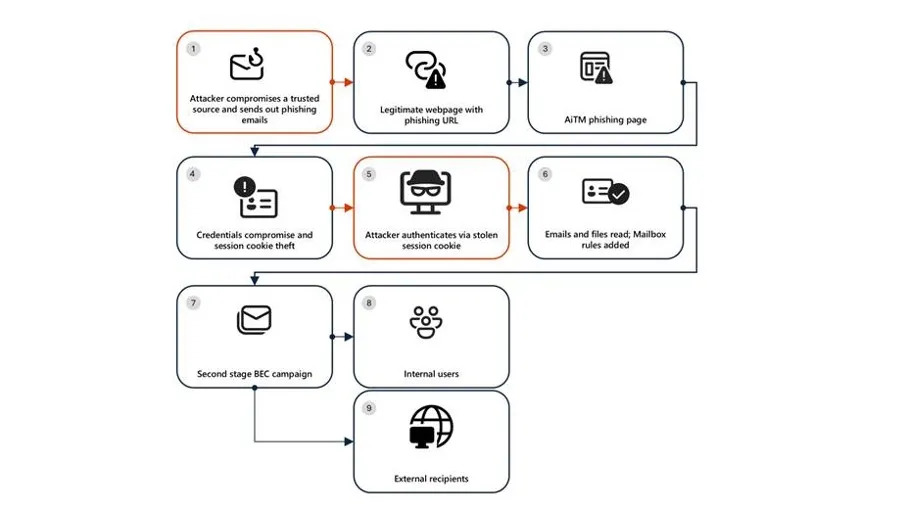

Analiza Defendera pokazuje, iż kampania rozpoczęła się od kompromitacji konta dostawcy lub partnera, co umożliwiło wysłanie fałszywego e-maila z linkiem do współdzielonego dokumentu SharePoint. Adresy w wiadomości wyglądały wiarygodnie, a ich konstrukcja przypominała typowe notyfikacje o plikach, co zwiększyło prawdopodobieństwo kliknięcia przez użytkownika.

Kliknięcie linku przekierowywało ofiarę na stronę wymagającą logowania, co stanowiło klasyczny etap phishingu AiTM: zamiast wpisania swoich danych na prawdziwym portalu Microsoft, ofiara wprowadzała je w witrynie, skąd były przechwytywane i przekazywane atakującemu. Pozwalało mu uzyskać token sesji lub hasło i przejąć kontrolę nad kontem ofiary.

Po uzyskaniu dostępu napastnik wykorzystywał kolejny mechanizm: tworzył reguły skrzynki odbiorczej, które automatycznie usuwały przychodzące wiadomości i oznaczały je jako przeczytane – dzięki temu użytkownik nie był świadomy aktywności napastnika i nie zauważał podejrzanych e-maili.

Po ustanowieniu trwałego dostępu atakujący wysyłał kolejną falę phishingu – tym razem z konta wcześniej skompromitowanego użytkownika. E-maile te były kierowane do kontaktów wewnętrznych i zewnętrznych organizacji, w tym list dystrybucyjnych, bazując na istniejących wątkach konwersacji w skrzynce. W rezultacie w ramach kampanii rozesłano ponad 600 wiadomości phishingowych. W finalnym etapie ataku działania przybrały formę klasycznego BEC: napastnik monitorował odsłonięte wiadomości – w tym odpowiedzi na kampanię phishingową – i usuwał je z katalogów archiwum, tak by ofiary nie mogły zorientować się, iż ich konta zostały naruszone. W niektórych przypadkach atakujący odpowiadał również na pytania ofiar, podszywając się pod użytkownika, co jeszcze lepiej maskowało incydent.

Źródło: Microsoft.com

Źródło: Microsoft.comDlaczego SharePoint jest atrakcyjny dla atakujących

Atak ten pokazuje, jak chętnie cyberprzestępcy wykorzystują legalne usługi chmurowe jako narzędzia dystrybucji złośliwych treści. SharePoint i OneDrive są szeroko stosowane w codziennej pracy – umożliwiają współdzielenie dokumentów i notyfikacje o nowych plikach. Dzięki temu zaufane linki do tych usług często omijająfiltry antyphishingowe i klasyczne zabezpieczenia e-mail.

Takie platformy oferują nie tylko legitymację (użytkownicy wiedzą, iż otrzymują link do pliku), ale także mechanizmy uwierzytelniania, których można nadużyć, by zbudować realistyczne strony phishingowe. Atakujący nie musieli tworzyć własnych serwerów phishingowych – używali SharePoint jako „nośnika”, co utrudniało ich szybkie zablokowanie lub identyfikację złośliwych zasobów.

Co ten atak mówi o AiTM i BEC

Kampania ujawnia coraz większe wyrafinowanie ataków Adversary-in-the-Middle i ich powiązania z naruszeniami typu BEC. AiTM phishing nie tylko omijało zabezpieczenia wieloskładnikowego uwierzytelniania – przez przechwycenie sesji ofiary atakujący mógł logować się bez konieczności wpisywania hasła czy OTP – ale również wykorzystywał ten sam model uwierzytelnienia do eskalacji ataku i imitowania legalnych działań użytkownika.

Tradycyjne reakcje na naruszenia tożsamości – reset hasła – w takich przypadkach często nie wystarczają, ponieważ sesje logowania lub tokeny mogą pozostawać aktywne, a napastnik może mieć dodatkowe metody trwałego dostępu, takie jak modyfikacja ustawień MFA.

Detekcja i obrona – jak ograniczać ryzyko rozwoju podobnych kampanii

Microsoft Defender XDR i Defender for Cloud Apps wykorzystują sygnały z różnych źródeł, by wykrywać nietypowe działania związane z phishingiem AiTM. Na przykład rozwiązania te mogą podnosić alerty o użyciu skradzionych tokenów sesji, o próbach logowania z nietypowych adresów IP albo o tworzeniu podejrzanych reguł skrzynki odbiorczej – co może wskazywać na kompromitację konta.

Organizacje powinny również rozważyć wzmocnienie polityk MFA poprzez warunkowy dostęp (Conditional Access), który pozwala oceniać żądania logowania w oparciu o dodatkowe sygnały, takie jak lokalizacja, typ urządzenia czy zgodność z polityką bezpieczeństwa. Takie podejście ogranicza skuteczność AiTM, ponieważ choćby przechwycone dane sesji mogą zostać zidentyfikowane jako nietypowe i zablokowane.

W praktyce należy także monitorować i analizować anomalie w Entra ID, jak nieznane lokalizacje logowania, niespodziewane zmiany w regułach skrzynki odbiorczej lub braki w dostępie do ważnych powiadomień e-mail. Wykrywanie tych sygnałów na wczesnym etapie może pomóc zatrzymać kampanię, zanim rozwinie się w szeroki BEC.

Podsumowanie

Odkryta kampania to przykład, jak zaawansowane kampanie phishingowe ewoluują, by wykorzystywać legalne usługi i zaufane funkcje chmurowe jako narzędzia ataku. Zamiast polegać na prostych phishingowych wiadomościach z fałszywymi domenami, atakujący budują scenariusze, w których ofiary same proszą się o kompromitację, klikając w znane i zaufane linki.

Dla zespołów bezpieczeństwa to przypomnienie, iż obrona musi być wielowarstwowa i kontekstowa. Ma obejmować nie tylko detekcję klasycznych phishingów na poziomie poczty e-mail, ale także monitorowanie zachowań sesji, anomalii logowania i nietypowych modyfikacji skrzynek użytkowników.