Firma Microsoft wydała poprawki dla 71 nowych typowych luk i zagrożeń (CVE), aby oznaczyć ostatni wtorek z aktualizacją w 2025 rz pojedynczym dniem zerowym, który umożliwia podniesienie uprawnień dzięki sterownika systemu plików wspólnego dziennika systemu Windows, który kradnie światło reflektorów.

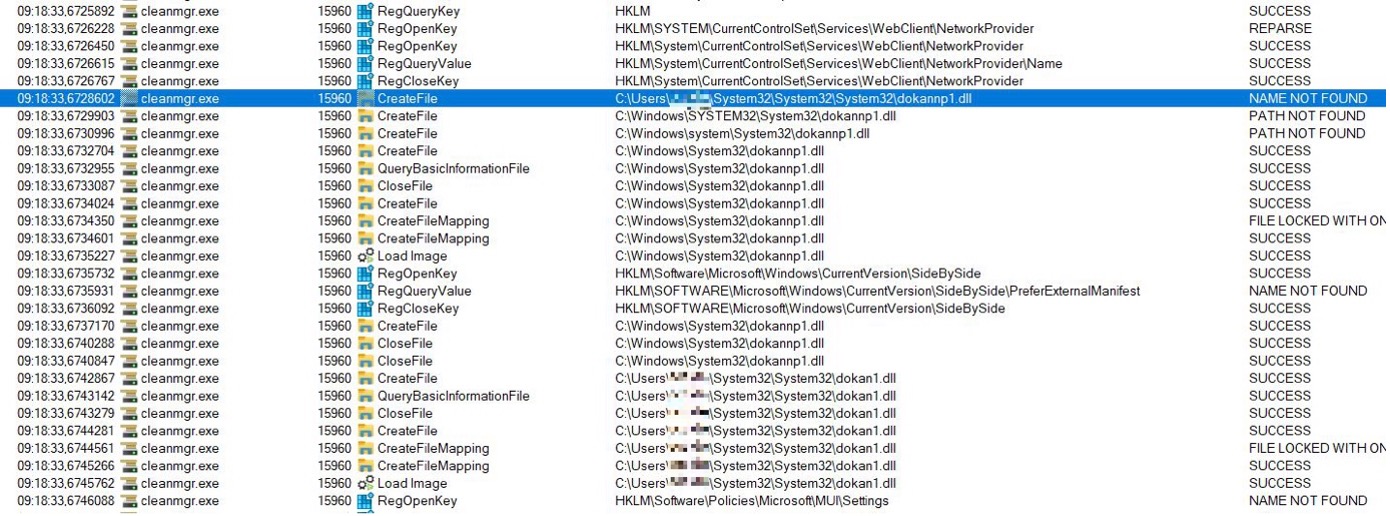

Przypisane oznaczenie CVE-2024-49138 Usterka, przypisana zespołowi ds. zaawansowanych badań CrowdStrike, wynika z przepełnienia bufora opartego na stercie, w wyniku którego sprawdzanie nieprawidłowych granic umożliwia atakującemu nadpisanie pamięci na stercie.

Wykorzystanie przez osobę atakującą do wykonania dowolnego kodu i uzyskania uprawnień na poziomie systemu, które można wykorzystać do przeprowadzenia głębszych i bardziej skutecznych ataków, takich jak oprogramowanie ransomware, uważa się za stosunkowo proste. Microsoft stwierdził, iż zaobserwował wykorzystanie CVE-2024-49138 w środowisku naturalnym.

„Sterownik CLFS to podstawowy komponent systemu Windows używany przez aplikacje do zapisywania dzienników transakcji” – wyjaśnił Mike Walters, prezes i współzałożyciel firmy specjalizującej się w zarządzaniu poprawkami Akcja 1.

„Ta luka umożliwia nieautoryzowane podniesienie uprawnień poprzez manipulację zarządzaniem pamięcią sterownika, czego efektem jest dostęp na poziomie systemu – najwyższy przywilej w systemie Windows. Osoby atakujące uzyskujące uprawnienia systemowe mogą wykonywać takie działania, jak wyłączanie zabezpieczeń, wydobywanie poufnych danych lub instalowanie trwałych backdoorów” – powiedział.

Walters wyjaśnił, iż każdy system Windows z 2008 roku, który korzysta ze standardowego komponentu CLFS, jest podatny na tę wadę, co może powodować potencjalny problem w środowiskach korporacyjnych, jeżeli nie zostanie gwałtownie rozwiązane.

„Potwierdzono, iż luka jest wykorzystywana w środowisku naturalnym, a niektóre informacje na jej temat zostały ujawnione publicznie, ale ujawnienie to może nie obejmować próbek kodu” – powiedział Ivanti wiceprezes ds. produktów bezpieczeństwa, Chris Goettl.

„CVE otrzymało od firmy Microsoft ocenę „Ważny” i uzyskało wynik CVSSv3.1 na poziomie 7,8. Priorytety oparte na ryzyku ocenią tę lukę jako krytyczną, co sprawia, iż aktualizacja systemu operacyjnego Windows w tym miesiącu będzie Twoim najwyższym priorytetem.

Krytyczne problemy

W roku, w którym Microsoft wprowadził ponad 1000 poprawek błędów w ciągu 12 miesięcy, co stanowi drugą najwyższą liczbę w historii po roku 2020, jak zauważył Dustin Childs z Inicjatywy Zero Daygrudzień 2024 r. będzie się wyróżniał szczególnie dużą liczbą krytycznych luk w zabezpieczeniach – łącznie 16 i wszystkie bez wyjątku prowadzące do zdalnego wykonania kodu (RCE).

Łącznie dziewięć z tych luk dotyczy Usług pulpitu zdalnego systemu Windows, trzy z nich można znaleźć w protokole LDAP systemu Windows, dwie w usłudze kolejkowania wiadomości w systemie Windows (MSMQ) i po jednej w usłudze podsystemu urzędu zabezpieczeń lokalnych systemu Windows (LSASS). ) i Windows Hyper-V.

Spośród nich tak CVE-2024-49112 w Windows LDAP, który prawdopodobnie zasługuje na największą uwagę, uzyskując ekstremalny wynik CVSS na poziomie 9,8 i wpływając na wszystkie wersje systemu Windows, począwszy od Windows 7 i Server 2008 R2. Pozostawiony bez rozwiązania, umożliwia nieuwierzytelnionemu atakującemu osiągnięcie RCE na serwerze bazowym.

Protokół LDAP jest powszechnie stosowany na serwerach pełniących funkcję kontrolerów domeny w sieci Windows, a funkcja ta musi być udostępniona innym serwerom i klientom w danym środowisku, aby domena mogła działać.

Wciągające laboratoria główny inżynier ds. bezpieczeństwa Rob Reeves wyjaśnił: „Microsoft (…) wskazał, iż złożoność ataku jest niska i uwierzytelnianie nie jest wymagane. Ponadto zalecają natychmiastowe zaprzestanie udostępniania tej usługi za pośrednictwem Internetu lub niezaufanych sieci.

„Napastnik może wykonać serię spreparowanych wywołań usługi LDAP i uzyskać dostęp w kontekście tej usługi, która będzie działać z uprawnieniami systemowymi” – powiedział Reeves.

„Ze względu na status kontrolera domeny konta komputera ocenia się, iż umożliwi to atakującemu natychmiastowe… uzyskanie dostępu do wszystkich skrótów danych uwierzytelniających w domenie. Ocenia się również, iż aby wykorzystać tę usługę, osoba atakująca będzie musiała jedynie uzyskać nisko uprzywilejowany dostęp do hosta Windows w domenie lub punkt oparcia w sieci, aby wykorzystać tę usługę – uzyskując pełną kontrolę nad domeną.

Reeves powiedział Computer Weekly, iż ugrupowania zagrażające, w szczególności gangi zajmujące się oprogramowaniem ransomware, będą w nadchodzących dniach intensywnie próbować opracować exploity dla tej luki, ponieważ przejęcie pełnej kontroli nad kontrolerem domeny w środowisku Active Directory może zapewnić im dostęp do każdego komputera z systemem Windows w tej domenie .

„Środowiska korzystające z sieci Windows i kontrolerów domeny powinny pilnie załatać tę lukę i zapewnić aktywne monitorowanie kontrolerów domeny pod kątem oznak wykorzystania” – ostrzegł.

I wreszcie

Wreszcie, w tym miesiącu wyróżnia się jeden mało zauważany błąd, a mianowicie luka w Microsoft Muzic, śledzona jako CVE-2024-49063.

„Projekt Microsoft Muzic AI jest interesujący” – zauważył Goettl z Ivanti. „CVE-2024-49063 to luka w zabezpieczeniach umożliwiająca zdalne wykonanie kodu w Microsoft Muzic. Aby rozwiązać ten problem, programiści CVE musieliby pobrać najnowszą wersję z GitHub, aby zaktualizować swoją implementację.

Luka wynika z deserializacji niezaufanych danych, co prowadzi do zdalnego wykonania kodu, jeżeli osoba atakująca może utworzyć szkodliwy ładunek do wykonania.

Dla niezaznajomionych z projektem Microsoft Muzyka to trwający projekt badawczy mający na celu zrozumienie i generowanie muzyki przy użyciu sztucznej inteligencji (AI). Niektóre cechy projektu obejmują automatyczną transkrypcję tekstów, pisanie i generowanie tekstów piosenek, generowanie akompaniamentu i syntezę głosu śpiewającego.