W ostatnich tygodniach trzej główni gracze na rynku systemów operacyjnych (Microsoft, Apple i społeczność Linuksa) wprowadzili lub zapowiedzieli zmiany, które pokazują, jak bardzo bezpieczeństwo staje się centralnym elementem tej strategii. Aktualizacje te mają wpływ nie tylko w użytkowników końcowych, ale także dostawców rozwiązań IT, którzy muszą dostosować swoje produkty pod nachodzące wymagania.

Łatanie luk i porządki w sterownikach w Windows

Wrześniowy Patch Tuesday to 81 poprawek bezpieczeństwa, w tym załatanie luk dla dwóch exploitów zero-day. W pakiecie znalazły się łatki dla Windows 10 i 11 oraz komponentów serwerowych.

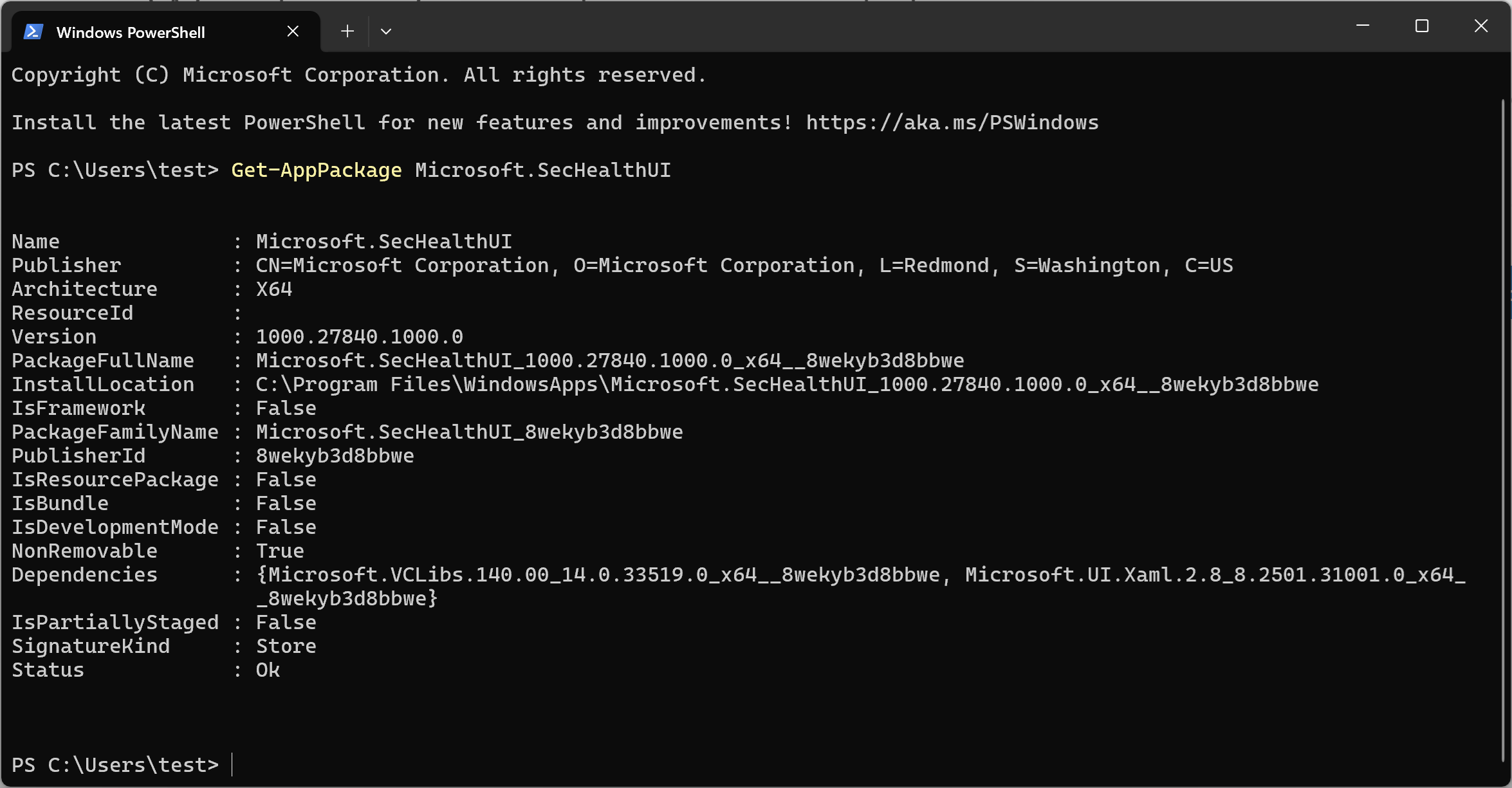

Microsoft udostępnił również nową wersję aplikacji Windows Security, która integruje coraz więcej funkcji ochrony w jednym miejscu (informacja o aktualizacji + szczegółowy opis na blogu MS).

Jednak najbardziej znaczący ruch to stopniowe wycofywanie z Windows Update przestarzałych sterowników. Microsoft chce w ten sposób ograniczyć ryzyko instalacji niesprawdzanych lub porzuconych przez producentów komponentów, które są potencjalnie podatne na ataki, niemożliwe to załatania w rozsądnym czasie, a choćby całkowicie porzucone przed deweloperów kodu. Celem Microsoftu jest zmniejszenie ryzyka związanego z bezpieczeństwem i kompatybilnością, a także poprawa jakości dostarczanych sterowników z Windows Update.

Pierwsza faza „czyszczenia” będzie rzekomo dotyczyła starszych sterowników, które mają już nowsze zamienniki w Windows Update. Kolejne sterowniki będą usuwane falami z Windows Update, o ile technicznie Microsoft uzna, iż „nie nadają się do używania”, osiągną status „wygasłych”. Sterowniki wygasłe to takie, które nie są już oferowane dla żadnego systemu.

Nieszczęsne kexty i łatki bezpieczeństwa w macOS

Apple w macOS Sequoia 15.7 załatało luki w kluczowych komponentach systemu: Kernel, CoreServices, sterowniki GPU, IOKit. Część z nich pozwalała aplikacjom na nieautoryzowany dostęp do prywatnych danych albo umożliwiała wykonanie kodu z podwyższonymi uprawnieniami (lista poprawek od Apple).

Równolegle firma Apple kontynuuje plan odchodzenia od tzw. kernel extensions (kexts) na rzecz rozszerzeń użytkownika. Kexty (od kernel extension) to rozszerzenia jądra systemu macOS i w dużym uproszczeniu (jako sterowniki, moduły) działają w przestrzeni jądra, dodając nowe funkcje albo zapewniając obsługę sprzętu innych dostawców niż Apple (np. w popularnych Hackintoshach). Technicznie są to pakiety w formacie .kext (pakiet katalogowy z plikami binarnymi i zasobami), ładowane do jądra systemu: sterowniki grafiki, kontrolery USB, dodatkowe rozszerzenia dla zapory sieciowej, jakieś niestandardowe rozwiązania bezpieczeństwa na poziomie jądra albo rozszerzenia do eksploratora plików, które dodają nowe funkcje, integrację z aplikacjami.

Historycznie Apple od macOS Catalina (10.15) zaczęło ograniczać ładowanie kextów i preferować architekturę DriverKit/System Extensions, ponieważ kexty działają w jądrze i mogą destabilizować system lub być wektorem ataku. W praktyce mogą też być trudniejsze do audytowania, ponieważ Apple nie ma nad nimi kontroli, z drugiej strony może to spowodować ograniczenia w działaniu systemu Hackintosh, który z założenia ma obsługiwać hardware procesorów i grafiki Intela, AMD, Nvidii i inne.

Hardening kernela Linux – moduł „Attack Vector Controls”

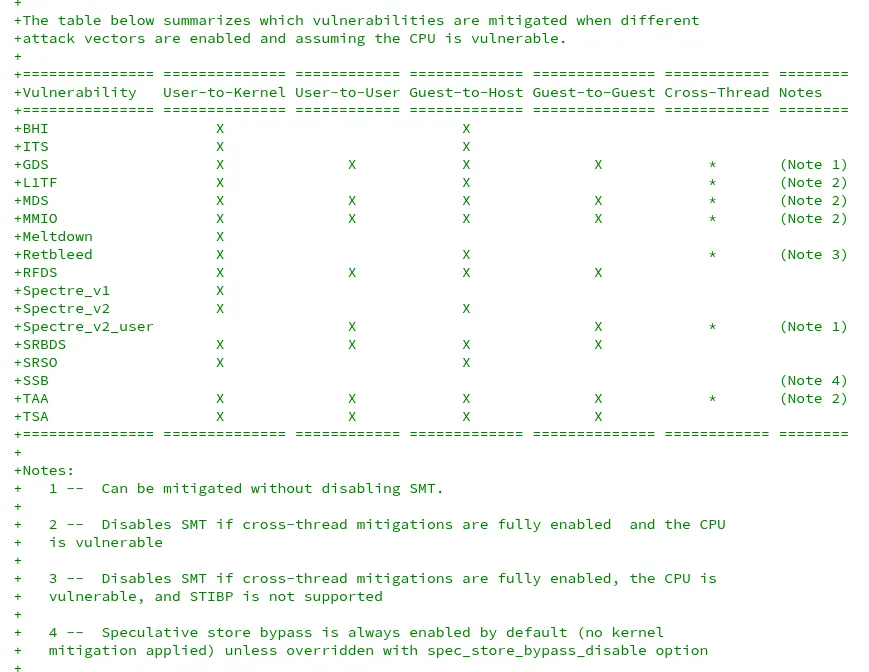

W kernelu 6.17-rc2 (wersja stabilna planowana jest na listopad 2025) pojawił się moduł Attack Vector Controls, który pozwala administratorom i deweloperom dystrybucji łatwiej włączać lub wyłączać programowo konkretne luki sprzętowe w procesorach (np. Spectre, Meltdown). Dzięki temu systemy mogą być zabezpieczone tylko tam, gdzie to konieczne, minimalizując spadki wydajności (opis funkcji).

Jednocześnie społeczność rozwija kolejne elementy hardeningu: dokładniejsze sprawdzanie kodu w pamięci, izolację komponentów i ulepszone mechanizmy kontroli uprawnień.

Wspólnym mianownikiem tych systemów staje się zamykanie drzwi deweloperom, którzy chcą uruchamiać swój kod w jądrze, ale dzięki temu daje to szybsze reagowanie na luki, większą kontrolę nad tym, co system ładuje i uruchamia, oddzielając kod od części użytkownika. Dla deweloperów oznacza to także na pewno więcej pracy nad kompatybilnością, certyfikacją i modernizacją oprogramowania, ale też szansę na dostarczanie bardziej odpornych na ataki rozwiązania. Dlatego może już teraz warto planować migrację oraz testy zgodności pod kątem nowych polityk systemowych?