Zespół Cisco Talos, zajmujący się analizą zagrożeń cybernetycznych, odnotował nową falę ataków prowadzonych przez rosyjskojęzyczną grupę UAT-5647, znaną również jako RomCom. Ataki te, trwające od końca 2023 roku, są wymierzone w instytucje w Polsce i Ukrainie.

Metoda działania grupy opiera się na wprowadzeniu złośliwego systemu bezpośrednio do pamięci komputera, co znacząco utrudnia jego wykrycie przez oprogramowanie zabezpieczające. Tego rodzaju ataki, które polegają na załadowaniu złośliwego kodu do pamięci operacyjnej, mają na celu minimalizację śladów i zwiększenie szans na długotrwałe pozostanie w systemie ofiary.

Celem tych działań jest uzyskanie długoterminowego dostępu do danych oraz ich kradzież, co może prowadzić do poważnych konsekwencji dla bezpieczeństwa narodowego i stabilności instytucji w regionie. W obliczu tego rosnącego zagrożenia, najważniejsze jest, aby organizacje podejmowały odpowiednie kroki w celu ochrony swoich danych i infrastruktury.

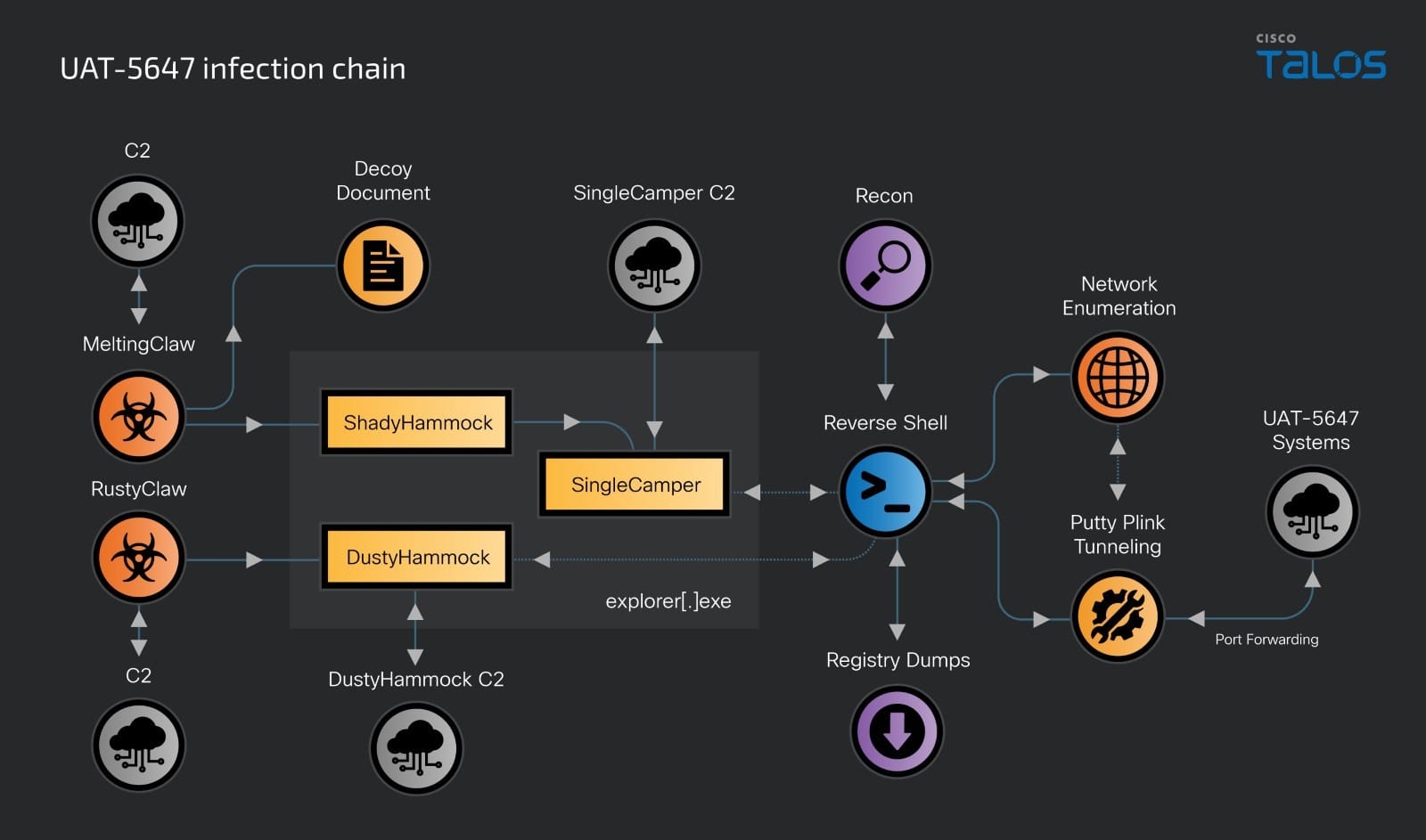

Łańcuch infekcji UAT-5647 rozpoczyna się od wiadomości spear-phishing, czyli spersonalizowanej wiadomości e-mail, która zawiera złośliwy załącznik lub link. Po jego otwarciu zainstalowane zostaje złośliwe oprogramowanie (downloader), które przygotowuje grunt pod dalszą infekcję i zapewnia trwały dostęp do systemu.

Następnie uruchamiane są dwa backdoory – DustyHammock i ShadyHammock, czyli złośliwe programy lub ukryte mechanizmy w oprogramowaniu, które umożliwiają atakującym nieautoryzowany dostęp do systemu, zwykle bez wiedzy użytkownika.

DustyHammock to podstawowy komponent, który komunikuje się z serwerem atakujących i wykonuje ich polecenia. ShadyHammock pełni bardziej skomplikowaną rolę – aktywuje dodatkowe złośliwe oprogramowanie (SingleCamper) i może odbierać polecenia od innych złośliwych narzędzi, co daje atakującym większe możliwości kontrolowania zainfekowanego systemu.

Cisco Talos ocenia, iż obecne działania UAT-5647 służą dwutorowej strategii – grupa dąży do uzyskania długoterminowego dostępu do systemów w celu eksfiltracji danych o znaczeniu strategicznym, a w późniejszym etapie może wdrażać oprogramowanie ransomware, dla korzyści finansowych i zakłócenia działań zaatakowanych systemów.

Warto zwrócić uwagę na to, iż grupa stosuje coraz bardziej zaawansowane techniki, używając różnych języków programowania, takich jak GoLang, C++, RUST i LUA, co potwierdzają także ostatnie raporty CERT-UA.

Po naruszeniu sieci, UAT-5647 przeprowadza wstępne rozpoznanie (mapowanie sieci) i pobiera narzędzie Plink (część PuTTY), aby ustanowić zdalne tunele między zainfekowanymi punktami końcowymi a serwerami kontrolowanymi przez atakujących. Jest to dość powszechna technika, jednakże w jednym z przypadków skonfigurowano tunel do wewnętrznego portu administracyjnego urządzenia brzegowego. Dzięki temu atakujący mogą uzyskać dostęp do systemu administracyjnego zdalnie, co daje im możliwość dalszych działań, takich jak monitorowanie lub kradzież danych z wewnętrznej infrastruktury.

Ataki RomCom stanowią poważne zagrożenie zarówno dla instytucji ukraińskich, jak i polskich. Grupa agresywnie rozszerza swoje możliwości techniczne oraz infrastrukturę, co utrudnia obronę przed jej atakami. Grupa Cisco Talos zaleca wdrażanie zaawansowanych środków ochrony sieci oraz monitorowanie podejrzanych aktywności, aby zminimalizować ryzyko cyberataków na najważniejsze instytucje w regionie.

Raport Cisco Talos wskazuje największe cyberzagrożenia w minionym kwartale

Jeśli artykuł Nowa fala rosyjskich ataków cybernetycznych skierowanych przeciwko Polsce nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.