Wykryto nową lukę w zabezpieczeniach Windows, pozwalającą na zdalne wykonanie kodu na komputerze bez jakiejkolwiek potrzeby uwierzytelnienia użytkownika (RCE). Zalecamy jak najszybszą aktualizację systemów oraz zabezpieczenie ich konfiguracji.

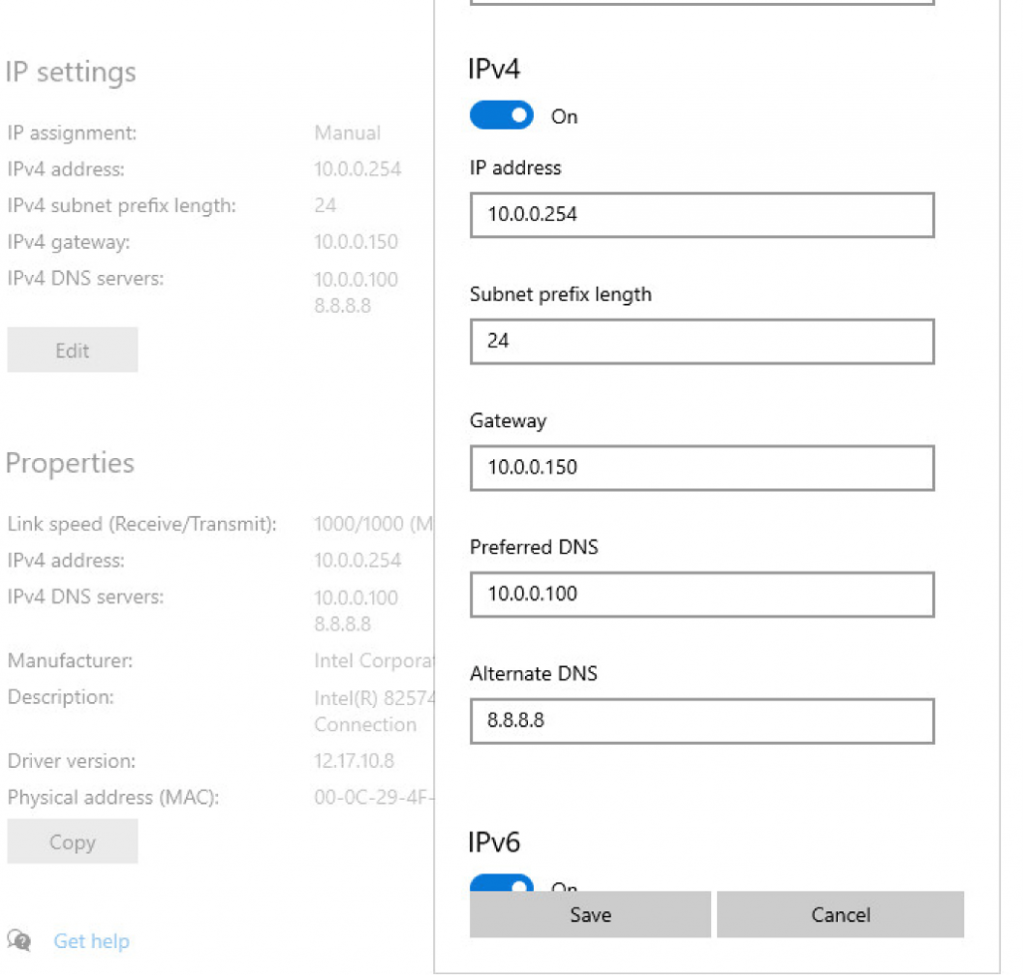

Jak podaje Microsoft: „Nieuwierzytelniona osoba atakująca może wysłać specjalnie spreparowany pakiet IPv6 do komputera z Windows z włączonym protokołem IPSec, co może umożliwić wykorzystanie zdalnego wykonania kodu na tym komputerze”.

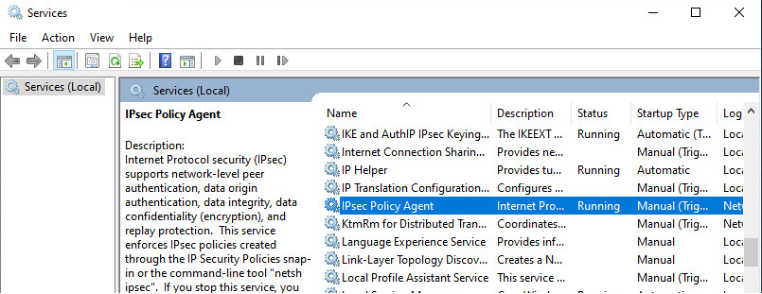

Błąd o numerze CVE-2022-34718 został sklasyfikowany jako krytyczny. W skali CVSS otrzymał aż 9.8 na 10 możliwych punktów. Skąd tak poważna ocena? Odpowiedź jest prosta: usługa IPSec oraz włączona obsługa IPv6 to domyślna konfiguracja na każdym komputerze po instalacji systemu operacyjnego Windows.

Rysunek 1. Włączona usługa IPSec na Windows

Rysunek 1. Włączona usługa IPSec na Windows Rysunek 2. Włączona obsługa IPv6 na Windows

Rysunek 2. Włączona obsługa IPv6 na Windows

Problem dotyczy wszystkich wersji Windows od klienckiej Windows 7 oraz serwerowej Windows 2008.

Zgodnie z opisem na stronie Microsoftu atak z wykorzystaniem tej podatności jest dość łatwy do przeprowadzenia.

Jak sobie radzić z problemem?

Zacząć powinniśmy od zaaplikowania adekwatnych łatek dla Windows – Microsoft opublikował je tutaj. Z pewnością dobrą praktyką będzie także wyłączenie obsługi Ipv6 oraz usługi IPSec na komputerach tam, gdzie to możliwe. jeżeli masz to skonfigurowane w środowisku informatycznym, możesz spać spokojnie. Według informacji podanej na stronie Microsoftu nie zaobserwowano jeszcze publicznego exploita dla tej podatności. My również go nie znaleźliśmy.