Nowe cyberprzestępcze ugrupowanie sprzedaje swoje usługi innym przestępcom, którzy stoją za atakami głównie w USA (ponad 50% wszystkich ataków). Kolejne najczęściej atakowane regiony z wykorzystaniem narzędzia Greatness zauważono w Wielkiej Brytanii, Australii, RPA i Kanadzie.

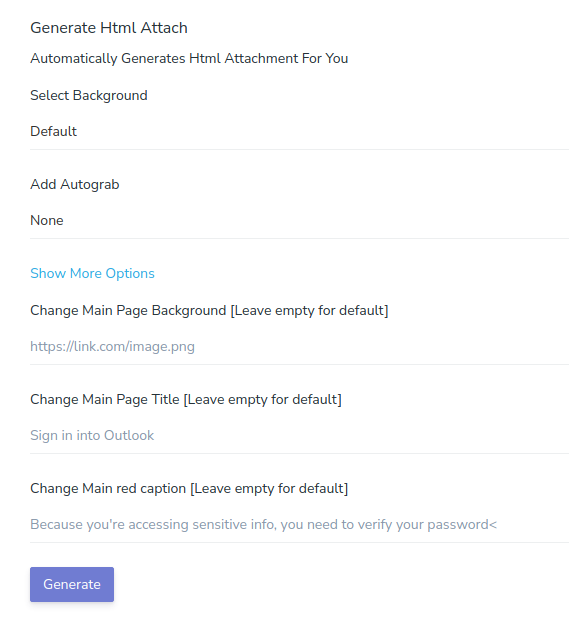

Greatness wykorzystuje funkcje, takie jak obejście uwierzytelniania wieloskładnikowego (MFA), filtrowanie IP oraz integrację z botami na Telegramie. Jego autorzy specjalizują się w atakach phishingowych „na zainfekowane elementy Microsoft 365”, dostarczając przestępcom kreator załączników i linków, który tworzy przekonujące strony-przynęty służące do logowania.

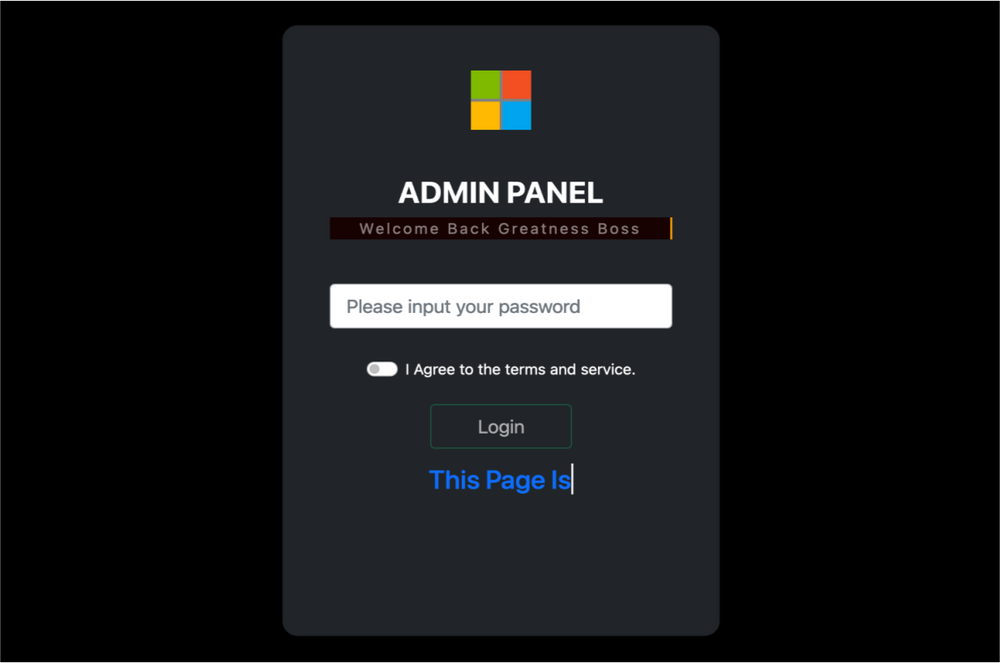

Panel administratora narzędzia przestępczego Greatness.

Panel administratora narzędzia przestępczego Greatness.

Tworzenie złośliwych załączników.

Tworzenie złośliwych załączników.

Aby korzystać z Greatness, złośliwe podmioty muszą wdrożyć i skonfigurować dostarczony zestaw phishingowy z kluczem API, który pozwala choćby niewykwalifikowanym cyberprzestępcom na używanie zaawansowanych funkcji usługi. Zestaw phishingowy i API działają jako proxy do systemu uwierzytelniania Microsoft 365, przeprowadzając atak typu „man-in-the-middle” i kradnąc dane uwierzytelniające ofiary lub pliki cookie.

Analiza ujawniła, iż najczęściej atakowane sektory to produkcja, opieka zdrowotna i technologia. Na podstawie danych z ataków udało się ustalić, iż cyberprzestępcy wykorzystujący Greatness, celują niemal wyłącznie w przedsiębiorstwa. Nowa usługa phishing-as-a-service została wykryta przez ekspertów Cisco Talos. Greatness był szczególnie popularny w grudniu 2022 roku i marcu 2023 roku.

Jak przebiega atak?

Ofiara otrzymuje złośliwy e-mail, który zwykle zawiera plik HTML jako załącznik.

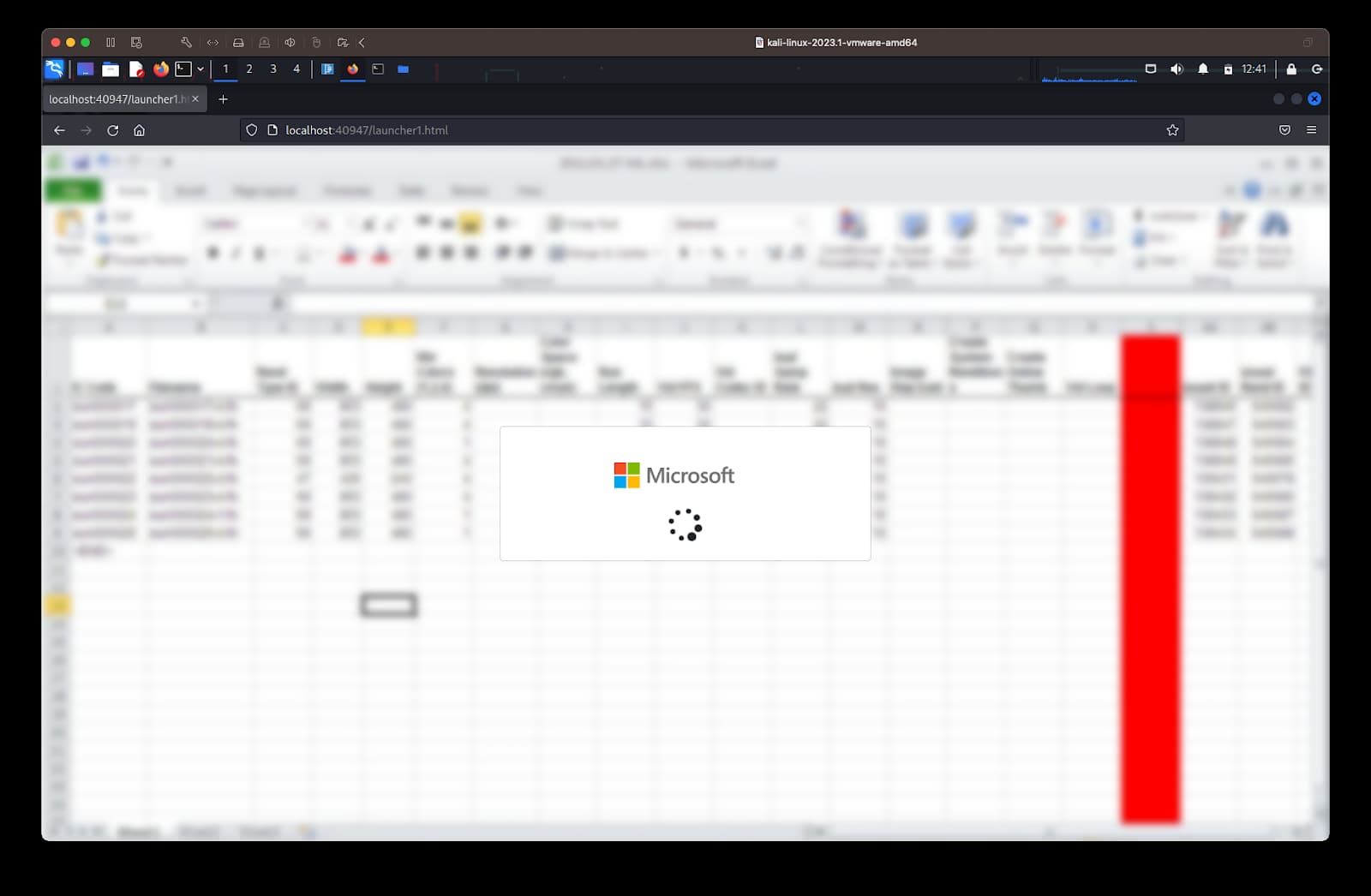

Gdy ofiara otworzy plik HTML, przeglądarka internetowa wykonuje krótki fragment zamaskowanego kodu JavaScript, który nawiązuje połączenie z serwerem atakującego w celu uzyskania kodu HTML strony phishingowej i wyświetlenia go użytkownikowi w tym samym oknie przeglądarki. Kod ten zawiera zamazany obraz, który przedstawia wirujące koło, udając, iż ładuje dokument.

Strona internetowa udająca dokument Microsoft.

Strona internetowa udająca dokument Microsoft.

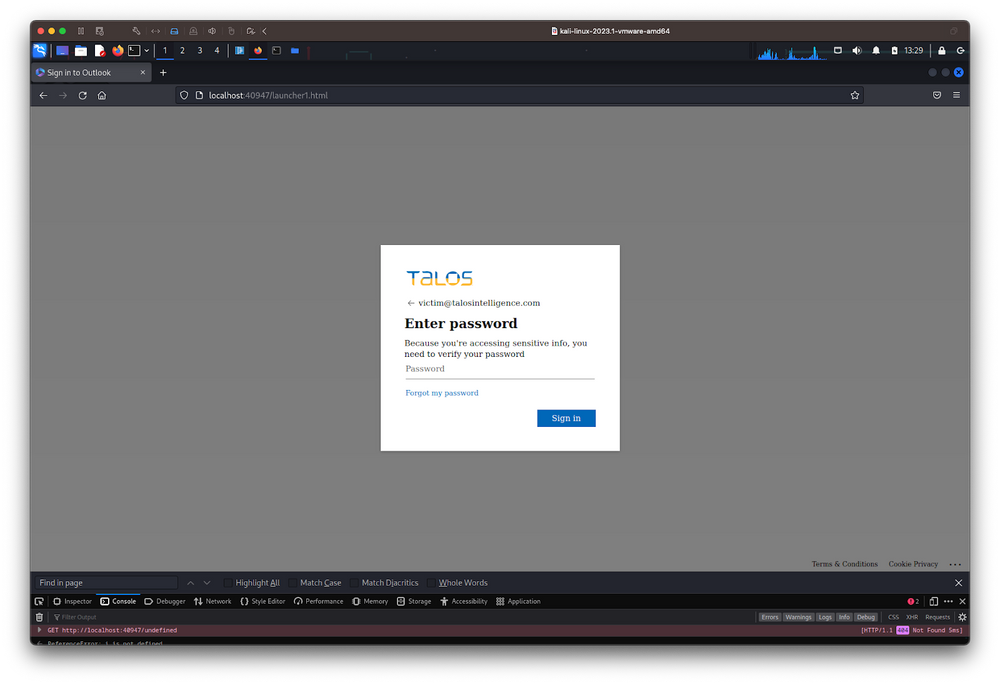

Następnie strona przekierowuje ofiarę na stronę logowania Microsoft 365, zwykle wstępnie wypełnioną adresem e-mail ofiary oraz tłem i logo używanym przez jej firmę.

Gdy ofiara podaje swoje hasło, PaaS łączy się z Microsoft 365, podszywa się pod ofiarę i podejmuje próbę logowania.

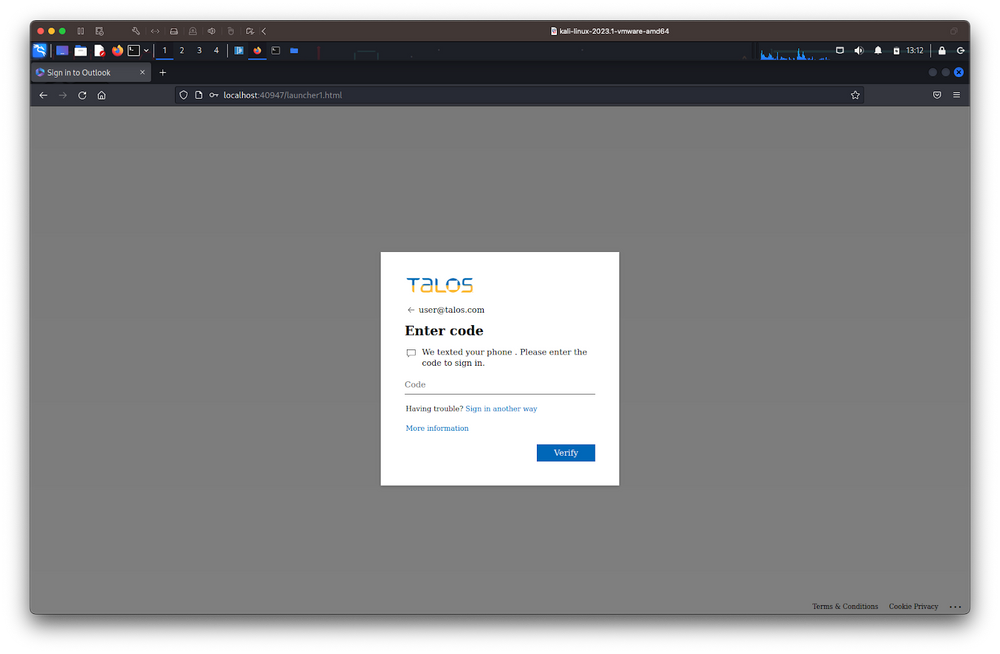

Jeśli używane jest MFA, usługa wyświetli ofierze monit o uwierzytelnienie przy użyciu metody MFA wymaganej przez prawdziwą stronę Microsoft 365 (np. kod SMS, kod połączenia głosowego, powiadomienie push).

Gdy usługa otrzyma autoryzację, będzie przez cały czas podszywać się pod ofiarę i dokończy proces logowania, aby zebrać uwierzytelnione pliki cookie sesji. Następnie zostaną one dostarczone do partnera usługi na jego kanale Telegram lub bezpośrednio przez panel internetowy.

5 kroków jak rozpoznać atak i jak się chronić?

1. Istnieją pewne wizualne różnice w prawdziwym i fałszywym oknie logowania.

2. Używaj menadżera haseł. o ile używasz automatycznego uzupełniania loginów i haseł dla domeny np. facebook.com, to menadżer haseł nie podstawi loginu i hasła na fałszywej domenie facebook-12345.com (automatyczne uzupełnianie pól).

3. Stosuj zabezpieczenia anty-phishingowe! Programy antywirusowe, które mają funkcję deszyfrowania i skanowania ruchu SSL, mogą zablokować podobne ataki.

4. Tam, gdzie jest to możliwe, stosuj logowanie wieloskładnikowe. jeżeli usługa online to umożliwia, to używaj do logowania kluczy bezpieczeństwa i noś je przy sobie (wyższe modele obsługują technologię NFC, więc mogą współpracować ze telefonami).

5. Rozważ wdrożenie w swojej firmie modelu Zero Trust Security dla logowania bez względu na protokół czy wspieranie technologii 2FA. Polskie rozwiązanie (przeczytaj recenzję) jest odporne na ataki phishingowe.