Odkryto podatność umożliwiającą zdalnemu atakującemu wykonanie dowolnego kodu w instalacjach narzędzia ManageEngine ADManager Plus. Wykorzystanie luki wymaga uwierzytelnienia.

Nie tak dawno, bo na początku marca, pisaliśmy o dostępnym na wolności exploicie na podatności w narzędziach ManageEngine, aktywnie wykorzystywanym w atakach na infrastrukturę IT klientów.

Luka umożliwia zdalne wykonanie kodu (RCE), czyli pełne przejęcie zaatakowanego systemu przez nieuwierzytelnionego atakującego. Otrzymała krytyczną ocenę CVSSv3 9,8/10. Łącznie podatne okazały się aż 24 różne produkty Zoho ManageEngine.

Szczegóły na temat CVE-2023-29084

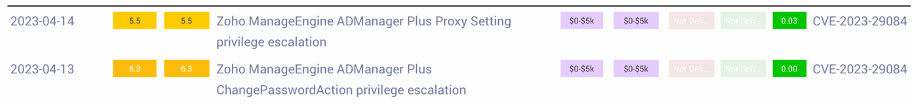

Informacja o nowej podatności została opublikowana 13 i 14 kwietnia. Dotyczy dwóch błędów w aplikacji Zoho ManageEngine ADManager Plus – narzędzia do zarządzania Active Directory.

Pierwszy błąd wykryto w jednej z funkcji w komponencie Proxy Setting Handler. Dzięki manipulowaniu zmiennymi przy użyciu nieznanych danych wejściowych można doprowadzić do wystąpienia podatności i eskalacji uprawnień. Luka pozwala uwierzytelnionym użytkownikom wykorzystywać wstrzykiwanie poleceń za pośrednictwem ustawień serwera proxy.

Drugi błąd istnieje w funkcji ChangePasswordAction. Poprzez manipulację przy użyciu nieznanych danych wejściowych można doprowadzić do wystąpienia podatności i eskalacji uprawnień.

„Problem wynika z braku odpowiedniej walidacji podanego przez użytkownika ciągu znaków przed użyciem go do wykonania wywołania systemowego. Osoba atakująca może wykorzystać tę lukę do wykonania kodu w kontekście konta usługi”.

Raport na temat podatności został udostępniony pod adresem zerodayinitiative.com.

Jest POC i exploit

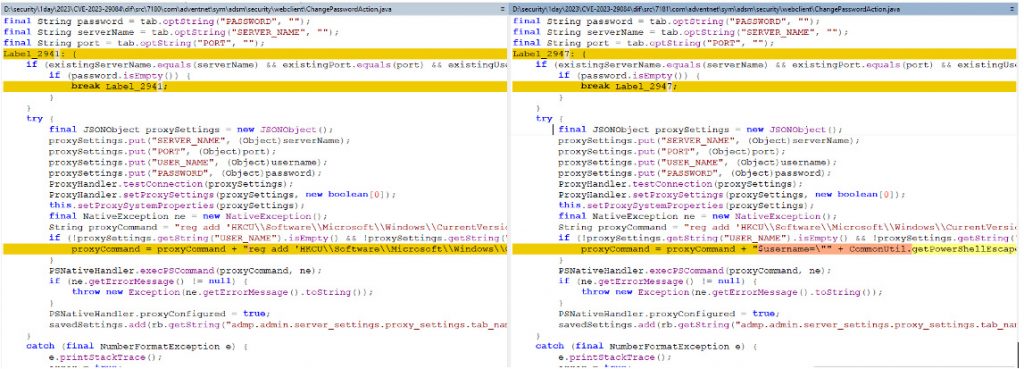

Autor POC i exploita pokazuje na profilu Github, gdzie leży problem.

Problem wynika z braku odpowiedniej walidacji podanego przez użytkownika ciągu znaków przed użyciem go do wykonania wywołania systemowego. Osoba atakująca może wykorzystać tę lukę do wykonania kodu w kontekście konta usługi” – pisze Hoang na swoim profilu.

Luka została naprawiona w wersji 7181.

Badacz przeanalizował kod pliku „ChangePasswordAction.java” przed i po aktualizacji. Zauważył, iż w wersji 7181 zmodyfikowano tylko jedną linię – zmienną proxyCommand.

Źródło: HoangND; GitHub

Źródło: HoangND; GitHubNa tej podstawie mógł napisać exploit.

Demo

Demo z exploitacji luki można obejrzeć na poniższym nagraniu.

Źródło: HoangND; GitHub

Źródło: HoangND; GitHubInne historyczne podatności w ManageEngine

Od 2021 w produktach Zoho Manage Engine wykryto i zgłoszono aż 29 luk bezpieczeństwa!

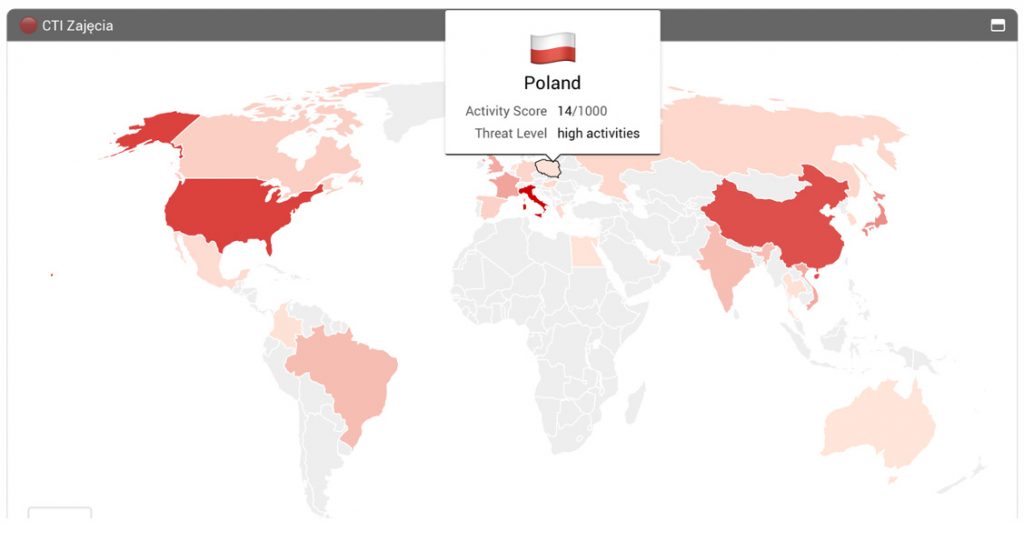

Analizując raport CTI (Cybersecurity Threat Intelligence), widzimy, iż w samej Polsce występuje aż 14 zagrożeń związanych z podatnościami ManageEngine. Oznacza to, iż 14 firm (o których wiadomo) może być zagrożonych.

Pamiętajmy, iż CTI ma na celu zrozumienie obecnych i przyszłych zagrożeń, aby jak najszybciej na nie reagować lub zapobiegać im.