Ostatni tydzień przyniósł szereg istotnych poprawek, a także wykrytych błędów związanych z bezpieczeństwem w systemach i aplikacjach – warto o nich przeczytać i je załatać (jeśli jeszcze tego nie zrobiłeś, Drogi Czytelniku).

Wśród najważniejszych znajdziemy aż dwa zero-daye w systemach operacyjnych Microsoftu oraz jeden bardzo istotny w Palo Alto.

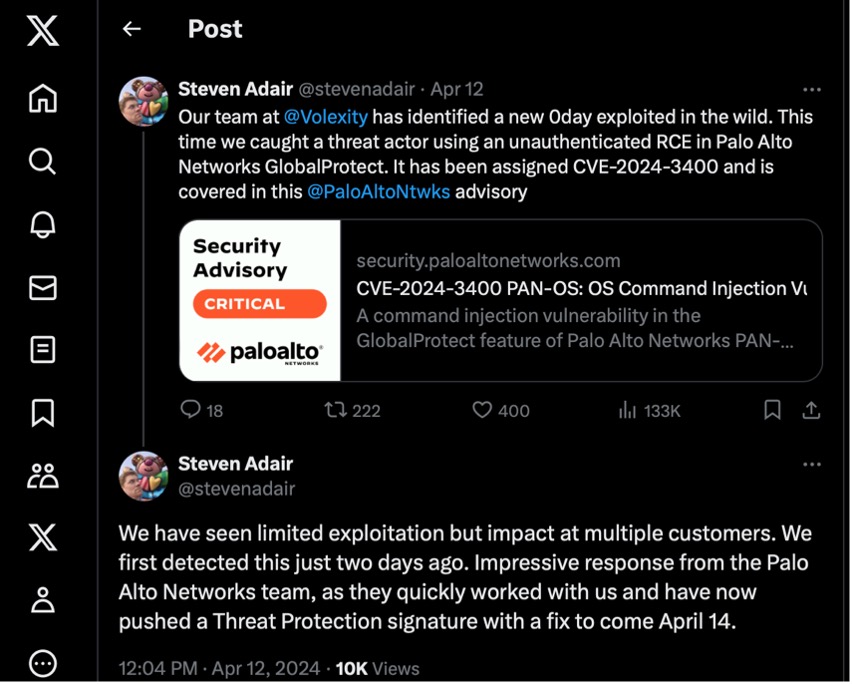

Zero-day w Palo Alto

Palo Alto Networks ostrzegło o krytycznej luce w oprogramowaniu PAN-OS używanym w bramkach GlobalProtect. Jednocześnie poinformowało, iż jest ona aktywnie wykorzystywana w środowisku naturalnym.

Problem, oznaczony jako CVE-2024-3400, ma ocenę CVSS wynoszącą 10.0, co oznacza maksymalną wagę.

„Luka umożliwiająca wstrzykiwanie poleceń w funkcji GlobalProtect systemu Palo Alto Networks PAN-OS dla określonych wersji PAN-OS i różnych konfiguracji funkcji może umożliwić nieuwierzytelnionemu atakującemu wykonanie dowolnego kodu z uprawnieniami roota na zaporze ogniowej” – poinformowała firma w wydanym w piątek poradniku.

Poprawki zostały opublikowane 14 kwietnia. Usterka dotyczy następujących wersji systemu PAN-OS:

- PAN-OS < 11.1.2-h3,

- PAN-OS < 11.0.4-h1,

- PAN-OS < 10.2.9-h1.

Firma stwierdziła również, iż problem dotyczy tylko zapór sieciowych, które mają włączoną konfigurację zarówno bramy GlobalProtect (Sieć > GlobalProtect > Bramy), jak i telemetrii urządzenia (Urządzenie > Konfiguracja > Telemetria).

Producent poinformował, iż opisywana krytyczna luka w zabezpieczeniach zapór ogniowych Palo Alto została wykorzystana w ograniczonych atakach, i wezwał klientów posiadających podatne na ataki urządzenia do szybkiego wdrożenia środków zaradczych i obejść.

Jednostka 42 i Volexity z Palo Alto Networks opublikowały informacje o zagrożeniach zawierające więcej szczegółów na temat ataków, zapytań dotyczących wyszukiwania zagrożeń, zasad YARA i wskaźników naruszenia bezpieczeństwa.

Badacze zagrożeń Volexity szczegółowo opisali także backdoor w języku Python (nazwany UPSTYLE), który umożliwia osobie atakującej wykonywanie dodatkowych poleceń na urządzeniu za pośrednictwem specjalnie spreparowanych żądań sieciowych. Napastnicy stworzyli także odwrotną powłokę.

Podatności Microsoft, w tym dwa zero-daye

Zeszły tydzień okazał się niechlubny również dla Microsoftu, gdyż w ramach kwietniowego Patch Tuesday wypuścił on świeżą paczkę z aktualizacjami. Znalazły się w niej poprawki niemal 150 luk, w tym dwóch aktywnie wykorzystywanych podatności typu zero-day, które postanowiliśmy opisać poniżej.

Pierwszy zero-day, śledzony jako CVE-2024-26234 i opisany jako luka w zabezpieczeniach sterownika proxy polegająca na fałszowaniu, został wydany w celu śledzenia złośliwego sterownika podpisanego przy użyciu ważnego certyfikatu Microsoft Hardware Publisher, znalezionego przez Sophos X-Ops w grudniu 2023 r. i zgłoszonego przez kierownika zespołu Christophera Budda.

Złośliwy plik został oznaczony przez firmę „Catalog Thales” jako „Catalog Authentication Client Service”, co prawdopodobnie stanowiło próbę podszycia się pod Thales Group. Jednak dalsze dochodzenie wykazało, iż był on wcześniej dołączony do systemu marketingowego o nazwie LaiXi Android Screen Mirroring.

Druga załatana po cichu przez Microsoft luka typu zero-day została oznaczona jako CVE-2024-29988 i opisana jako pozwalająca na ominięcie funkcji zabezpieczeń SmartScreen, spowodowana słabością mechanizmu zabezpieczającego.

CVE-2024-29988 stanowi obejście luki CVE-2024-21412. Została zgłoszona przez Petera Girnusa z Zero Day Initiative firmy Trend Micro oraz grupy ds. analizy zagrożeń Google, Dmitrija Lenza i Vlada Stolyarova.

Dustin Childs, dyrektor ds. świadomości zagrożeń w ZDI, oznaczył błąd jako aktywnie wykorzystywany w atakach mających na celu rozmieszczanie złośliwego systemu w docelowych systemach Windows po uniknięciu wykrycia EDR/NDR i ominięciu funkcji Mark of the Web (MotW).

„Ta luka jest powiązana z luką CVE-2024-21412, która została odkryta przez badaczy zagrożeń ZDI na wolności i zaadresowana po raz pierwszy w lutym” – poinformowano.

Ostatni Patch Tuesday oferuje aktualizacje w sumie dla 68 problemów związanych ze zdalnym wykonaniem kodu, 31 z eskalacją uprawnień, 26 z obejściem funkcji bezpieczeństwa i sześcioma błędami typu „odmowa usługi” (DoS). Interesujące, iż aż 24 z 26 luk związanych z obejściem funkcji bezpieczeństwa dotyczy opcji Secure Boot.