Na początku lipca 2023 r. do prac sejmowych skierowany został najnowszy projekt nowelizacji ustawy z dnia 6 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa. 11 lipca sejmowe komisje [1] postanowiły przeprowadzić wysłuchanie publiczne w sprawie tego projektu. Jego termin wyznaczono na 11 września.

O nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa mówi się już od dawna. Pierwsza wersja zmian przedstawiona została 7 września 2020 roku, a zatem procedura na etapie rządowym trwa już niemal trzy lata [2]. Do projektów w ciągu tego czasu zgłoszono bardzo wiele uwag i wypracowanie tekstu, który został zaakceptowany przez rząd, nie sprawia, iż żadne uwagi nie będą już zgłaszane. Przeciwnie – kontrowersje wokół projektu wciąż się pojawiają [3].

Przeprowadzenie w sprawie tego projektu wysłuchania publicznego 11 września znacznie wydłuży proces legislacyjny. Jest to o tyle istotne, iż w związku z zaplanowanymi na 15 października 2023 r. wyborami parlamentarnymi, jeżeli nie uda się uchwalić ustawy przed końcem kadencji Sejmu, to zastosowanie może znaleźć tzw. zasada dyskontynuacji. Zakłada ona niepodejmowanie przez nowy skład Sejmu prac nad projektami procedowanymi w poprzedniej kadencji.

Zakres zmian

Proponowanych w projekcie zmian jest oczywiście bardzo wiele – wystarczy spojrzeć na objętość dokumentu (wersja z 7 czerwca 2023 roku ma aż 103 strony). Mają one różny charakter – od zmian ściśle legislacyjnych, przez wprowadzenie nowych definicji i podmiotów objętych regulacją, rewolucję w zakresie CSIRT, aż po dodanie możliwości uznania za dostawcę wysokiego ryzyka oraz powołanie operatora strategicznej sieci bezpieczeństwa. Najważniejsze zmiany ilustruje poniższa tabela. Ze względu na dużą ich ilość, w dalszej części artykułu przybliżone zostaną pokrótce tylko zaznaczone zmiany.

| Definicje oraz katalog podmiotów KSC | Krajowy system certyfikacji cyberbezpieczeństwa |

| Operatorzy usług kluczowych i SOC | Rekomendacje Pełnomocnika, Kolegium |

| Dostawcy usług cyfrowych | Uznanie za dostawcę wysokiego ryzyka |

| Przedsiębiorcy komunikacji elektronicznej | Ostrzeżenie |

| Podmioty publiczne | Administracyjne kary pieniężne |

| ISAC | Strategiczna sieć bezpieczeństwa |

| CSIRT poziomu krajowego | Przyznanie częstotliwości z zakresu 703-713 MHz oraz 758-768 MHz |

| CSIRT INT | Finansowanie strategicznej sieci bezpieczeństwa |

| Ocena bezpieczeństwa | Zmiany w limitach wydatków |

| Przetwarzanie danych | Zmiany w załącznikach do ustawy |

| Organy adekwatne | Zmiany w innych ustawach |

| CSIRT sektorowy i CSIRT Telco | Przepisy przejściowe i dostosowujące |

| S46, zadania MON i nadzór |

Operatorzy usług kluczowych (OUK) i SOC

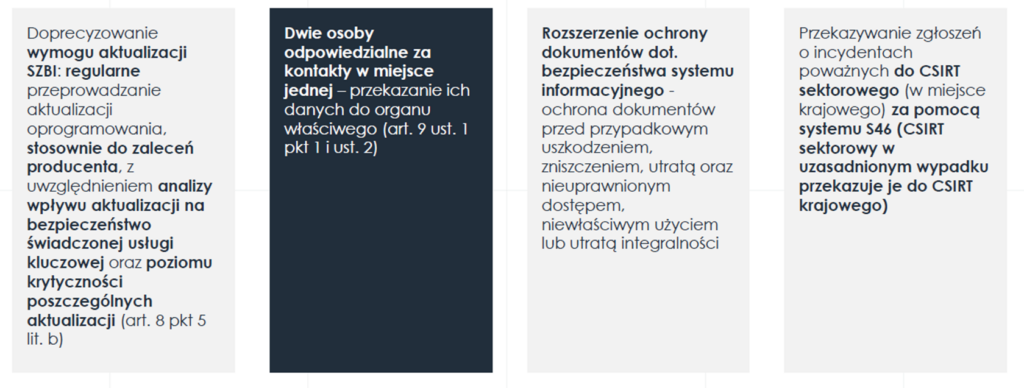

W zakresie zmian dotyczących operatorów usług kluczowych należy zwrócić uwagę na następujące kwestie:

Warto również wskazać, iż w nowelizacji doprecyzowane zostaną działania podejmowane w ramach obsługi incydentu. Dotychczas bowiem ustawa nie wyjaśniała, co należy rozumieć pod tym pojęciem. Zgodnie z proponowanym art. 3a, w ramach obsługi incydentu podmiot KSC będzie mógł w szczególności prowadzić działania w celu:

1) wykrywania źródła lub dokonywania analizy ruchu sieciowego powodujących wystąpienie incydentu zakłócającego świadczenie przez ten podmiot usługi kluczowej, usługi cyfrowej lub realizację zadań publicznych;

2) czasowego ograniczenia ruchu sieciowego z adresów IP lub adresów URL, zidentyfikowanego jako przyczyna incydentu, wchodzącego do infrastruktury tego podmiotu.

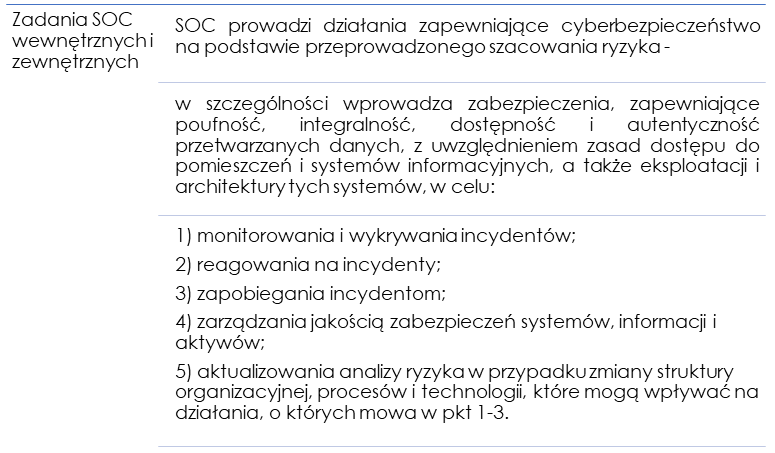

W ramach nowelizacji zmieniono także nazewnictwo: wewnętrznych struktur odpowiedzialnych za cyberbezpieczeństwo na SOC (security operations center) wewnętrzny i podmiotów świadczących usługi z zakresu cyberbezpieczeństwa na SOC zewnętrzny. Doprecyzowano zadania SOC:

Co istotne, infrastruktura SOC, która ma być wykorzystywana do realizacji zadań z ustawy o KSC [4], będzie musiała znajdować się na terenie RP. Z kolei osoby realizujące te zadania w ramach SOC wewnętrznego lub zewnętrznego będą zobowiązane posiadać poświadczenie bezpieczeństwa (do informacji niejawnych o klauzuli „poufne” lub wyższej).

Minister adekwatny do spraw informatyzacji prowadził będzie wykaz SOC, do którego dostęp będą miały przede wszystkim CSIRT poziomu krajowego, CSIRT sektorowe i – w zakresie go dotyczącym – operator usługi kluczowej (OUK).

Przedsiębiorcy komunikacji elektronicznej

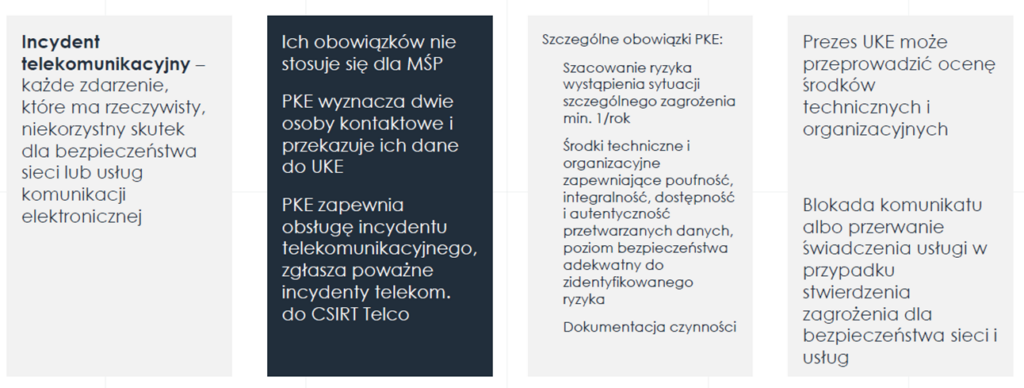

Przedsiębiorcy komunikacji elektronicznej to nowe podmioty, na które zostaną nałożone obowiązki po wejściu w życie nowelizacji ustawy o KSC. W tym zakresie warto również wspomnieć o projekcie ustawy – Prawo komunikacji elektronicznej, który już raz został w Sejmie odrzucony [5], a który ma wdrożyć do polskiego porządku prawnego Europejski Kodeks Łączności Elektronicznej. Przewiduje on regulację wielu kwestii związanych z przedsiębiorcami komunikacji elektronicznej.

W uzasadnieniu projektu nowelizacji ustawy o KSC wskazano, iż przepisy dotyczące przedsiębiorców komunikacji elektronicznej w nim zawarte również służą wdrożeniu art. 40 i 41 EKŁE. Warto na marginesie dodać, iż przepisy te zostały uchylone przez dyrektywę NIS 2 ze skutkiem od 18 października 2024 r.

Chociaż na temat obowiązków tych przedsiębiorców można byłoby napisać osobne opracowanie, to pośród najważniejszych należy wskazać obowiązki związane z obsługą incydentów telekomunikacyjnych oraz obowiązek zgłaszania poważnych incydentów telekomunikacyjnych do CSIRT Telco (o którym niżej).

ISAC

Nowelizacja nada formę prawną ISAC (Information Sharing and Analysis Centre), tj. strukturom funkcjonującym dotychczas jako centra wymiany i analizy informacji na temat podatności, cyberzagrożeń i incydentów, których celem jest wsparcie podmiotów KSC. Istotnym aspektem tej regulacji jest umożliwienie im korzystania z S46, systemu służącego wymianie informacji między podmiotami KSC.

Dostęp do platformy S46 będą mogły mieć takie ISAC, które wypełniają następujące zadania:

1) wsparcie podmiotów krajowego systemu cyberbezpieczeństwa w:

a) rozpoznawaniu cyberzagrożeń i obsłudze incydentów,

b) podnoszeniu świadomości cyfrowej;

2) gromadzenie i analiza informacji o podatnościach, cyberzagrożeniach i incydentach oraz zapewnienie podmiotom krajowego systemu cyberbezpieczeństwa dostępu do tych informacji i wyników analiz.

Powstanie również wykaz ISAC, a te centra, które zostaną w nim zarejestrowane, staną się podmiotami KSC i będą mogły zostać poddane kontroli przez ministra adekwatnego ds. informatyzacji. ISAC będą współpracowały z CSIRT poziomu krajowego, sektorowymi, a także z organami adekwatnymi, wymieniając się z nimi informacjami, dobrymi praktykami i doświadczeniami.

CSIRT poziomu krajowego i CSIRT sektorowy

Po przyjęciu aktualnej wersji projektu, istotna zmiana czeka jednostki funkcjonujące jako CSIRT poziomu krajowego [6]. Część ich kompetencji przekazana zostanie CSIRT sektorowym (lub podsektorowym). Przede wszystkim zmieni się sposób zgłaszania incydentów – operatorzy usług kluczowych będą je notyfikować nie CSIRT poziomu krajowego, jak do tej pory, ale CSIRT adekwatnemu dla sektora lub podsektora, który reprezentują. Ten dopiero będzie zgłaszał incydenty poważne do CSIRT poziomu krajowego. Powołanie CSIRT sektorowych (które zastąpią sektorowe zespoły cyberbezpieczeństwa, do tej pory uregulowane w art. 44 ustawy o KSC) stanie się obligatoryjne.

Zmiany dotyczą także kompetencji i obowiązków CSIRT poziomu krajowego oraz CSIRT sektorowych. Zespoły CSIRT dostaną także uprawnienie do przeprowadzenia oceny bezpieczeństwa systemów wykorzystywanych przez podmioty KSC.

S46

Zmieni się także sposób podejścia do systemu, o którym mowa w art. 46 ustawy o KSC (dalej: S46). Do tej pory funkcjonował on jako nieobowiązkowe narzędzie wymiany informacji między podmiotami KSC. Po wejściu w życie nowelizacji, OUK obligatoryjnie będą zgłaszały incydenty i realizowały inne obowiązki [7] za pośrednictwem S46. Pozostałe podmioty będą użytkowały ten system fakultatywnie.

Zasady korzystania z platformy określone zostaną w porozumieniu z ministrem adekwatnym do spraw informatyzacji.

CSIRT INT i CSIRT Telco

Pośród istotnych zmian warto wymienić również utworzenie dwóch nowych CSIRT: CSIRT INT, prowadzonego przez Agencję Wywiadu, oraz CSIRT Telco – przez Urząd Komunikacji Elektronicznej.

CSIRT INT utworzony ma być w celu zapewnienia wsparcia w obsłudze incydentów zgłaszanych przez jednostki podległe Ministrowi Spraw Zagranicznych (lub przez niego nadzorowane), w tym posiadające infrastrukturę krytyczną. W jego constituency znajdzie się oczywiście także sama Agencja Wywiadu.

Z kolei CSIRT Telco powołany zostanie przy Urzędzie Komunikacji Elektronicznej w celu wsparcia przedsiębiorców komunikacji elektronicznej w obsłudze incydentów telekomunikacyjnych (na podobnych zasadach jak CSIRT sektorowy).

Krajowy system certyfikacji cyberbezpieczeństwa

Nowelizacja zakłada stworzenie krajowego systemu certyfikacji cyberbezpieczeństwa, w którego zakres wejdą:

Podmioty prywatne zostaną objęte systemem wyłącznie na zasadzie dobrowolności – co dotyczy zarówno jednostek oceniających, jak i wytwórców. System ma służyć realizacji zapisów unijnego Aktu o cyberbezpieczeństwie [8].

Zgodnie z planowanymi przepisami, Rada Ministrów będzie mogła wydać rozporządzenia określające krajowe programy certyfikacji oparte o programy europejskie. Ich celem ma być zapewnienie, by produkty, usługi i procesy ICT spełniały określone wymogi w zakresie dostępności, autentyczności, integralności i poufności danych, funkcji lub usług w trakcie ich całego cyklu życia.

Uznanie za dostawcę wysokiego ryzyka

Projekt ustawy przewiduje możliwość przeprowadzenia przez ministra adekwatnego do spraw informatyzacji postępowania w sprawie uznania dostawcy sprzętu lub systemu wykorzystywanego przez najważniejsze podmioty gospodarki za dostawcę wysokiego ryzyka.

W uzasadnieniu wskazano, iż rozwiązanie to nawiązuje do narzędzi strategicznych uzgodnionych przez państwa członkowskie w ramach 5G Toolbox [9]. „Wysokie ryzyko”, o jakim mowa w projektowanych przepisach, ma być jednym z określonych właśnie w tym dokumencie unijnym. W uzasadnieniu projektu nowelizacji KSC zwrócono szczególną uwagę na ryzyko prowadzenia „agresywnych działań w cyberprzestrzeni”.

W przypadku wydania decyzji o uznaniu za dostawcę wysokiego ryzyka, podmioty KSC oraz przedsiębiorcy telekomunikacyjni, będący dużymi przedsiębiorcami, będą zobowiązani do wycofania z użycia sprzętu lub systemu tego dostawcy. Co do zasady będą mieli na to siedem lat. o ile jednak produkt, usługa lub proces ICT znajdzie się w zakresie objętym wykazem kategorii funkcji krytycznych dla bezpieczeństwa sieci i usług (planowany załącznik nr 3 do ustawy), okres ten skróci się do pięciu lat.

Uznanie za dostawcę wysokiego ryzyka budzi wiele kontrowersji. Część z nich została omówiona podczas ostatniego posiedzenia sejmowych Komisji Cyfryzacji, Innowacyjności i Nowoczesnych Technologii oraz Komisji Obrony Narodowej [10]. Jako problematyczne wymienia się na przykład to, iż usunięcie produktów wysokiego ryzyka złożone będzie na barki nie ich dostawcy, a przedsiębiorców, którzy je wykorzystują. Mówi się także o bardzo wysokich kosztach wymiany tego sprzętu [11].

Ostrzeżenie

Projektodawca zakłada także wprowadzenie nowego miękkiego środka – ostrzeżenia, które będzie mógł wystosować pełnomocnik rządu do spraw cyberbezpieczeństwa, w przypadku ryzyka wystąpienia incydentu krytycznego w niektórych podmiotach. Wydanie ostrzeżenia będzie wiązało się z uprzednim przeprowadzeniem analizy jego zasadności. W ramach tego środka Pełnomocnik wskaże zalecenia związane z ograniczeniem ryzyka wystąpienia incydentu krytycznego.

Operator strategicznej sieci bezpieczeństwa

Zmiany przewidują także utworzenie strategicznej sieci bezpieczeństwa oraz powołanie jej operatora (OSSB). Sieć miałaby służyć realizacji przez organy i podmioty państwowe zadań z zakresu obronności, bezpieczeństwa państwa oraz bezpieczeństwa i porządku publicznego. OSSB będzie świadczył przede wszystkim usługi telekomunikacyjne. Będzie on także dysponował prawem pierwokupu sieci telekomunikacyjnych pozostających we własności Skarbu Państwa lub samorządu terytorialnego.

Zmiany w załączniku I do ustawy

Nowelizacja ustawy o KSC rozszerza cały system o kolejne podmioty, tak aby zagwarantować wspólny wysoki poziom cyberbezpieczeństwa w jak największej ilości podmiotów ważnych dla funkcjonowania państwa. I tak w załączniku nr 1 do ustawy, wskazującym sektory i podsektory krajowego systemu cyberbezpieczeństwa, przewidziane zostały następujące modyfikacje:

- W sektorze Infrastruktura krytyczna:

- Dodanie: Operator strategicznej sieci bezpieczeństwa

- W sektorze Ochrona zdrowia:

- Zmiana: Jednostka podległa ministrowi adekwatnemu do spraw zdrowia,

właściwa w zakresie systemów informacyjnych ochrony zdrowia.lub przez niego nadzorowana

- Dodanie: Jednostka będąca administratorem Systemu Wspomagania Dowodzenia Państwowego Ratownictwa Medycznego, o którym mowa w art. 24a ust. 1 z dnia 8 września 2006 r. o Państwowym Ratownictwie Medycznym.

- Wykreślenie:

- Podmiot leczniczy, w przedsiębiorstwie którego funkcjonuje dział farmacji szpitalnej w rozumieniu ustawy z dnia 6 września 2001 r. – Prawo farmaceutyczne;

- Podmiot leczniczy, w przedsiębiorstwie którego funkcjonuje apteka szpitalna w rozumieniu ustawy z dnia 6 września 2001 r. – Prawo farmaceutyczne.

- Zmiana: Jednostka podległa ministrowi adekwatnemu do spraw zdrowia,

Podsumowanie

- Planowana nowelizacja ustawy o KSC wprowadzi wiele istotnych zmian w ustawie o KSC – między innymi powołane zostaną CSIRT sektorowe, utworzony zostanie krajowy system certyfikacji cyberbezpieczeństwa oraz strategiczna sieć bezpieczeństwa. Pojawi się także możliwość uznania za dostawcę wysokiego ryzyka.

- Mimo trwających już trzy lata prac nad projektem, wciąż budzi on wiele kontrowersji, między innymi w zakresie procedury uznania za dostawcę wysokiego ryzyka.

- Przeprowadzenie w sprawie projektu nowelizacji wysłuchania publicznego znacznie wydłuży proces legislacyjny. Jest to o tyle istotne, iż w związku planowanymi wyborami parlamentarnymi, projekt może objąć tzw. zasada dyskontynuacji.

[1] Wspólnie obrazujące Komisję Cyfryzacji, Innowacyjności i Nowych Technologii oraz Komisję Obrony Narodowej.

[2] Wersję projektu przedstawioną w październiku ubiegłego roku opisywaliśmy TUTAJ.

[3] Patrz np. https://forsal.pl/biznes/telekomunikacja/artykuly/8729721,ustawa-potrzebna-do-aukcji-5g-idzie-do-sejmu-co-z-huawei.html (dostęp: 28 czerwca 2023)

[4] O których mowa w art. 8, art. 9, art. 10 ust. 1–3, art. 11 ust. 1–3b, art. 12 i art. 13 ustawy o KSC.

[5] Projekt ustawy został ponownie wpisany do wykazu prac rządowych pod numerem UC141.

[6] CSIRT MON, CSIRT NASK i CSIRT GOV.

[7] Określone w rozdziale 3 ustawy o KSC.

[8] The EU toolbox for 5G security. Dokument dostępny TUTAJ.

[9] O którym pisaliśmy na Cyberpolicy TUTAJ, a o jego implementacji – pod TYM linkiem.

[10] Protokół z posiedzenia komisji z dnia 11 lipca 2023 r. jest dostępny TUTAJ.

[11] Patrz: uwagi złożone do projektu: https://orka.sejm.gov.pl/Druki9ka.nsf/0/C974DE0E6799563DC12589E40030360D/%24File/3457.pdf