W sieci pojawił się interesujący artykuł – „The Ultimate Guide to Windows Coercion Techniques in 2025”, opublikowany przez RedTeam Pentesting. Kompleksowo omówiono w nim techniki wymuszania uwierzytelnienia (authentication coercion) w środowiskach Windows Active Directory oraz ich aktualną skuteczność w kontekście nowych zabezpieczeń wprowadzonych przez Microsoft. Poniżej prezentujemy, co się zmieniło na przestrzeni kilku ostatnich lat.

Czym jest wymuszanie uwierzytelnienia?

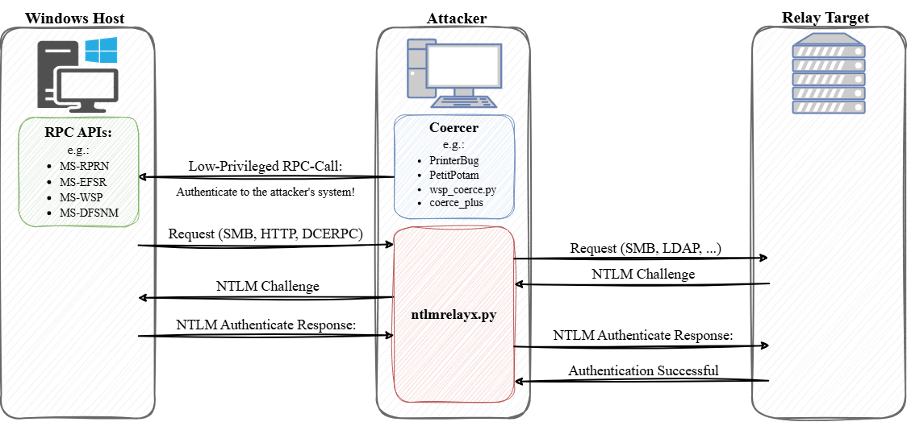

Wymuszanie uwierzytelnienia to technika, która pozwala atakującemu z nisko uprawnionym kontem domenowym zmusić wybrany komputer do nawiązania połączenia z kontrolowanym przez atakującego serwerem i uwierzytelnienia się na nim. Umożliwia to przeprowadzenie ataku typu relay, w którym uwierzytelnienie jest przekazywane do innego serwera w celu uzyskania dostępu.

Po co stosowane jest wymuszanie?

Techniki wymuszania są szczególnie przydatne, gdy atakujący chce uzyskać dostęp do konkretnej maszyny, a nie polegać na przypadkowych sesjach uzyskanych poprzez ataki na protokoły rozwiązywania nazw (np. LLMNR, mDNS). Wymuszanie pozwala na precyzyjne ukierunkowanie ataku na wybrany komputer.

Rola kont komputerów

Chociaż konta komputerów wydają się mniej atrakcyjne, ponieważ zwykle nie mają specjalnych uprawnień, to mogą być wykorzystane do uzyskania dostępu administracyjnego poprzez techniki takie jak:

- S4U2Self Abuse: Pozwala na uzyskanie biletu Kerberos do podszywania się pod użytkownika domenowego.

- Resource-Based Constrained Delegation (RBCD): Umożliwia skonfigurowanie delegacji, dzięki której kontrolowane konto komputerowe może uzyskać bilety do podszywania się pod użytkowników na docelowym komputerze.

W przypadku kontrolerów domeny ich konta komputerów w AD mają uprawnienia DCSync, co pozwala na bezpośrednie pobranie hashy NTLM i kluczy Kerberos wszystkich użytkowników. O tych technikach pisaliśmy wcześniej na Kapitanie.

Jakie zabezpieczenia w atakach relay wprowadził Microsoft?

Microsoft wprowadził szereg zabezpieczeń utrudniających ataki relay:

- Channel Binding i Extended Protection for Authentication (EPA): Wymuszają uwzględnienie odcisku certyfikatu TLS w procesie uwierzytelniania, co utrudnia przekazywanie uwierzytelnień.

- Wymuszanie podpisywania wiadomości po stronie serwera: Usługi takie jak SMB i LDAP mogą wymagać podpisywania wiadomości, co uniemożliwia atakującemu przekazanie uwierzytelnienia bez odpowiedniego klucza.

- Zmiany domyślnych ustawień: W nowszych wersjach systemów Windows domyślnie włączono zabezpieczenia takie jak SMB signing i LDAP signing, co dodatkowo utrudnia ataki.

Znaczenie usług WebClient i HTTP

Usługa WebClient (WebDAV Redirector) umożliwia obsługę połączeń HTTP, które są bardziej podatne na ataki relay, ponieważ nie wspierają podpisywania wiadomości. Aktywacja tej usługi na docelowym komputerze zwiększa szanse powodzenia ataku.

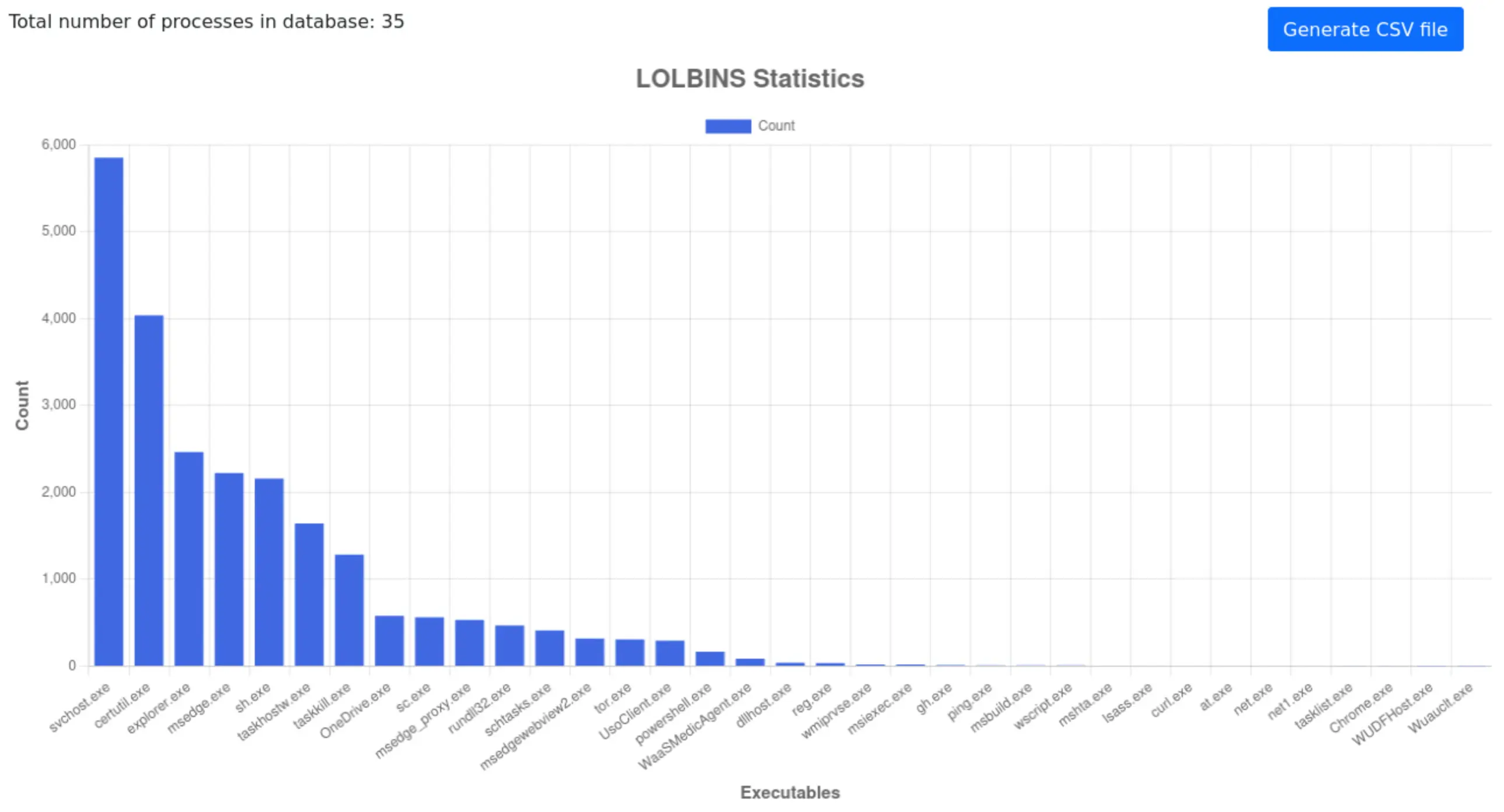

Przegląd technik wymuszania

Artykuł RedTeam omawia cztery główne techniki wymuszania uwierzytelnienia:

- MS-RPRN (PrinterBug): Wykorzystuje funkcje zdalnego zarządzania drukarkami do wymuszenia połączenia SMB lub HTTP.

- MS-EFSR (PetitPotam): Wykorzystuje funkcje szyfrowania plików do wymuszenia połączenia SMB lub HTTP.

- MS-DFSNM: Wykorzystuje funkcje systemu plików DFS do wymuszenia połączenia SMB.

- MS-WSP: Wykorzystuje funkcje usług indeksowania do wymuszenia połączenia SMB.

Każda z tych technik ma swoje specyficzne wymagania i skuteczność w zależności od konfiguracji docelowego systemu.

Wpływ nowych zabezpieczeń

Wprowadzenie nowych zabezpieczeń w systemach Windows 11 24H2 i Windows Server 2025, takich jak domyślne włączenie SMB signing i LDAP signing, znacząco utrudnia przeprowadzanie ataków relay. Jednakże wiele środowisk przez cały czas korzysta z starszych wersji systemów, gdzie te zabezpieczenia nie są domyślnie włączone, co pozostawia możliwość wykorzystania opisanych technik.

Choć wspomniane mechanizmy ochronne znacząco poprawiają bezpieczeństwo, dotyczą one głównie nowych instalacji systemu. Systemy aktualizowane z wcześniejszych wersji często zachowują starsze, podatne konfiguracje, co pozostawia je otwartymi na ataki.

Szczególnie istotnym wektorem ataku jest przez cały czas usługa WebClient, wymagana do wymuszania uwierzytelnienia przez HTTP. Może ona zostać zdalnie aktywowana z wykorzystaniem plików .searchConnector-ms umieszczanych na udostępnionych zasobach sieciowych.

Utrzymująca się skuteczność ataków wymuszających uwierzytelnienie wynika z możliwości kierowania ich na konta komputerów domenowych. Konta te umożliwiają podszywanie się pod użytkowników dzięki nadużyciom mechanizmów S4U2Self oraz delegacji opartej na zasobach docelowych (RBCD).

W przypadku skutecznego ataku na konto kontrolera domeny możliwe jest uzyskanie uprawnień DCSync, co prowadzi do pełnej kompromitacji domeny i wycieku wszystkich poświadczeń użytkowników.

Dla zespołów odpowiedzialnych za bezpieczeństwo IT wyzwaniem pozostaje fakt, iż techniki wymuszania stale ewoluują, podobnie jak ataki relay w środowisku Kerberos – a te będą zyskiwać na znaczeniu w miarę wycofywania uwierzytelniania NTLM przez Microsoft.

Złożoność poprawnej konfiguracji zabezpieczeń w zróżnicowanych środowiskach Windows sprawia, iż wiele organizacji przez cały czas pozostaje narażonych na te wektory ataku.

Eksperci ds. bezpieczeństwa podkreślają, iż dopóki podpisywanie komunikacji i wiązanie kanałów (channel binding) nie zostaną konsekwentnie wdrożone we wszystkich usługach systemu Windows, ataki typu coercion będą stanowić realne zagrożenie dla sieci korporacyjnych i powinny być traktowane priorytetowo przez zespoły bezpieczeństwa na całym świecie.

Aktualizacje narzędzi RedTeam

Zespół RedTeam Pentesting wprowadził poprawki do narzędzi Impacket i NetExec, które pozwalają na obejście niektórych nowych zabezpieczeń wprowadzonych przez Microsoft. Dzięki tym aktualizacjom przez cały czas możliwe jest skuteczne przeprowadzanie ataków relay w odpowiednich warunkach.

Podsumowanie. Jaka jest przyszłość technik wymuszania?

Chociaż Microsoft wprowadza coraz więcej zabezpieczeń, techniki wymuszania uwierzytelnienia przez cały czas pozostają skutecznym narzędziem w arsenale atakujących, zwłaszcza w środowiskach z nieaktualnymi systemami. Dalsze badania i rozwój narzędzi będą najważniejsze dla utrzymania skuteczności tych technik w przyszłości.