Wojna na Ukrainie wciąż trwa, również w cyberprzestrzeni. Pomimo iż w mediach sytuacja ucichła, pojawiają się coraz nowsze metody wywierania presji na atakowane państwo przez grupy hakerskie sterowane i utrzymywane przez rząd rosyjski.

I tak specjaliści z ESET odkryli nowy malware niszczący dane. Został wykryty w swoim naturalnym środowisku, podczas ataku na jedną z dużych ukraińskich spółek. Atak ten przypisuje się grupie Sandworm APT, która kojarzona jest z wieloma popularnymi robakami, jak np. NonPetya, BlackEnergy czy HermeticWiper.

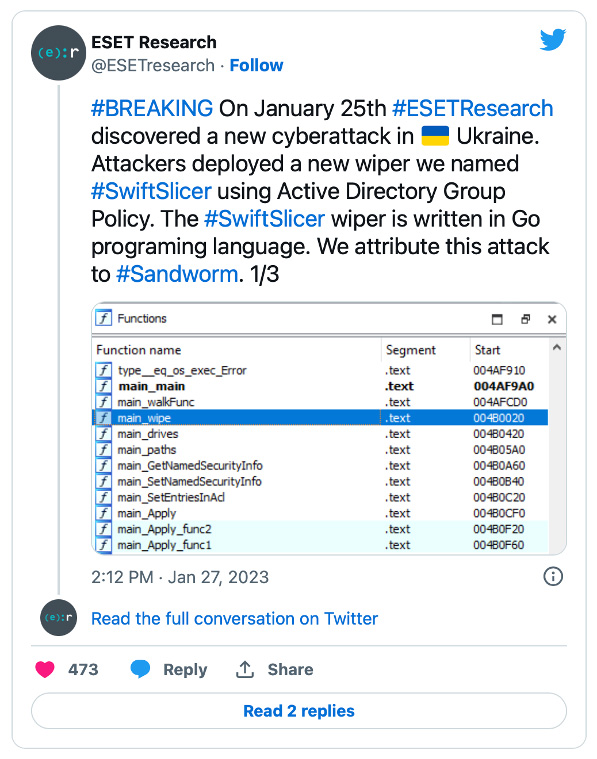

Niszczycielskie złośliwe oprogramowanie, nazwane SwiftSlicer, zostało zauważone w sieci docelowej organizacji 25 stycznia. Robak został wdrożony za pośrednictwem GPO, co sugeruje, iż osoby atakujące przejęły kontrolę nad środowiskiem Active Directory ofiary.

Niektóre z wirusów typu „wiper” wykrytych na Ukrainie na początku rosyjskiej inwazji – HermeticWiper i CaddyWiper – zostały umieszczone w środowisku i rozprzestrzenione w ten sam sposób. To kolejny argument na to, iż bezpieczeństwo Active Directory odgrywa znaczącą rolę w organizacjach i powinno być jednym z priorytetów.

Jeden ze wspomnianych malware’ów został zauważony w sieci ukraińskiej agencji informacyjnej Ukrinform zaledwie kilka dni temu.

SwiftSlicer jest teraz wykrywany przez antywirusy jako WinGo/KillFiles.C. Szkodliwe oprogramowanie zostało napisane w Go, bardzo wszechstronnym, wieloplatformowym języku programowania, upodobanym sobie przez hakerów.

Jeśli chodzi o metodę niszczenia danych SwiftSlicer, to wiemy, iż po uruchomieniu usuwa on kopie w tle, rekursywnie nadpisuje pliki znajdujące się w

%CSIDL_SYSTEM%\drivers, %CSIDL_SYSTEM_DRIVE%\Windows\NTDSi innych dyskach niesystemowych, a następnie restartuje komputer. Do nadpisywania wykorzystuje blok o długości 4096 bajtów wypełniony losowo wygenerowanymi cyframi.

Dwa miesiące temu analitycy z ESET wykryli falę ataków ransomware RansomBoggs w rozdartym wojną kraju, również powiązanych z Sandworm. Kampanie te były tylko jednym z najnowszych dodatków do długiej listy niszczycielskich ataków, które grupa przeprowadziła na Ukrainę w ciągu praktycznie ostatniej dekady (NonPetya to 2014 rok). Historia Sandworm również obejmuje szereg ataków – BlackEnergy, GreyEnergy i pierwszą iterację Industroyer – wymierzonych w dostawców energii.

Na powyższym przykładzie widzimy, iż cyberwojna wcale nie zmierza ku końcowi, a wręcz przeciwnie. Organizacje w Polsce mogą być dotknięte podobnymi targetowanymi atakami, dlatego należy postawić obronę w stan gotowości, zaktualizować backupy i być przygotowanym na podobny scenariusz.