Majowe badanie z serii Advanced In The Wild Malware Test dobiegło końca. Była to kolejna edycja inicjatywy, której celem jest sprawdzanie w długim czasie rozwiązań do zabezpieczania systemów Windows.

Krajobraz zagrożeń cyfrowych jest dynamiczny, dlatego nie zwalniamy tempa – od maja wykorzystujemy więcej źródeł malware in the wild, ulepszamy metodologię oraz narzędzia, które są niezbędne do testowania. Szczegółowe zmiany opisujemy w Changelog.

Oprócz skuteczności ochrony programów antywirusowych sprawdzamy tak zwany czas reagowania na zagrożenia i naprawę incydentu (z angielskiego Remediation Time).

Mierzymy wskaźnik Remediation Time kiedy dochodzi do próby neutralizacji złośliwego systemu i naprawy skutków ataku. Dzięki temu możemy dokładniej wskazać różnice pomiędzy wykorzystywanymi technologiami producentów.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Jak w 3 krokach oceniamy testowane rozwiązania?

W dużym skrócie nasze testy z serii Advanced In The Wild Malware Test obejmują 3 duże aspekty, które następują po sobie i łączą się w całość:

1. Dobieranie próbek do testu

Na bieżąco gromadzimy złośliwe oprogramowanie w postaci prawdziwych adresów URL z Internetu. Wykorzystujemy szerokie spektrum wirusów z różnych źródeł, a są to publiczne feedy i niestandardowe honeypoty. Dzięki temu nasze testy obejmują najbardziej aktualny i zróżnicowany zestaw zagrożeń.

Będąc bardziej precyzyjnym pozyskujemy próbki z honeypotów niskointeraktywnych i wysokointeraktywnych (Dionaea, SHIVA, HoneyDB), które emulują usługi takie jak: SSH, HTTP, HTTPS, SMB, FTP, TFTP, prawdziwy system Windows, serwer e-mail. Wykorzystujemy również publiczne źródła złośliwego oprogramowania: MWDB firmy CERT Polska, MalwareBazaar firmy Abuse.ch oraz Urlquery.net.

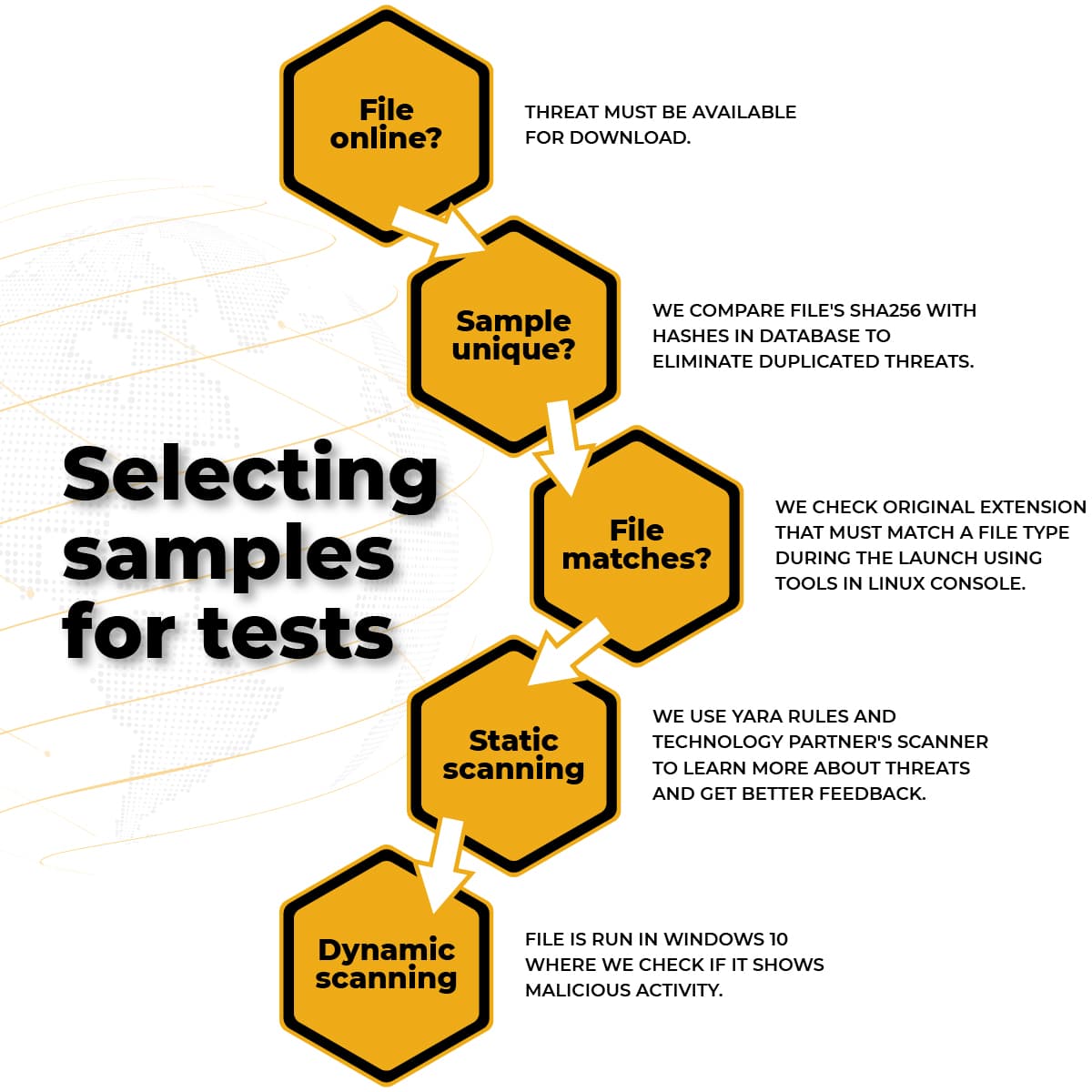

Zanim adres URL z próbką szkodliwego systemu zostanie zakwalifikowany do testu musi zostać poddany kontrolnym scenariuszom, które opisuje poniższa infografika:

Przydatność każdego adresu URL do testu oceniamy na podstawie parametrów:

- Czy plik jest online? Zagrożenie musi być dostępne online, aby możliwe było pobranie pliku.

- Czy plik jest unikalny? Porównujemy SHA256 pliku z haszami w bazie danych, aby wykluczyć duplikowanie się zagrożenia. Dzięki temu nigdy nie testujemy na dwóch takich samych zagrożeniach.

- Czy plik pasuje do testu? dzięki narzędzi w konsoli Linux sprawdzamy oryginalne rozszerzenie pliku, które musi być dopasowane do typu pliku podczas uruchamiania w Windows.

- Statyczne skanowanie. Wykorzystujemy reguły Yara oraz skaner partnera technologicznego, aby dowiedzieć się więcej o zagrożeniu: uzyskać lepszy feedback o pliku i rodzinie malware, oraz aby wykluczyć niedziałające w Windows, niepasujące próbki.

- Dynamiczne skanowanie. Plik jest uruchamiany w Windows 10, gdzie sprawdzamy, czy wykazuje złośliwą aktywność.

Jeśli plik nie spełnia jednego z punktów, to jest odrzucany. Analogicznej kontroli poddawany jest kolejny adres URL.

W tych 5 krokach upewniamy się, iż w naszym teście nigdy nie dochodzi do sytuacji dublowania się próbek. Oznacza to, iż np. malware raz testowane w styczniu 2023 roku już nigdy nie zostanie zakwalifikowane do bazy testowej. Dzięki temu nasi czytelnicy i producenci mają pewność, iż zawsze testujemy na unikalnych próbkach.

2. Analizowanie logów próbek malware i testowanych rozwiązań

Analizowane próbki w Windows przechodzą dokładną weryfikację na podstawie setek reguł – najczęściej stosowanych technik przez autorów złośliwego oprogramowania. Monitorujemy procesy systemowe, połączenia sieciowe, rejestr Windows oraz pozostałe zmiany dokonywane w systemie operacyjnym i systemie plików, aby dowiedzieć się więcej, czy i co malware robiło podczas analizy.

Oprócz monitorowania zmian dokonywanych przez malware śledzimy aktywność rozwiązania ochronnego wraz z jego reakcją na zagrożenie. Mierzymy też czas naprawiania skutków incydentu (tzw. Remediation Time).

Podsumowują logi Sysmon służą nam do określenia przydatności próbki malware do testu, a także do sprawdzania reakcji programu ochronnego na dane zagrożenie. Logi są niezbędne, aby gwałtownie przeprowadzać maszynową analizę aktywności malware w Windows i reakcji zainstalowanego programu bezpieczeństwa.

3. Symulowanie rzeczywistego scenariusza

W badaniu symulujemy rzeczywisty scenariusz wtargnięcia zagrożenia do systemu poprzez adres URL z przeglądarki ze strony internetowej. Może to być strona przygotowana przez oszusta albo link wysłany ofierze poprzez komunikator, który następnie jest otwierany w systemowej przeglądarce.

Wszystkie produkty są testowane w tych samych warunkach z wykorzystaniem przeglądarki Firefox. Zatem odtwarzamy scenariusz cyberataku zbliżonego do tego, który można zobaczyć w prawdziwym świecie, wykorzystując techniki stosowane przez rzeczywistych napastników.

Wyniki w maju 2023

W maju 2023 r. wykorzystaliśmy 416 świeżych, unikalnych próbek malware pochodzących z Internetu.

Testowane rozwiązania do zainstalowania w domu i małym biurze:

- Avast Free Antivirus

- Bitdefender Antivirus Free

- G Data Total Security

- Kaspersky Plus

- Malwarebytes Premium

- Microsoft Defender

- Quick Heal Total Security

- Webroot Antivirus

- Xcitium Internet Security

Rozwiązania dla biznesu i instytucji rządowych:

- Emsisoft Business Security

- Malwarebytes Endpoint Protection

- Xcitium ZeroThreat Advanced

Producenci, którzy chcą nawiązać z nami współpracę, proszeni się o kontakt poprzez AMTSO lub bezpośrednio z nami na naszej stronie kontaktowej.

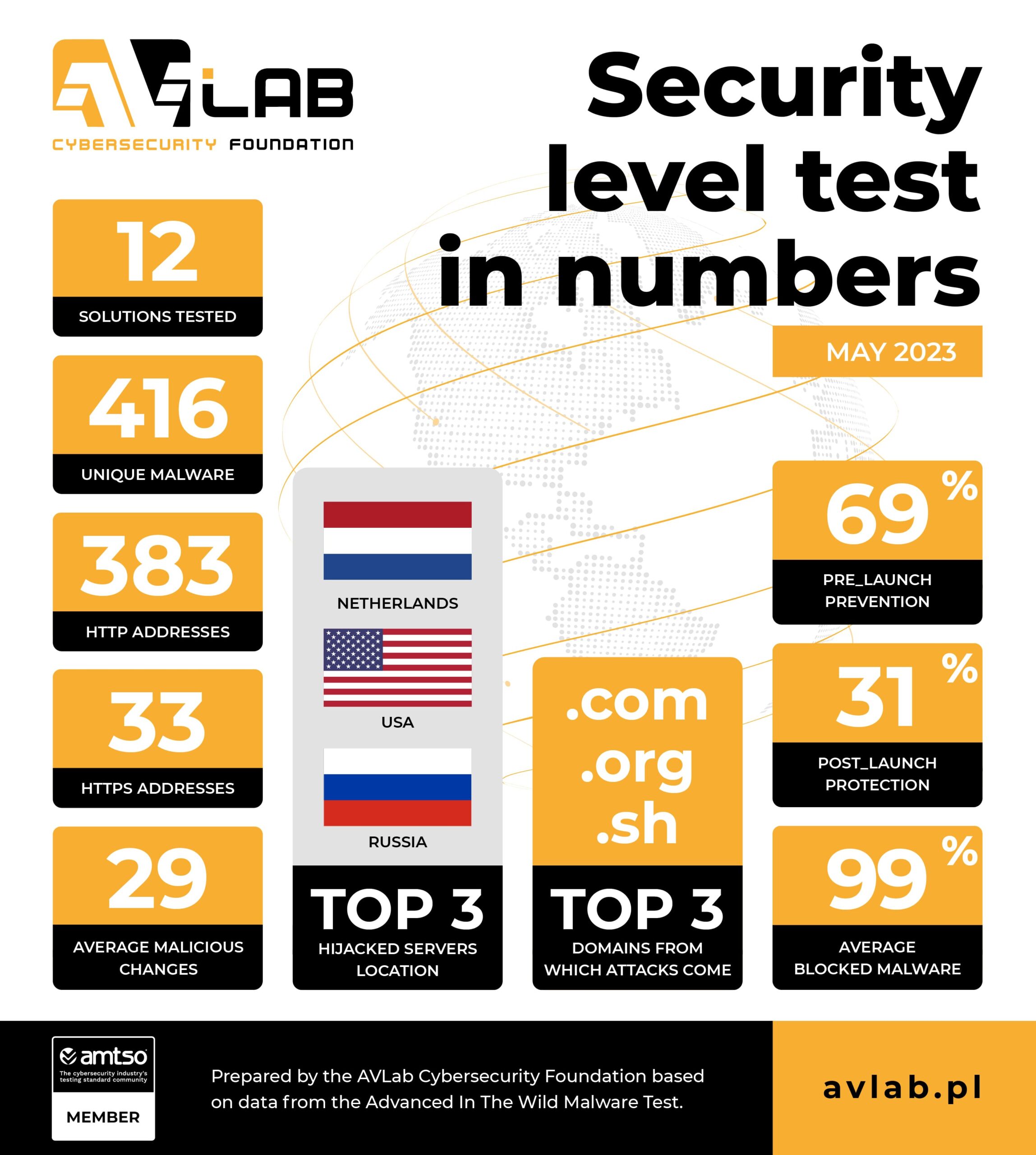

Test ochrony w liczbach

Na podstawie danych telemetrycznych z testu w maju 2023 r. przygotowaliśmy następujące zestawienie:

- W teście wzięło udział 12 rozwiązań ochronnych.

- Finalnie wykorzystaliśmy 416 unikalnych adresów URL z malware.

- Strony szyfrowane HTTPS (w teorii, bezpieczne) zawierały 33 próbek malware.

- 383 próbek malware hostowanych było przez protokół HTTP.

- Podczas analizy każda próbka szkodliwego systemu dokonywała średnio 29 potencjalnych niebezpiecznych akcji w systemie Windows 10.

- Najwięcej malware pochodziło z serwerów zlokalizowanych w Holandii, USA, Rosji.

- Do hostowania malware najczęściej używano domen: .com, .org, .sh

- Średnia wykrywalność zagrożeń z adresów URL lub złośliwych plików przed uruchomieniem (poziom PRE-LAUNCH) wyniosła 69%.

- Średnia detekcja malware po uruchomieniu (poziom POST-Launch) wyniosła 31%.

- Uśredniony wynik blokowania malware przez wszystkich producentów to 99%.

Protokół HTTPS może być używany do rozprzestrzeniania malware. Zapamiętaj, iż certyfikat SSL i tzw. kłódka przy adresie WWW nie zaświadcza o bezpieczeństwie strony!

Metodologia

Systematycznie rozwijamy metodologię, aby być na bieżąco z nowymi trendami w branży bezpieczeństwa i ochrony systemów, dlatego podajemy link do metodologii:

- Jak pozyskujemy malware do testów i jak je klasyfikujemy?

- W jaki sposób zbieramy logi z systemu Windows i programów ochronnych?

- Jak to wszystko automatyzujemy?

Jesteśmy członkiem grupy AMTSO, dlatego możesz mieć pewność, iż nasze narzędzia i procesy testowania są zgodne z międzynarodowymi wytycznymi i są respektowane przez producentów.

Wyniki z testu

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS wraz z krajobrazem zagrożeń, który został opracowany na podstawie danych telemetrycznych z badania w maju 2023 r.

Ponadto od tej edycji będziemy systematycznie publikować dla producentów specjalne strony internetowe, które będą zawierać szczegółowe dane z testów.

Oto niektóre z nich:

- Avast

- Avira

- Malwarebytes

- Webroot

- Xcitium

Lista będzie systematycznie aktualizowana.

Wnioski z testu

Zwróć uwagę, iż tzw. Remediation Time jest indywidualną zmierzoną wartością wyrażoną w sekundach i oznacza czas reakcji na próbkę złośliwego oprogramowania. W naszych testach musimy tak skonfigurować produkt, aby automatycznie podejmował możliwe najlepsze decyzje – zwykle jest to przeniesienie zagrożenia do kwarantanny albo zablokowanie połączenia przez firewall wraz z zapisaniem logów.

W większych organizacjach, które zatrudniają specjalistów ds. bezpieczeństwa, Remediation Time może być znacząco większy ze względu na podejmowanie decyzje przez człowieka.

W teorii im mniej czasu upływa od wejścia malware do systemu, aż do jego zauważenia oraz naprawienia incydentów.

Z perspektywy użytkownika końcowego najważniejsze jest wykrycie podejrzanej aktywności. Natomiast z perspektywy administratora najbardziej istotne jest zarejestrowanie danych telemetrycznych zagrożenia i ataków w konsoli produktowej, aby zareagować na incydent bezpieczeństwa (automatycznie lub manualnie).