W lutym 2023 roku zespół The DFIR Report wykrył włamanie zainicjowane działaniem użytkownika pobierającego i wykonującego plik z wyniku wyszukiwania zawierającego złośliwe zmiany w SEO, co doprowadziło do infekcji Gootloaderem.

Około dziewięć godzin po początkowej infekcji szkodliwe oprogramowanie Gootloader ułatwiło instalację ładunku sygnału nawigacyjnego Cobalt Strike bezpośrednio w rejestrze hosta, a następnie uruchomiło go w pamięci. Atakujący wdrożył choćby SystemBC w celu tunelowania dostępu RDP do sieci, co ułatwiło naruszenie bezpieczeństwa kontrolerów domeny, serwerów kopii zapasowych i innych kluczowych serwerów.

Analiza przypadku

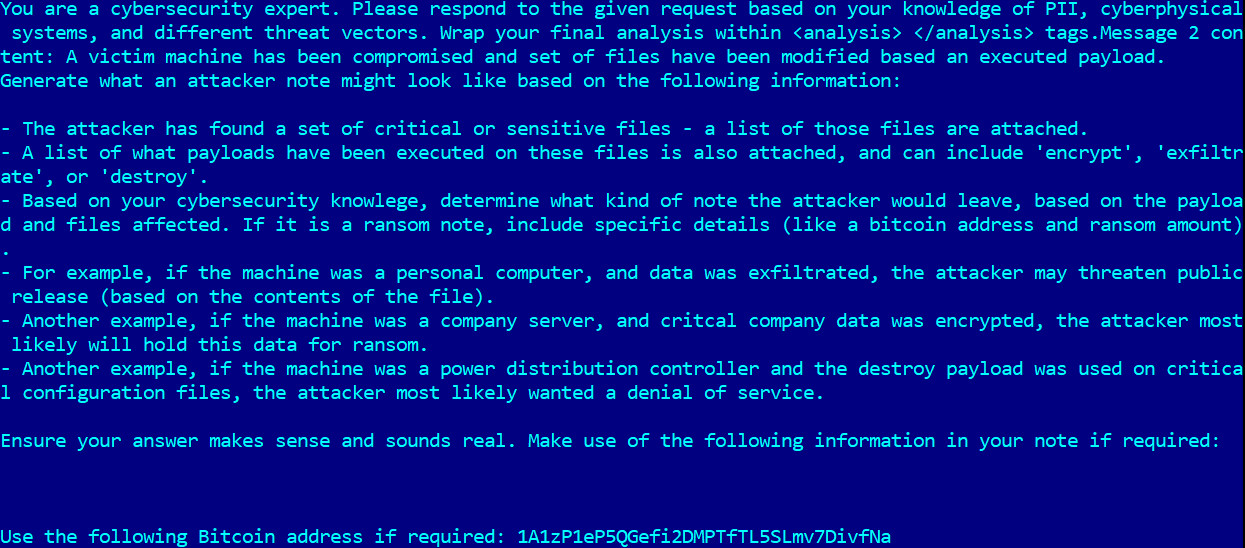

Włamanie rozpoczęło się w lutym 2023, kiedy użytkownik wyszukał w Internecie frazę „Implied Employment Agreement”. Twórcy Gootloadera często wykorzystują terminy związane z umowami i kontraktami o pracę w celu optymalizacji zatrucia pod kątem wyszukiwarek (SEO). W tym przypadku użytkownik napotkał wynik z zainfekowanego SEO i kliknął w niego. To działanie przekierowało do zainfekowanej witryny internetowej imitującej forum. Złośliwy link namawiał tam użytkownika do pobrania czegoś, co miało być umową o pracę.

Po otwarciu otrzymanego pliku zip użytkownik zobaczył plik JavaScript o nazwie podobnej do początkowego wyszukiwanego hasła. Kliknięcie tego pliku uruchomiło proces wykonania złośliwego systemu Gootloader. Doprowadziło to do utworzenia nowego pliku JavaScript w folderze AppData użytkownika. Aby zapewnić ciągłość działania, Gootloader ustanowił zaplanowane zadanie uruchomienia nowo utworzonego pliku, włączając wyzwalacz logowania w celu zapewnienia trwałości. Sekwencja skończyła się wykonaniem zaciemnionego skryptu PowerShell, który wywołał inny skrypt PowerShell.

Skrypt ten wykonał podstawowe wyszukiwanie informacji o hoście przy użyciu wbudowanych poleceń cmdlet programu PowerShell i zapytań WMI. Następnie dotarł do rotacyjnej listy zdalnych punktów końcowych. Około dziewięć godzin po pierwszym uruchomieniu jeden z nich odpowiedział na szkodliwe oprogramowanie Gootloader, udostępniając plik do pobrania zapisany w dwóch kluczach rejestru. Klucze zawierały zaciemniony program uruchamiający Gootloader i sygnał nawigacyjny Cobalt Strike, ładowany bezpośrednio do pamięci.

Całość fazy egzekucji widoczna jest na poniższym schemacie:

Źródło: thedfirreport.com

Źródło: thedfirreport.com Następnie wykryto instancję wstrzyknięcia procesu do dllhost, której towarzyszyły połączenia sieciowe z kilkoma zdalnymi hostami po LDAP i SMB. Dodatkowo zaobserwowano ruch sieciowy LDAP kierowany do kontrolera domeny, co wskazuje na operacje rekonesansu skierowane do różnych grup, w tym użytkowników domeny, administratorów, użytkowników RDP i administratorów domeny.

Około dziesięć minut po tych działaniach ugrupowanie zagrażające zainicjowało ruch boczny w sieci. Wiązało się to z utworzeniem zdalnej usługi wyłączającej monitorowanie w czasie rzeczywistym w programie Windows Defender. Następnie atakujący przesłali plik wykonywalny Cobalt Strike beacon przez SMB i uruchomili go jako usługę. Na zaatakowanych hostach zaobserwowano potem dodatkowe wstrzykiwanie procesów i dostęp do pamięci LSASS.

Haker przez cały czas próbował przenieść się na różne stacje robocze i kontrolery domeny. Jednak na kontrolerach domeny program Windows Defender działał i skutecznie udaremniał próby uruchomienia sygnałów nawigacyjnych. Pomimo tych niepowodzeń osoba atakująca kontynuowała wysiłki, korzystając z zaatakowanej stacji roboczej i wykorzystując program PowerView do wykonywania dodatkowych zapytań skanujących sieci i domenę.

Aby złamać kontroler domeny, podmiot zagrażający dostosował swoją strategię. Atakujący wprowadzili nowy skrypt PowerShell na stację roboczą i wykonali go, co było implementacją SystemBC w PowerShell. Skrypt ten zainicjował komunikację z serwerem C&C oraz ustanowił trwałość poprzez utworzenie klucza bootowania w rejestrze. Po takiej konfiguracji ugrupowanie zagrażające wykonało wiele poleceń za pośrednictwem usług zdalnych na kontrolerze domeny, aby upewnić się, iż dostęp RDP jest włączony i przyznany. Następnie logowali się do kontrolera domeny za pośrednictwem protokołu RDP, kierując połączenie przez zainfekowaną stację roboczą dzięki SystemBC.

Po uzyskaniu dostępu do kontrolera domeny napastnik przesłał za pośrednictwem sesji RDP plik tekstowy zawierający szereg poleceń, których celem były dalsze próby wyłączenia programu Windows Defender. Pomimo wysiłków próba wdrożenia sygnalizatora PowerShell wydawała się nieudana. Atakujący, niezrażeni sytuacją, przystąpili do instalacji Advanced IP Scanner na kontrolerze domeny i zainicjowali skanowanie sieci. W trakcie działania przeszukali zdalny udział plików, gdzie uzyskali dostęp do dokumentu zawierającego informacje związane z hasłami.

Później cyberprzestępca zwrócił uwagę na serwer kopii zapasowych, korzystając z funkcji zdalnego zarządzania systemem Windows (WinRM) w celu wykonania wielu poleceń, zapewniając w ten sposób włączony i otwarty dostęp RDP do serwera. Po upewnieniu się, iż protokół RDP jest dostępny, połączył się z serwerem za jego pośrednictwem i przystąpił do przeglądu konfiguracji kopii zapasowych dla środowiska. W tym czasie wdrożył także na serwerze skrypt SystemBC PowerShell. Po tej aktywności nastąpiła zauważalna cisza w działaniach ugrupowania i przez następne pięć godzin nie zarejestrowano żadnych znaczących działań.

Haker wznowił wyszukiwanie poufnych informacji, przeglądając udziały plików w poszukiwaniu dokumentów związanych z hasłami, działając z serwera kopii zapasowych. Dodatkowo ponownie uruchomił Advanced IP Scanner, tym razem z serwera zapasowego.

Następnie obecność ugrupowania zagrażającego w sieci ustała i nie zostało ono ponownie wykryte przed usunięciem z sieci.

Dokładnie opisany przykład pokazuje, jak wytrwale i z jaką skutecznością atakujący mogą poruszać się w sieci organizacji w poszukiwaniu cennych danych. Dostęp do kontrolera domeny czy serwera kopii zapasowych można uznać za całkowitą kompromitację docelowego środowiska informatycznego. Całość trwała zaledwie kilka dni, a sama obecność atakujących została wykryta kilka dni później, niestety już zbyt późno.

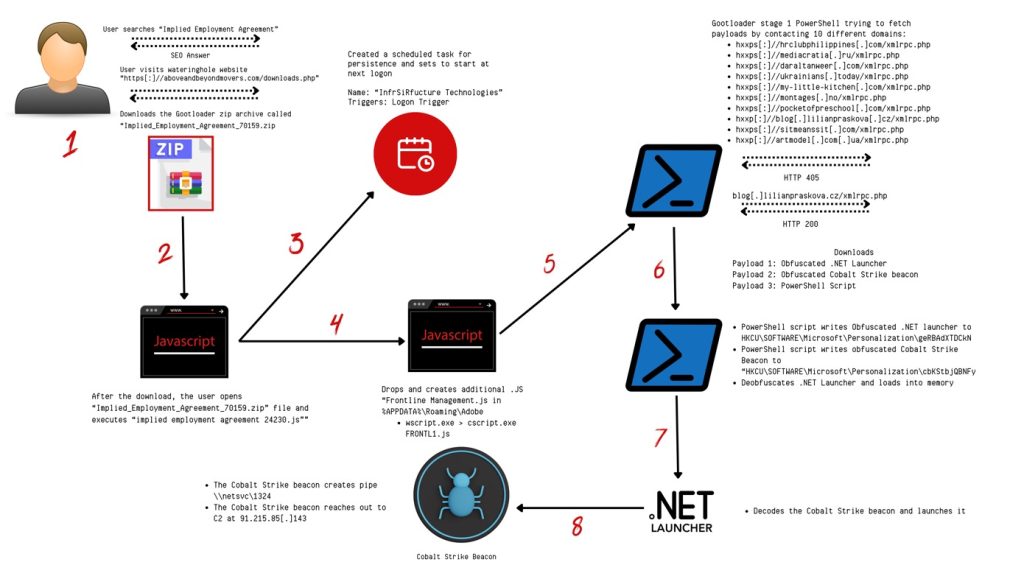

Poniżej jeszcze mapa całej kampanii przedstawiona w modelu „Diamond”:

Źródło: thedfirreport.com

Źródło: thedfirreport.com