Na forum o nazwie Cebulka w sieci Tor, 29 maja została zamieszczona lista dostępów do różnych serwisów (ponad 6 milionów rekordów). Większość z nich stanowią usługi działające w domenie .pl, natomiast odpowiedzialna za wyciek osoba prawdopodobnie niedokładnie filtrowała zawartość, ponieważ znajdują się na niej także zagraniczne serwisy (adres e-mail użytkownika w domenie .pl bądź ciąg “*.pl” w nazwie takowej domeny).

Najbardziej możliwym źródłem wycieku są przeglądarkowe menedżery haseł, ale nie tylko. Ktoś zebrał wszystkie dane w całość i opublikował na sprzedaż.

Złośliwe oprogramowanie lub pewne narzędzia (np. HackBrowserData) mogą wykradać takie dane, ponieważ są zapisane w plikach w formacie SQLite. W przypadku Chrome na Windows jest to plik:

%localappdata%\Google\Chrome\User Data\Default\Login DataNie oznacza to jednak, iż przechowywanie poświadczeń w przeglądarkach jest złą praktyką, ponieważ wbudowane menedżery są bardzo wygodne, zapewniają synchronizację (zakładając zalogowanie w przeglądarce) oraz nie wymagają instalacji dedykowanych aplikacji na urządzeniach.

Kluczowe jest zapewnienie bezpieczeństwa na poziomie systemu, aby nie doprowadzić do wykonania złośliwego kodu — tym bardziej iż dostęp do plików z poświadczeniami nie wymaga uprawnień administratora.

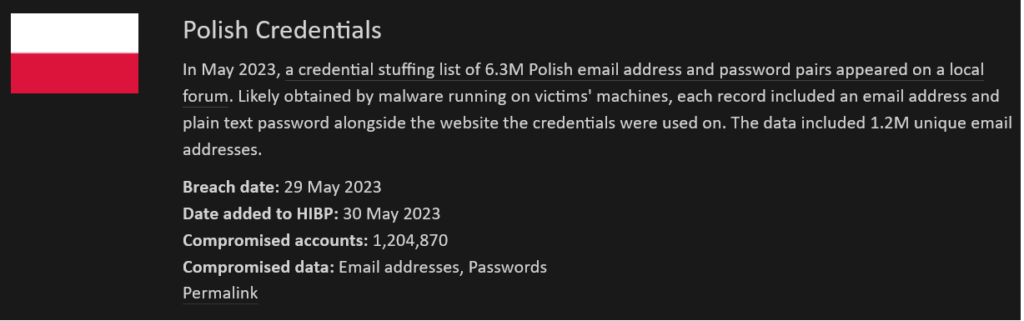

Weryfikacji obecności naszych danych w opisywanym wycieku możemy dokonać z użyciem serwisu Have I Been Pwned — baza z forum została do niego dodana.

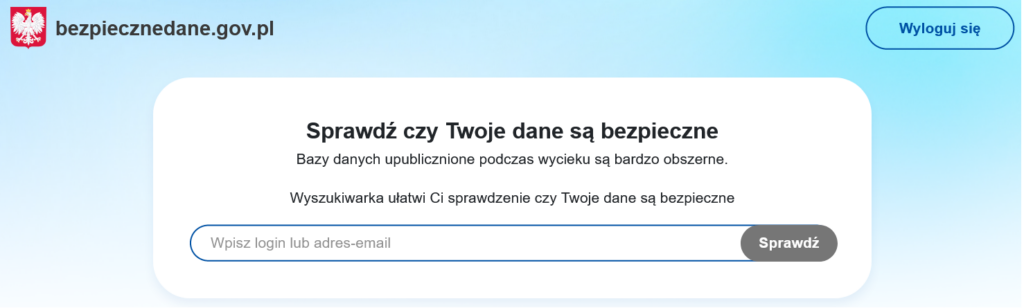

Inna możliwość zakłada wykorzystanie usługi https://bezpiecznedane.gov.pl, gdzie logując się profilem zaufanym otrzymamy informacje o ewentualnym wycieku.

Podstawowym krokiem do przeprowadzenia po wycieku naszych poświadczeń jest oczywiście ich zmiana. W tym konkretnym wycieku odpowiednie zabezpieczenie kont zakłada zmianę hasła we wszystkich serwisach, do których dostępy zostały zapisane w przeglądarkowym menedżerze haseł. Dodatkowo z uwagi na możliwość działania złośliwego systemu zdecydowanie zalecane będzie przeprowadzenie pełnego skanowania antywirusowego.

Profilaktyczne działanie zakłada standardowe zabezpieczenie dostępu do systemu operacyjnego. Pewne specyficzne metody są dedykowane dla konkretnych systemów (patrz: CIS Benchmarks, które jednak należy stosować rozsądnie), natomiast ogólne zakładają regularne aktualizowanie systemu i pracę na koncie ze zmniejszonymi uprawnieniami (w standardowych sytuacjach pozwala zapobiec atakowi na większą część systemu), należy też usuwać niepotrzebne aplikacje (minimalizacja powierzchni ataku).