Open Worldwide Application Security Project (OWASP) opublikowało pierwszą edycję „Top 10 zagrożeń dla tożsamości nieludzkich (NHI)”, czyli zestawienie najpoważniejszych zagrożeń związanych z autoryzacją podmiotów oprogramowania, takich jak aplikacje, interfejsy API, boty oraz zautomatyzowane systemy.

Znaczenie NHI dla bezpieczeństwa firm i organizacji

To nie pierwszy raz, kiedy piszemy o NHI. Temat szeroko omówiliśmy w artykule z września ubiegłego roku. Pisaliśmy wtedy, iż „tożsamości nieludzkie” są szeroko wykorzystywane celem uzyskiwania dostępu do zabezpieczonych zasobów, a niewłaściwe zarządzanie nimi może prowadzić do poważnych naruszeń bezpieczeństwa.

Wraz z rosnącą adopcją chmury, automatyzacji i architektur opartych na mikrousługach organizacje coraz mocniej polegają na cyfrowych tożsamościach nieludzkich, takich jak konta usługowe, klucze API, tokeny dostępu i certyfikaty maszynowe. Jednak ich szybka proliferacja sprawia, iż stanowią rozległą i często niedostatecznie zabezpieczoną powierzchnię ataku. Brak odpowiednich mechanizmów kontroli i monitorowania może prowadzić do eskalacji uprawnień, wycieków danych, nadużyć kluczy dostępowych czy przejęcia systemów przez atakujących.

Obecnie organizacje zarządzają od 10 do 50 razy większą liczbą tożsamości nieludzkich (NHI) niż kont użytkowników, co stanowi coraz większe wyzwanie w zakresie bezpieczeństwa IT.

„Dynamiczny wzrost liczby poświadczeń cyfrowych zwiększa ryzyko naruszeń, ponieważ to właśnie poświadczenia pozostają najczęstszym wektorem ataku w cyberincydentach”– podaje raport Verizon Data Breach Investigations.

Niewłaściwe zarządzanie NHI, nieodpowiednie przechowywanie ich lub ekspozycja mogą prowadzić do przejęcia krytycznych zasobów organizacji.

Przypominamy, iż do typowych przykładów tożsamości nieludzkich należą:

- klucze API wykorzystywane przez mikrousługi do łączenia się z bazami danych i innymi aplikacjami,

- konta usługowe działające w systemach zaplecza, które integrują wiele podsystemów,

- role przypisane zautomatyzowanym usługom, umożliwiające im dostęp do zasobów w chmurze,

- tokeny uwierzytelniające, które boty wykorzystują do uzyskiwania dostępu do chronionych zasobów aplikacji.

Rosnąca liczba NHI wymaga skutecznych strategii zarządzania, w tym odpowiedniego zabezpieczenia, regularnej rotacji poświadczeń i monitorowania ich wykorzystania, aby ograniczyć ryzyko potencjalnych ataków.

Znaczenie listy OWASP NHI Top 10

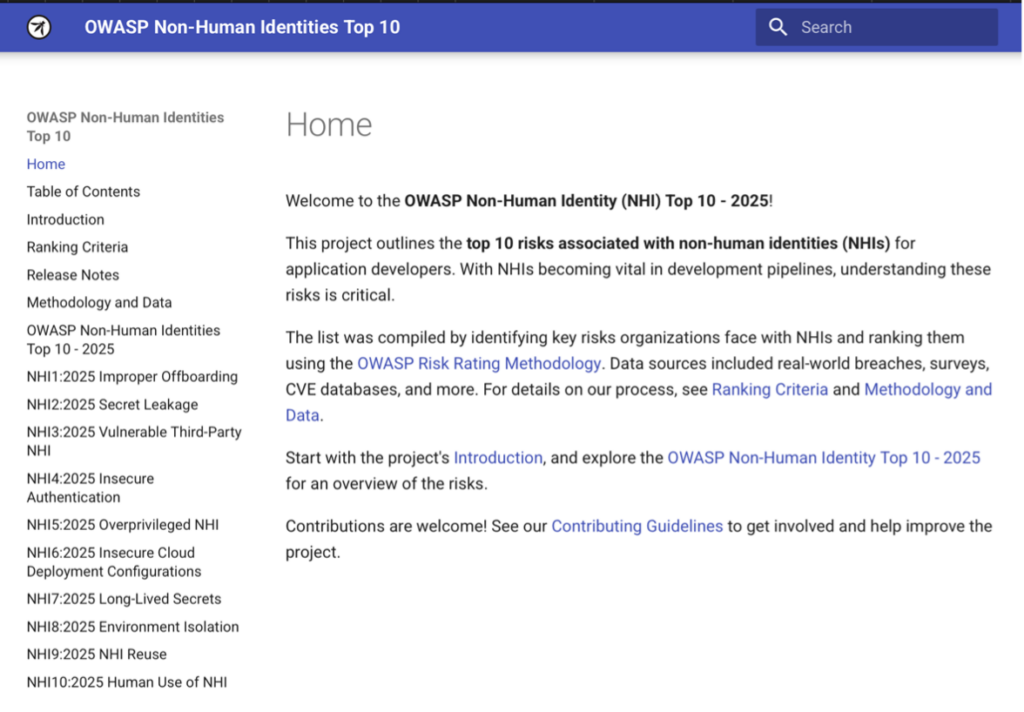

Nowa lista OWASP NHI Top 10 ma na celu zwiększenie świadomości w zakresie zagrożeń związanych z tożsamościami nieludzkimi oraz dostarczenie organizacjom praktycznych wytycznych dotyczących ich ochrony. Wśród najczęstszych problemów można znaleźć m.in. nadmierne uprawnienia, niewłaściwe przechowywanie sekretów, brak rotacji kluczy czy niewystarczające monitorowanie aktywności.

To pierwszy w branży raport tego typu, podkreślający konieczność wdrożenia lepszych strategii zarządzania tożsamościami nieludzkimi, co staje się kluczowym elementem cyberbezpieczeństwa w erze automatyzacji i infrastruktury chmurowej.

Niedawne incydenty, takie jak atak Midnight Blizzard na Microsoft (2024), włamanie na platformę wsparcia Zendesk w Internet Archive (2024) oraz naruszenie systemu wsparcia Okta (2023) pokazują, jak krytyczne jest odpowiednie zabezpieczenie NHI. Każdy z tych ataków ujawnił słabe punkty w zarządzaniu kluczami API, tokenami dostępu i kontami usługowymi, które stanowią rosnący wektor ataków.

Tradycyjne podejście do zarządzania tożsamościami, skoncentrowane głównie na użytkownikach ludzkich, okazuje się niewystarczające w dzisiejszych zautomatyzowanych środowiskach.

Zarówno chmura, jak i integracje między aplikacjami opierają się na NHI, które często nie są odpowiednio monitorowane ani zabezpieczone.

Lista OWASP NHI Top 10 nie tylko identyfikuje najpowszechniejszezagrożenia, ale także przedstawia skuteczne środki zaradcze, które pomagają organizacjom priorytetyzować poprawki i wzmacniać swoją strategię cyberbezpieczeństwa. Wdrożenie rekomendowanych praktyk może znacząco ograniczyć ryzyko ataków i zwiększyć ochronę przed nieautoryzowanym dostępem.

Najważniejsze zagrożenia OWASP NHI Top 10 i sposoby ich łagodzenia

Dlaczego zarządzanie ryzykiem NHI powinno stać się priorytetem?

Zarządzanie tożsamościami nieludzkimi (NHI) nie jest z natury skomplikowane, ale ogromna skala ich występowania w nowoczesnych środowiskach IT sprawia, iż staje się coraz trudniejsze. Organizacje funkcjonujące w złożonych ekosystemach, obejmujących wielu dostawców tożsamości (IdP), hybrydowe konfiguracje chmurowe i konteneryzowane środowiska, nie są w stanie skutecznie zarządzać NHI bez automatyzacji i nowoczesnych narzędzi.

OWASP NHI Top 10 dostarcza praktycznych rekomendacji, które pomagają w: automatyzacji zarządzania tożsamościami w celu minimalizacji błędów ludzkich, wdrażaniu najlepszych praktyk bezpieczeństwa, które ograniczają podatności oraz monitorowaniu i zabezpieczaniu aktywności NHI przy użyciu zaawansowanych platform zarządzania poświadczeniami.

„Ewolucja zagrożeń cybernetycznych wymaga proaktywnego i systematycznego podejścia do zabezpieczania NHI” – podkreśla OWASP w swoim komunikacie

Wraz z ekspansją automatyzacji, rozwiązań natywnych dla chmury i aplikacji SaaS, liczba NHI już teraz przewyższa liczbę tożsamości ludzkich i będzie wciąż rosnąć.

To oznacza, iż organizacje muszą:

- Przeprowadzić audyt obecnych luk w zabezpieczeniach.

- Priorytetyzować działania naprawcze, eliminując najważniejsze zagrożenia.

- Inwestować w nowoczesne systemy zarządzania tożsamościami, by skutecznie chronić krytyczne zasoby.

Ostatecznie, zdolność do zabezpieczania NHI będzie kluczowym czynnikiem odporności organizacji na cyberzagrożenia w 2025 roku i później.

Więcej informacji o OWASP NHI Top 10 można znaleźć na oficjalnej stronie OWASP.

Zachęcamy do kontaktu z firmą Prolimes w celu zgłębienia tematu i ograniczenia ryzyka związanego z zarządzaniem tego typu tożsamościami w firmie.