Cisco Talos ujawnił pięć niebezpiecznych podatności w rozwiązaniu Dell ControlVault3, wykorzystywanym w ponad 100 modelach laptopów Dell. Eksperci alarmują, iż zagrożenie dotyczy sprzętu wykorzystywanego w sektorze publicznym, finansowym oraz w infrastrukturze krytycznej. Na atak podatne są popularne linie Latitude, Precision oraz Rugged.

Pięć poważnych luk w Dell ControlVault – szczegóły odkrycia Cisco Talos

Zespół Cisco Talos, należący do jednej z największych firm zajmujących się bezpieczeństwem IT na świecie, ujawnił pięć krytycznych podatności, które łącznie nazwano ReVault. Luki występują w oprogramowaniu układowym Dell ControlVault3 oraz powiązanych z nim interfejsach API systemu Windows.

Dell ControlVault3, a także jego nowsza wersja ControlVault3+, odpowiadają za przechowywanie najbardziej wrażliwych danych logowania, od haseł, przez odciski palców i szablony biometryczne, po kody zabezpieczające. W odróżnieniu od klasycznych rozwiązań, dane te nie są składowane w systemie operacyjnym, ale w układzie Unified Security Hub (USH). Takie podejście miało chronić przed atakami na system, jednak, jak pokazuje incydent ReVault, choćby to nie gwarantuje pełnego bezpieczeństwa.

Rozwiązanie Dell ControlVault stosowane jest m.in. w laptopach z serii Latitude, Precision oraz Rugged, które często trafiają do środowisk o szczególnych wymaganiach, czyli administracji publicznej, bankowości czy infrastruktury krytycznej.

ReVault – atak, który przełamuje granice bezpieczeństwa

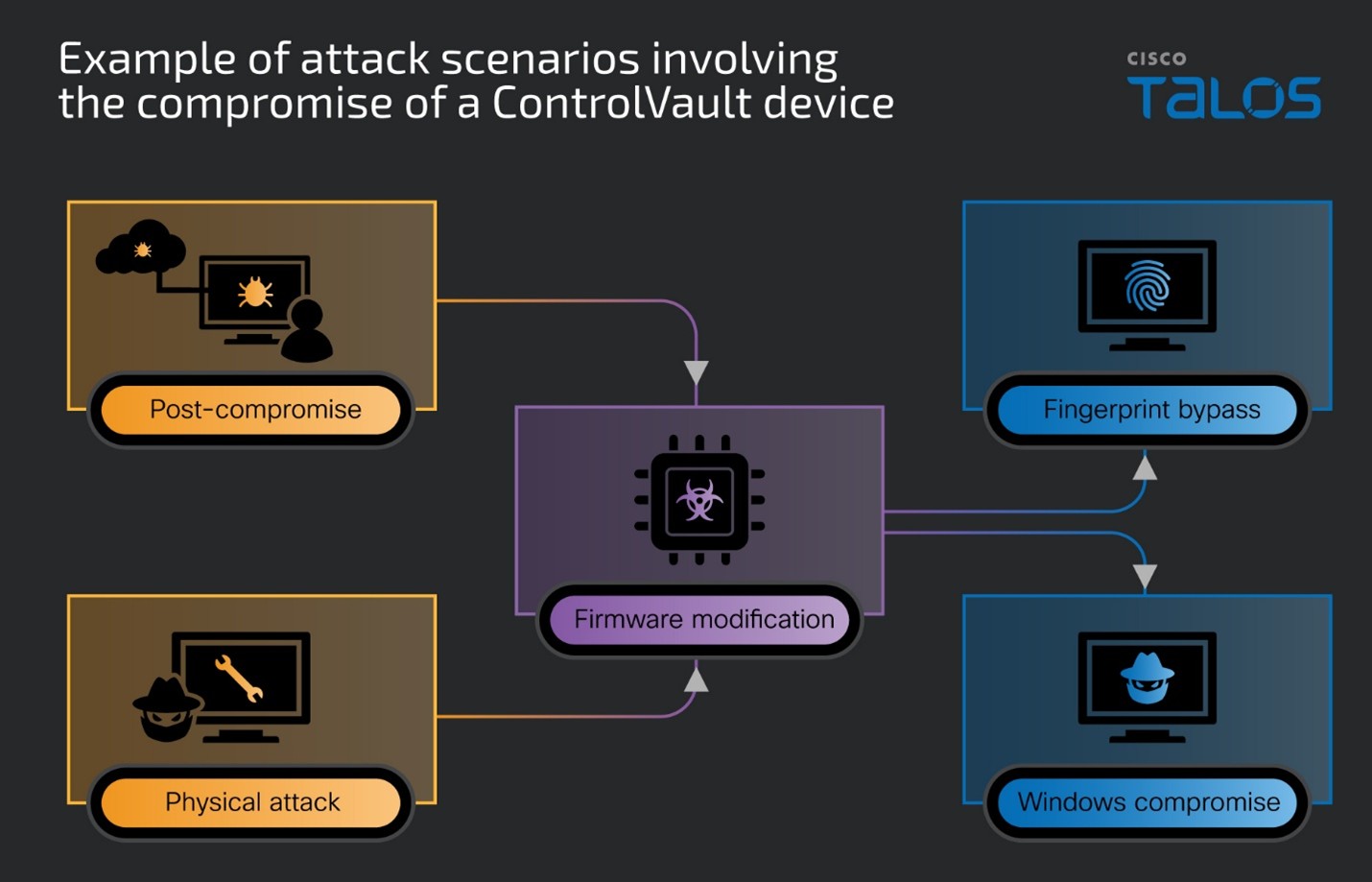

ReVault nie jest jedynie zestawem luk technicznych. To także potencjalny, realny wektor ataku, umożliwiający przejęcie pełnej kontroli nad komputerem, niezależnie od tego, czy napastnik działa zdalnie, czy ma fizyczny dostęp do urządzenia. Cisco Talos podaje dwa scenariusze, które obrazują powagę problemu.

W pierwszym wariancie, cyberprzestępca może, nie mając uprawnień administratora, uzyskać dostęp do firmware’u ControlVault poprzez systemowe API. Pozwala to na wykradanie kluczy kryptograficznych czy wgranie złośliwego kodu, który pozostanie niewidoczny choćby po reinstalacji systemu operacyjnego. Tego typu implant daje możliwość ponownego wykorzystania urządzenia w przyszłości.

Drugi scenariusz dotyczy ataku fizycznego. Mając dostęp do laptopa, wystarczy użyć złącza USB, by połączyć się bezpośrednio z płytką USH. Co istotne, nie jest wymagane hasło, PIN czy klucz szyfrujący dysk. W sytuacji, gdy system korzysta z logowania biometrycznego, złośliwy firmware może zaakceptować dowolny odcisk palca, umożliwiając dostęp nieuprawnionym osobom.

Ograniczanie ryzyka i reakcja Dell

Dell, po informacji od Cisco Talos, udostępnił aktualizacje firmware’u, które usuwają wykryte podatności. Użytkownicy powinni jak najszybciej zainstalować poprawki dostępne na stronie producenta oraz przez Windows Update. Specjaliści zalecają także wyłączanie nieużywanych komponentów biometrycznych oraz, w środowiskach o podwyższonym ryzyku, tymczasową dezaktywację logowania biometrycznego na czas podróży służbowych lub korzystania z laptopa w przestrzeniach współdzielonych.

Warto również aktywować detekcję otwarcia obudowy w BIOS-ie oraz regularnie monitorować logi systemowe pod kątem nietypowych awarii usług odpowiedzialnych za bezpieczeństwo.

Wykrycie ataku może być możliwe dzięki ostrzeżeniom w narzędziach ochronnych Cisco Secure Endpoint, szczególnie w przypadku alertu „bcmbipdll.dll Loaded by Abnormal Process”.

Znaczenie podatności sprzętowych w dzisiejszych realiach cyberzagrożeń

Przypadek ReVault jasno pokazuje, iż cyberbezpieczeństwo nie kończy się na systemie operacyjnym i oprogramowaniu. Równie istotna jest ochrona warstwy sprzętowej. choćby najlepiej zabezpieczone środowiska mogą zostać przełamane, jeżeli w ocenie ryzyka pominięto jeden z komponentów. Eksperci podkreślają, iż realna ochrona wymaga pełnej widoczności i kontroli, od aplikacji, przez system, aż po firmware i sprzęt.

Według danych Cisco, coraz większa liczba ataków skupia się na warstwach sprzętowych, zwłaszcza w środowiskach o podwyższonym znaczeniu strategicznym. Dlatego najważniejsze jest szybkie reagowanie na ostrzeżenia ekspertów i wdrażanie aktualizacji zaraz po ich udostępnieniu.