CERT Orange Polska obserwuje znaczący wzrost kampanii phishingowych, których tematem jest podszycie pod Binance. Marka jednej z czołowych kryptowalutowych giełd niezmiennie bardzo interesuje cyberprzestępców, którzy chcą wykraść Wasze pieniądze.

Kampanie, które w tej chwili obserwujemy, to praktycznie to samo podszycie pod Binance o którym pisaliśmy niemal rok temu i które trafiło do ostatniego raportu CERT Orange Polska. Celem oszustów jest na początku wzbudzenie niepokoju u internautów korzystających z tej giełdy. Na końcu zaś – przekonanie ofiary do dobrowolnego, nieświadomego przelania swoich środków na konto przestępcy.

Pozorne ostrzeżenie w SMS-ie

Pierwszy element ataku phishingowego to SMS. Przychodzi z różnych nadpisów, głównie są to:

- Binance

- Binance-PL

- Route

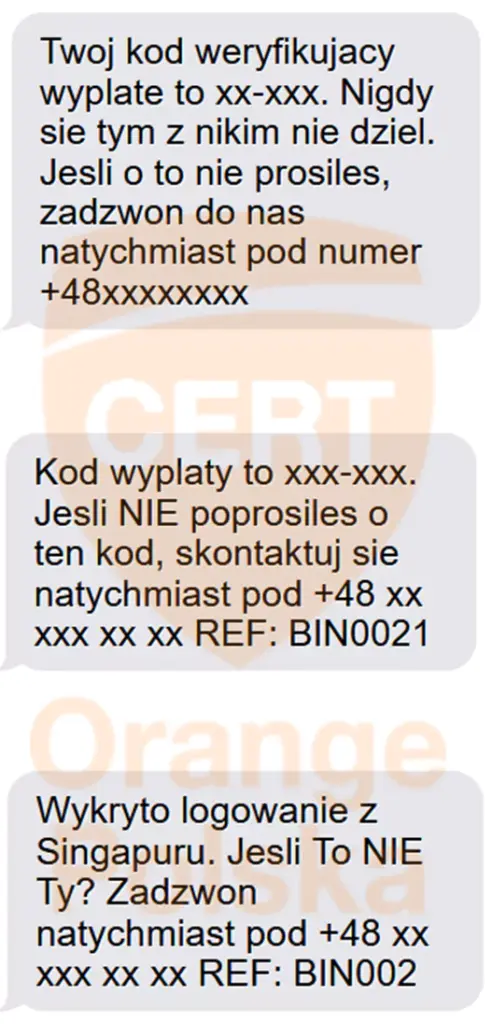

Treść wiadomości to sprytna socjotechniczna sztuczka, na którą wielu może się złapać. Do niedawna najczęstszym motywem takich kampanii była informacja, iż musimy coś zapłacić. Teraz coraz częściej oszuści informują o rzekomym zagrożeniu bezpieczeństwa i koniecznością pilnej reakcji na nie.

W jaki sposób przestępcy chcą przekonać ofiary? W przypadkach, które trafiają do CERT Orange Polska są to przede wszystkim informacje o wypłacie z naszego konta, bądź o logowaniu z obcego – najczęściej egzotycznego – kraju. Celem jest wywołanie poczucia pilności. Po to by ofiara jak najszybciej podjęła decyzję, zanim zorientuje się, iż ma do czynienia z oszustwem.

Charakterystyczne zwroty to:

- Twoj kod weryfikujacy wyplate to (…)

- Kod wyplaty to (…)

- Wykryto logowanie z [NAZWA KRAJU]

Podszycie pod Binance i co dalej

Kolejne kroki oszustwa opisaliśmy szczegółowo we wspominanym na wstępie tekście z końcówki ubiegłego roku. Po dłuższe wyjaśnienie zapraszamy tam, a poniżej w uproszczeniu opis, co dzieje się w kolejnych krokach:

- dzwonimy na podany numer, gdzie łączymy się z „konsultantem”

- „konsultant” pyta o transakcję/łączenie z danego kraju

- w kolejnym kroku rozmówca w celu „weryfikacji” pyta o dokładny stan naszego konta w Binance (by wiedzieć, czy warto nas okradać)

- następnie dowiadujemy się, iż nasze konto jest zagrożone, przestępcy mogą je wyczyścić i rozmówca przeprowadzi nas przez proces zabezpieczenia naszych pieniędzy

- “konsultant” pyta z jakiej mobilnej platformy korzystamy i podaje link do oficjalnego sklepu i rzetelnej aplikacji mobilnej obsługującej kryptowaluty

- po zainstalowaniu aplikacji przychodzi do nas SMS z 12-wyrazowym „hasłem”

- „konsultant” prosi o wpisanie go w aplikacji

Co wtedy się stanie? Tu najlepiej zacytować naszego eksperta Adama Pichlaka z przytaczanego już tutaj tekstu:

12 wyrazów, które zostało przysłane SMS-em to forma zapisu klucza prywatnego portfela. W momencie wpisania tego kodu i przelania na “nasze” konto kryptowalut, trafią one również do portfela przestępcy (ofiara i oszust współdzielą klucz prywatny portfela). Biorąc pod uwagę, iż utrzymuje on na bieżąco połączenie telefoniczne z ofiarą, można założyć, iż od razu wyprowadzi je on na inne konto.

Nie dajcie się oszukać!