W tym artykule podzielę się paroma kluczowymi lekcjami nt. nawigowania w złożonym świecie cyfrowego bezpieczeństwa. Przyjrzę się temu, jak zidentyfikować odpowiednie narzędzia, usługi, zasoby i organizacje, które mogą ochronić Twoją społeczność, sieć lub organizację przed cyberzagrożeniami. Warto się nad tym pochylić: niemal wszystko, co robimy online, polega na infrastrukturze i usługach „wielkiej piątki” firm technologicznych: Google, Apple, Facebook, Amazon i Microsoft (GAFAM) i gwałtownie nadganiających chińskich odpowiedników: TikTok czy DeepSeek.

Od redakcji:

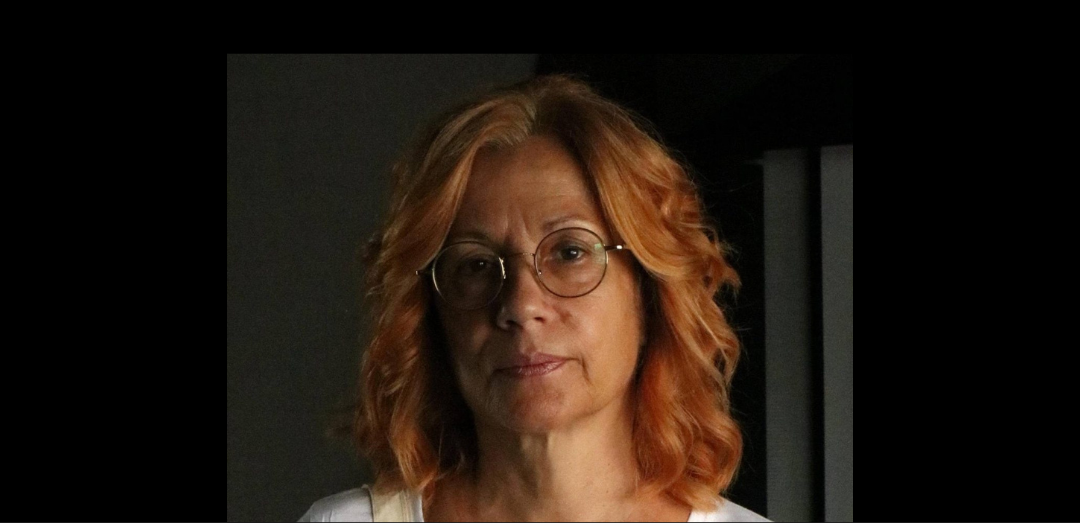

Poniższy tekst publikujemy w ramach współpracy z Tactical Tech, międzynarodową organizacją non-profit, która zajmuje się badaniem wpływu technologii na społeczeństwo. Autorem tekstu jest Marek Tuszyński, dyrektor wykonawczy i współzałożyciel Tactical Tech. niedługo na łamach naszego bloga pojawią się kolejne dwa materiały, do których lektury już teraz zapraszamy.

Przepisy i polityki regulujące przestrzenie cyfrowe oraz ich strażników mogą zostać obalone z dnia na dzień przez zmieniające się programy polityczne jednym pociągnięciem pióra, podczas gdy wyrafinowanie narzędzi nadzoru i hakowania nie może się równać z tym, czym dysponuje społeczeństwo obywatelskie. To niepewne środowisko i trudne czasy, a zrozumienie, jak chronić się przed tymi zagrożeniami, jest ważniejsze niż kiedykolwiek.

Rozważny wybór narzędzi

Często jesteśmy proszeni o rekomendację co do korzystania z określonych narzędzi, takich jak wirtualne sieci prywatne (VPN), bezpieczne aplikacje do przesyłania wiadomości i bezpieczne aplikacje do przeglądania stron internetowych. Natomiast zdecydowanie odradzamy poleganie wyłącznie na narzędziach, gdyż wymagane jest bardziej holistyczne podejście. Choć narzędzia mogą zapewnić podstawową ochronę, przez cały czas nie są cudownym środkiem i będą wymagały znaczących zmian w procesach i kulturze organizacji. A tylko narzędzia – każde narzędzie jest tylko tak dobre, jak umiejętność jego używania.

Ograniczenia w naprawianiu tego co mamy

Powszechnym błędem jest przekonanie, iż bezpieczeństwo cyfrowe to po prostu kwestia wdrożenia nowych narzędzi lub technologii bezpieczeństwa. Jednak to podejście często pomija podstawowe ograniczenia strukturalne, które zmniejszają zdolność organizacji do rozwiązywania długoterminowych kwestii systemowych.

W rzeczywistości, wielu organizacjom brakuje odpowiednich zasobów, łącznie z długoterminowym finansowaniem i partnerstwami strategicznymi, aby sprostać tym trudniejszym wyzwaniom. Wynika to z faktu, iż zaopiekowanie się złożonymi kwestiami bezpieczeństwa zwykle wymaga znacznych inwestycji w ludzi, procesy i infrastrukturę, co może być trudne do zabezpieczenia w ramach istniejących programów finansowania i budżetów.

Wszyscy muszą być zaangażowani

Efektywna ochrona cyfrowa wymaga współpracy w całej organizacji, sieci lub ruchu. Istotnym jest, żeby wszyscy się zaangażowani w identyfikację potencjalnych zagrożeń i słabych punktów oraz w opracowywanie i przyjmowanie strategii ich ograniczania. To znaczy, iż żadna osoba ani zespół nie powinien być jedynym punktem kontaktowym we wszystkich kwestiach związanych z bezpieczeństwem. Jest to szczególnie ważne, jeżeli organizacja lub sieć działa w ramach wielu projektów, regionów lub tematów, z których każdy ma swój własny kontekst, działania, pracowników, odbiorców itp.

Twoje słabości determinują twoje mocne strony

Nasze doświadczenie też podkreśla istotę zrozumienia mocnych stron i słabości Twojej organizacji. Tak jak łańcuch jest tylko tak mocny, jak jego najsłabsze ogniwo, tak nasze wysiłki w zakresie bezpieczeństwa cyfrowego będą skuteczne tylko wtedy, gdy zrozumiemy, w jaki sposób atakujący mogą wykorzystać nasze słabe punkty.

Pomyśl o tym, jak o ćwiczeniach na łodzi z człowiekiem za burtą (MOB). Zwykle przeprowadza się te ćwiczenia w pięknych letnich okolicznościach z pływającym odbijaczem jako udawanym poszkodowanym. Natomiast jest zgoła inaczej kiedy wokół wielka burza, ktoś wypada za burtę, a Ty dostajesz kołyszącym się bomem, a ktoś inny z załogi musi wezwać pomoc przez radio, ale nie wie, jak, a silnik nie chce się uruchomić. Być może byłeś najbardziej doświadczonym załogantem na łodzi, ale sytuacja wymknęła się spod kontroli w ułamku sekundy, ponieważ nikt inny nie był odpowiednio przygotowany, choćby jeżeli znał teorię całkiem dobrze.

Ocena ryzyka jest niezbędna, ale trudna do osiągnięcia

Ocena ryzyka jest kluczowym aspektem cyfrowego bezpieczeństwa. Pomimo iż kuszące jest skupienie się na identyfikacji zagrożeń, a nie na ich ograniczaniu, takie podejście często prowadzi do uniwersalnego rozwiązania, które może nie uwzględniać konkretnych słabych ogniw organizacji. Dobra ocena ryzyka wymaga czasu, wysiłku i zasobów, ale ostatecznie staje się żywym dokumentem, który pomoże Ci zrozumieć słabe strony Twojej organizacji i stworzyć efektywne strategie łagodzące. Istotne jest, by podejść do tej oceny z odpowiednim nastawieniem, iż coś na pewno się wydarzy, kiedy jesteś najmniej na to przygotowany, aniżeli iż mogą się wcale nie wydarzyć.

Czułe punkty nie są tam gdzie myślisz

Widzimy, iż wiele uwagi poświęca się, nazwijmy to, działaniom i potrzebom pierwszej linii – narzędziom używanym przez dziennikarzy śledczych, obrońców praw człowieka, działaczy na rzecz ochrony środowiska itd. Tak też powinno być, ale jest wiele operacji, komunikacji i relacji z organizacjami i instytucjami, które wykorzystują problematycznych narzędzi do księgowości, planowania podróży, audytów i raportowania fundatorom. Te systemy gromadzą, przechowują i przetwarzają wiele cennych informacji i zasobów, które są często pomijane w planowaniu bezpieczeństwa i ocenach ryzyka. Co więcej, w ostatecznym rozrachunku wszystko sprowadza się do ludzi: żyjemy i pracujemy pod dużą presją i w stresie, a technologia, z której korzystamy, jest i pozostanie pogmatwana, nieintuicyjna, frustrująca i sprawiająca, iż łatwo z nią popełnić błędy.

Kiedyś była zabawa w kotka i myszkę, teraz to po prostu pułapka

Jeśli jesteś kimś takim jak premier Hiszpanii Pedro Sánchez, dziennikarz śledczy z Serbii Slaviša Milanov, albo organizacją jak Human Rights Watch – możesz być na celowniku. Podobnie jak dziesiątki tysięcy innych osób, których numery telefonów mogły zostać wybrane przez klientów firm takich jak NSO Group tworzących narzędzia Pegasus czy Cellebrite. To bardzo zaawansowane technologie. Często nie da się ich wykryć. Istnieje duże prawdopodobieństwo, iż nie dowiesz się o tym, iż twój telefon został zaatakowany, a jeżeli już, to post factum.

Przed takimi narzędziami niemal niemożliwe jest się skutecznie obronić, chyba iż całkowicie znikniesz z sieci – ale kto może sobie na to pozwolić? A teraz dodajmy do tego sztuczną inteligencję… i po tobie!

Wnioski

Podsumowując, efektywne cyfrowe bezpieczeństwo to nie tylko narzędzia i technologie; wymaga holistycznego podejścia, które obejmuje zmiany kulturowe, wspólne wysiłki, bieżące oceny ryzyka i świadomość ukrytych słabych punktów w procesach operacyjnych.

Zajmując się tymi sprawami, organizacje pozarządowe, sieci i ruchy społeczne mogą tworzyć bardziej odporne systemy, które są lepiej przygotowane do radzenia sobie z nieoczekiwanymi wyzwaniami i zagrożeniami. Ten artykuł nie skończy się tu, bez podania paru sugestii i wskazówek. Jak wybrać narzędzia, od czego zacząć i gdzie szukać porady i pomocy? Porady pojawią się w kolejnych częściach.

Jak wybieramy narzędzia?

W Tactical Tech popieramy ponowne przemyślenie technologii – od krótkoterminowej wygody do długoterminowej – z zaufaniem u podstaw. Oprogramowanie własnościowe (czarne skrzynki) wymaga ślepego zaufania, pozostawiając użytkowników bez jakiejkolwiek wiedzy na temat danych i bezpieczeństwa. Z drugiej strony, mamy oprogramowanie opensource’owe (otwarte skrzynki), które promuje wyższy poziom przejrzystości, wzmacniając pozycję użytkowników i dając im kontrolę nad ich cyfrowymi środowiskami.

Narzędzia, jakich używamy i które promujemy, są wybierane na podstawie ośmiu kluczowych zasad:

- Open-source’owe: Transparentny i niewłasnościowy. Co nie oznacza, iż możesz brać open source za dobrą monetę – jest lepiej, kiedy kod jest opensource’owy i ma dobrą otwartą licencję, ale nie znaczy, iż to automatycznie perfekcyjny kod. Warto też sprawdzić oświadczenia producenta: może się okazać, iż aplikacja klienta jest opensource’owa, natomiast operacje serwera nie są – dla nas, to już nie projekt opensource’owy. Poczytaj więcej o tym w raporcie z 2022 roku: BASICS Report on Open Source Digital Security Tool Ecosystem (Raport BASICS o opensource’owym ekosystemie narzędzi bezpieczeństwa cyfrowego).

- Zaufane: Sprawdzone i niezawodne. Należy pamiętać, iż audyty kosztują dużo pieniędzy i nie każdy programista może sobie na nie pozwolić. Istnieją więc narzędzia, którym ludzie ufają, a które nie zostały poddane audytowi.

- Dojrzałe: Stabilne, aktywnie wspierane przez użytkowników i deweloperów. To dobry wskaźnik – sprawdź, jak często narzędzie jest aktualizowane, jak zespół programistów reaguje na problemy, czy zmienił się właściciel itp.

- Łatwy w obsłudze: Dostępny dla szerokiego grona odbiorców. Jest wiele niesamowitych narzędzi, które wymagają umiejętności obsługi wiersza poleceń i terminala. jeżeli potrafisz z nich korzystać, warto, ale reszta z nas utyka z narzędziami, które mają niedostępne graficzne interfejsy użytkownika (GUI).

- Wielojęzyczny: Wsparcie lokalizacyjne. To nie wymaga tłumaczenia.

- Wieloplatformowy: Kompatybilny z Mac’iem, Windowsem, Linuxem i Androidem. Oczywiście chcielibyśmy, żeby każdy korzystał z Linuxa, ale bądźmy realistyczni.

- Dobrze udokumentowany: Łatwy do zrozumienia i łatwy w użyciu. Dokumentacja jest nadrzędna, na niej polegamy i tak piszemy swój kod – i Wy też powinniście.

- Przejrzystość praktyk w zakresie danych: Czy jasnym jest, co dzieje się z danymi, jakie dane są dostępne, gromadzone i przechowywane? Czy istnieją zewnętrzne narzędzia śledzące? Czy narzędzie wymaga dostępu do usług, których nie potrzebuje? Jaka jest polityka przechowywania danych? Czy dane są szyfrowane od końca do końca?

Jakich narzędzi używamy?

Nie oznacza to, iż powinieneś używać któregokolwiek z tych narzędzi – to twój wybór – ale może to być dobry początek, aby zobaczyć różnice, ustalić własne priorytety i znaleźć to, co działa dla Ciebie.

Współpraca i rozwój treści:

Systemy operacyjne: Preferujemy system Linux w różnych wersjach

Przeglądarki internetowe:

Edycja tekstu, wideo i audio:

Szyfrowana poczta e-mail, kalendarz i kontakty:

Menedżery haseł:

Komunikator internetowy:

Bezpieczne przechowywanie plików:

Bezpieczne łączenie się z Internetem VPN:

Media społecznościowe i udostępnianie wideo:

Newslettery:

Formularze i ankiety online:

Komunikacja i wirtualne spotkania:

Analityka internetowa:

AI:

Oryginalny tekst autorstwa Marka Tuszyńskiego pochodzi z bloga Tactical Tech (Persistent problems of digital resilience) i został przetłumaczony z języka angielskiego. Oryginał jest dostępny na zasadach licencji Creative Commons Uznanie Autorstwa (CC BY) 4.0. W oryginalnym tekście można zapoznać się z literaturą i zasobami dodatkowymi w języku angielskim.