Ransomware Azov to tzw. wiper, a nie powszechnie znane ransomware. Potwierdzają to eksperci Check Point Research. Otóż ta próbka najwyraźniej nie szyfruje, a usuwa pliki na zainfekowanych maszynach, co oznacza, iż jest niszczycielskim programem. Z tego powodu zaleca się tworzenie kopii zapasowych. Interesujący jest wątek podszywania się pod Aleksandrę Doniec, badacza bezpieczeństwa o pseudonimie hasherezade.

Wiper Azov

Azov zwrócił uwagę społeczności zajmującej się bezpieczeństwem jako ładunek botnetu SmokeLoader, powszechnie spotykanego w ściąganym z sieci pirackim oprogramowaniu i witrynach z crackami.

Jedną z rzeczy, która odróżnia Azov od typowego systemu ransomware, jest modyfikacja niektórych 64-bitowych plików wykonywalnych w celu wykonania własnego kodu (Azov używa polimorfizmu, modyfikacji plików wykonywalnych, aby nie został wykryty za sprawą statycznych sygnatur).

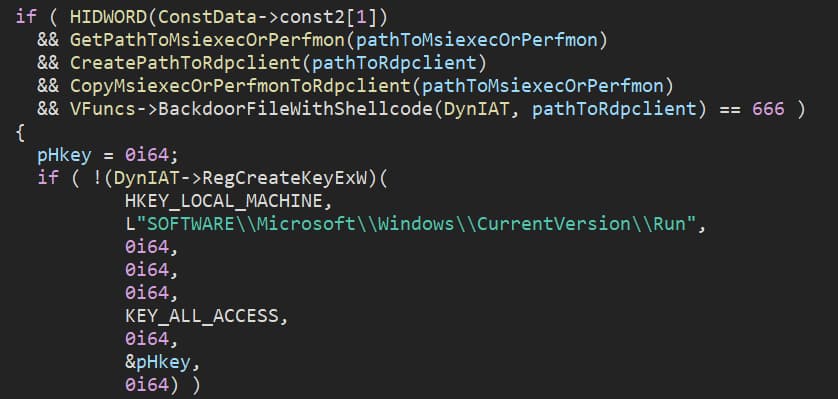

Wiadomo też, iż malware tworzy pliki przypominające procesy systemowe lub znane oprogramowanie: msiexec.exe, perfmon.exe, rdpclient.exe. Dodatkowy tworzy wpis w rejestrze uruchamiający plik przy każdym logowaniu do systemu operacyjnego.

Agresywny polimorfizm doprowadził do tego, iż każdego dnia do VirusTotal przesyłanych było setki nowych próbek związanych z Azovem, których liczba w listopadzie 2022 r. przekroczyła już 17 tysięcy.

Kto stoi za Azovem?

Notatka wyświetlana przez Azov sugeruje, iż jego operatorem jest Hasherezade. Ekspert natychmiastowo zaprzeczyła doniesieniom na swoim profilu twitterowym, zaznaczając, iż tego typu manipulacje, w postaci pomówień, są powszechnie znane wśród hakerów.

Jak na razie nie udało się ustalić, kto rzeczywiście stoi za oprogramowaniem Azov. Eksperci Check Point Research udostępniają analizę oraz regułę Yara do blokowania malware i przypominają, iż aby zabezpieczyć się przed zniszczeniem danych, należy przede wszystkim wykonać kopię zapasową swoich plików, aktualizować poprawki oraz wzmocnić logowanie.