Trzeci kwartał 2025 roku przyniósł istotną zmianę na mapie cyberzagrożeń. Choć udział ataków ransomware spadł, cyberprzestępcy obrali nowy, wyraźny cel: sektor publiczny.

Według najnowszych danych Cisco Talos, to właśnie urzędy i instytucje samorządowe są teraz najbardziej narażone.

Najnowszy raport Cisco Talos „Incident Response Trends Q3 2025” rzuca światło na taktyki hakerów. Choć odsetek incydentów z użyciem ransomware spadł z 50% (w Q2) do 20% (w Q3), eksperci ostrzegają przed optymizmem. Zagrożenie nie znika, a jedynie ewoluuje i staje się bardziej precyzyjne.

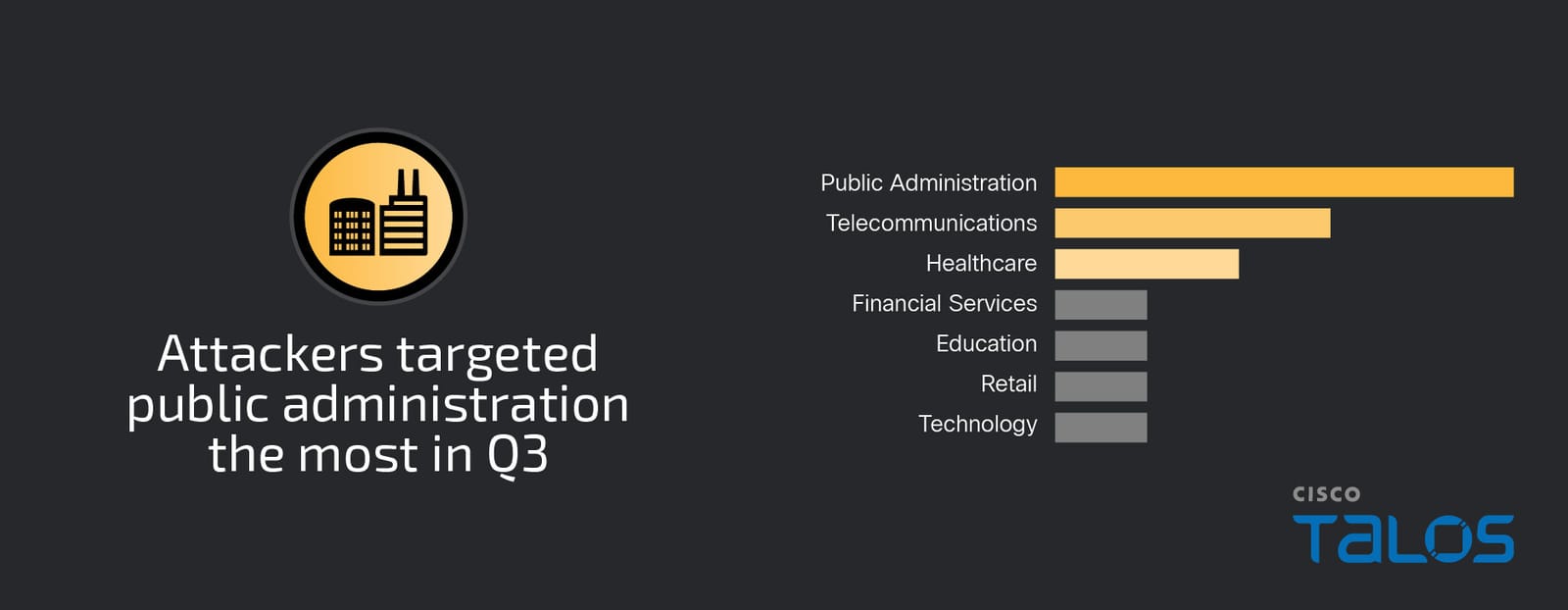

Sektor publiczny na celowniku

Po raz pierwszy w historii analiz Talos (od 2021 r.), organizacje rządowe i samorządowe znalazły się na szczycie listy celów. Hakerzy, w tym grupy powiązane z Rosją (APT), celują w szkoły, szpitale i lokalne urzędy. Dlaczego? Często dysponują one ograniczonym budżetem na IT i przestarzałą infrastrukturą, co czyni je łatwym łupem.

Luki w aplikacjach to otwarta brama

Aż 60% wszystkich incydentów w minionym kwartale rozpoczęło się od wykorzystania luk w publicznie dostępnych aplikacjach. To gigantyczny skok (wcześniej było to poniżej 10%).

Głównym winowajcą okazały się ataki na lokalne serwery Microsoft SharePoint z wykorzystaniem łańcucha ataku ToolShell. Hakerzy działają błyskawicznie – pierwsze ataki odnotowano zaledwie dzień przed oficjalnym ostrzeżeniem Microsoftu o luce.

„Cyberprzestępcy automatycznie skanują sieć w poszukiwaniu podatnych hostów, podczas gdy zespoły bezpieczeństwa walczą o czas (…) W tym kwartale ok. 15% incydentów dotyczyło infrastruktury pozbawionej aktualnych poprawek” – komentuje Lexi DiScola z Cisco Talos.

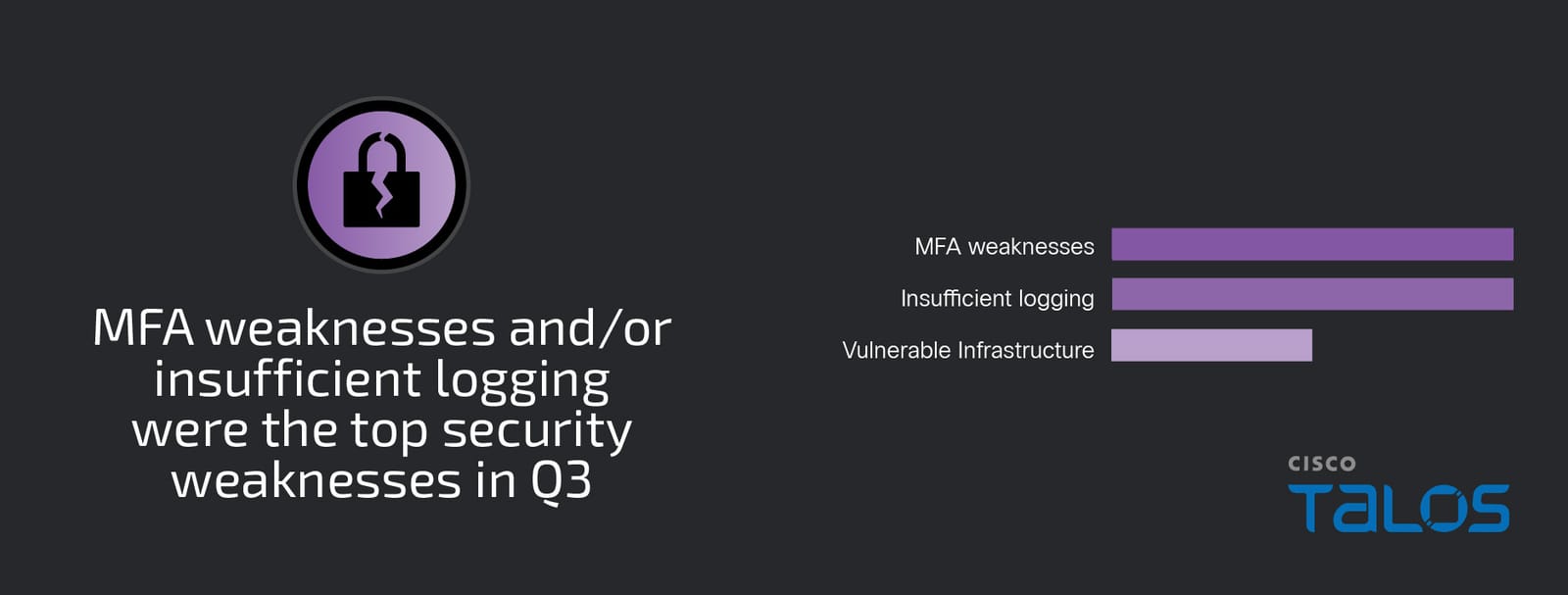

MFA to za mało

Raport przynosi też niepokojące wieści dla firm polegających na uwierzytelnianiu wieloskładnikowym (MFA). Prawie jedna trzecia incydentów wiązała się z obejściem lub nadużyciem tego zabezpieczenia.

Przestępcy stosują technikę „MFA bombing” (zalewanie użytkownika powiadomieniami, aż ten dla świętego spokoju zaakceptuje logowanie) lub wykorzystują błędy w konfiguracji.

Jak się bronić?

Cisco Talos rekomenduje cztery najważniejsze działania:

- Błyskawiczne wdrażanie poprawek bezpieczeństwa (szczególnie dla aplikacji wystawionych do sieci).

- Silną segmentację sieci (aby infekcja jednego serwera nie położyła całej firmy).

- Wzmocnienie zasad MFA i monitorowanie prób logowania.

- Pełną analizę logów bezpieczeństwa.

Raport Cisco: 85% polskich firm chce agentów AI. Tylko 5% jest na nie gotowych

Jeśli artykuł Raport Cisco Talos: ransomware słabnie? Niekoniecznie, ale celuje teraz w urzędy nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.