Opublikowano interesujący raport, który został przygotowany przez Recorded Future. Dokument wskazuje na nasilającą się od lutego 2024 r. aktywność szpiegowską wymierzoną przeciwko organizacjom rządowym i prywatnym w wielu krajach na świecie – w Azji, Afryce, obu Amerykach, Europie. Grupa hakerów, nazwana już TAG100, wykorzystuje w atakach oprogramowaniem open source – zaufane, powszechnie znane, bezpieczne, aby oszukać część zabezpieczeń i uzyskać zdalny dostęp do zaatakowanych celów.

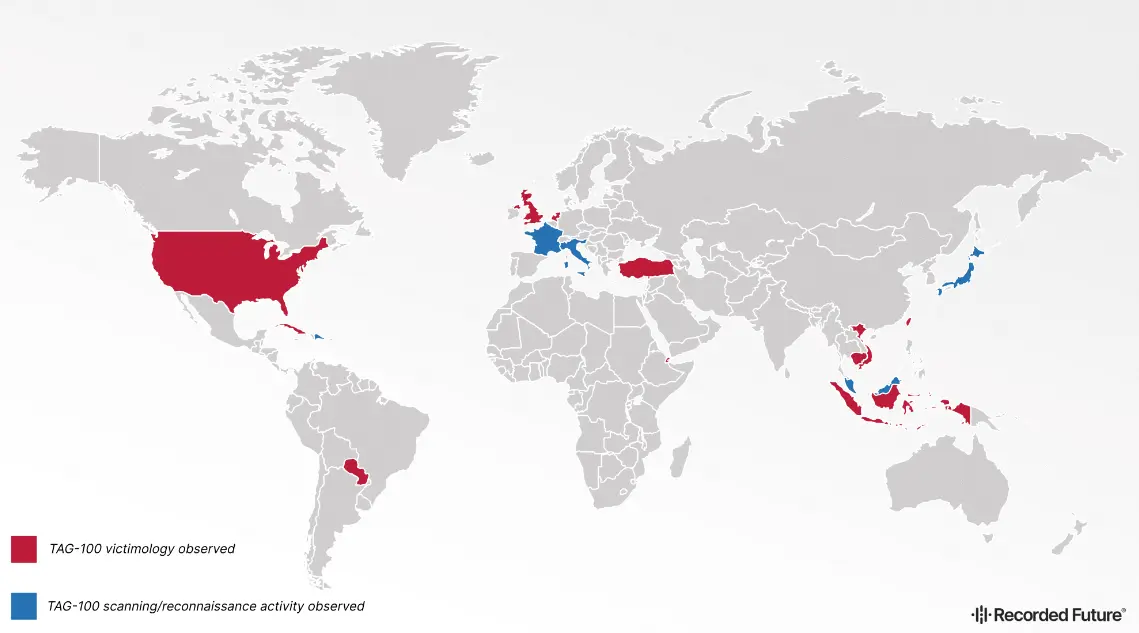

Zaatakowane cele przez ugrupowanie TAG100.

Zaatakowane cele przez ugrupowanie TAG100.

Cyberprzestępcy przedostają się do sieci organizacji poprzez poważniejsze luki w urządzeniach brzegowych i oprogramowanie korporacyjne, które nie posiadają najnowszych aktualizacji. Wśród nich można wymienić: Citrix NetScaler ADC + Gateway, F5 BIGIP, Zimbra Collaboration Suite, Microsoft Exchange, SonicWall, Cisco Adaptive Security Appliances (ASA), Palo Alto Networks GlobalProtect, Fortinet FortiGate.

Eksperci w raporcie wskazują jeszcze na jeden istotny aspekt, który ułatwia działania hakerom – używają systemu do automatycznego rozpoznawania podatności i atakowania: Pantegana, SparkRAT, LESLIELOADER, Cobalt Strike, CrossC2. To oprogramowanie znacząco ułatwia zdalne atakowania celów – dostosowuje konkretnego exploita do znalezionej podatności urządzenia lub do usługi online. Oznacza to także, iż ofensywne oprogramowanie tej klasy jest dostępne na forach dla wszystkich i najprawdopodobniej jest/będzie ono używane do atakowania/szpiegowania kolejnych celów.

Kluczowy wniosek z raportu jest następujący

Organizacje powinny przeprowadzać regularne audyty urządzeń z dostępem do Internetu, audyty urządzeń brzegowych, usług zainstalowanych na serwerach i usług zdalnie zarządzanych.

Potencjalne luki mogą być użyte do przeniknięcia do organizacji i zaatakowania na szerszą skalę. Warto poeksperymentować – wyłączyć niepotrzebne usługi, wdrożyć wielowarstwowe logowanie, audytować już uwierzytelnionych użytkowników, wprowadzić mikro-autoryzację, zając się łataniem podatności systemów i w szczególności firmware urządzeń sieciowych, wdrożyć segmentację sieci, wykorzystać systemy bezpieczeństwa EDR-XDR do ochrony wrażliwych danych. Co bardzo ważne czasami atak może nadejść ze strony partnera, dostawcy usługi IT (tzw. attack na łańcuch dostaw, ang. Supply chain-attack), dlatego ten aspekt powinien być monitorowany przed potencjalnymi cyberatakami.