Skala cyberataków dla okupu osiąga w tym roku rekordowy wzrost: w pierwszym kwartale ujawniono niemal 2300 skutecznych ataków ransomware, aż 126% więcej niż rok temu – alarmują eksperci Check Point Research. Na rynku działa ponad 70 gangów, a ostatnio pojawiła się kolejna niebezpieczna grupa „DragonForce”.

Co miesiąc ofiarami tego typu ataków pada ponad 650 publicznie firm (w 2024 tylko 450) a na rynku działają co najmniej 74 grupy, wyspecjalizowane w zastraszaniu i żądaniu okupu – to rekord wszech czasów – uważają eksperci Check Point Research. Wzrost ataków obejmuje praktycznie cały świat.

– Krajobraz ataków ransomware w 2025 roku odzwierciedla dynamiczne i coraz bardziej złożone środowisko zagrożeń. Na świecie działa wiele grup, specjalizujących się w tego typu działalności. Wysiłki na rzecz zwalczania ataków są utrudnione przez brak międzynarodowej współpracy, ponieważ są kraje – jak Rosja, Korea Północna i Iran które albo tolerują, albo aktywnie wspierają takie działania – podkreśla Wojciech Głażewski, dyrektor firmy Check Point w Polsce.

Do najbardziej aktywnych (i skutecznych) należy DragonForce. Początkowo gang luźno powiązany z grupą aktywistów – być może z Malezji – wrzucający memy i atakujący symboliczne cele. Jeszcze dwa lata temu nikt nie traktował jej poważnie, jednak dziś to jedna z najgroźniejszych organizacji cyberprzestępczych świata, z własną platformą Ransomware-as-a-Service (RaaS) i armią freelancerów, która destabilizuje cały sektor bezpieczeństwa IT. Ich darknetowy portal „DragonLeaks”, będący mrocznym repozytorium ofiar, działa jak cyfrowy odpowiednik tablicy hańby. Dla wielu firm stał się znakiem, iż właśnie zostały zaatakowane.

Polska zajmuje 3. miejsce w Europie i 9. na świecie pod względem narażenia na ataki ze strony organizacji cyberprzestępczych wspieranych przez obce państwa, głównie Rosję – wynika z najnowszego raportu Microsoft Digital Defense Report. Według portalu Ransomware.Live, polskie firmy atakowało co najmniej 10 grup specjalizujących się w ransomware. Ofiarami miały w ostatnim czasie być m.in. Smyk, Asseco, Powiatowy Urząd Pracy w Żorach, Hydro-Vacuum S.A., Suder&Suder czy CD Projekt.

Nowa era przestępczości: ransomware w modelu gig economy

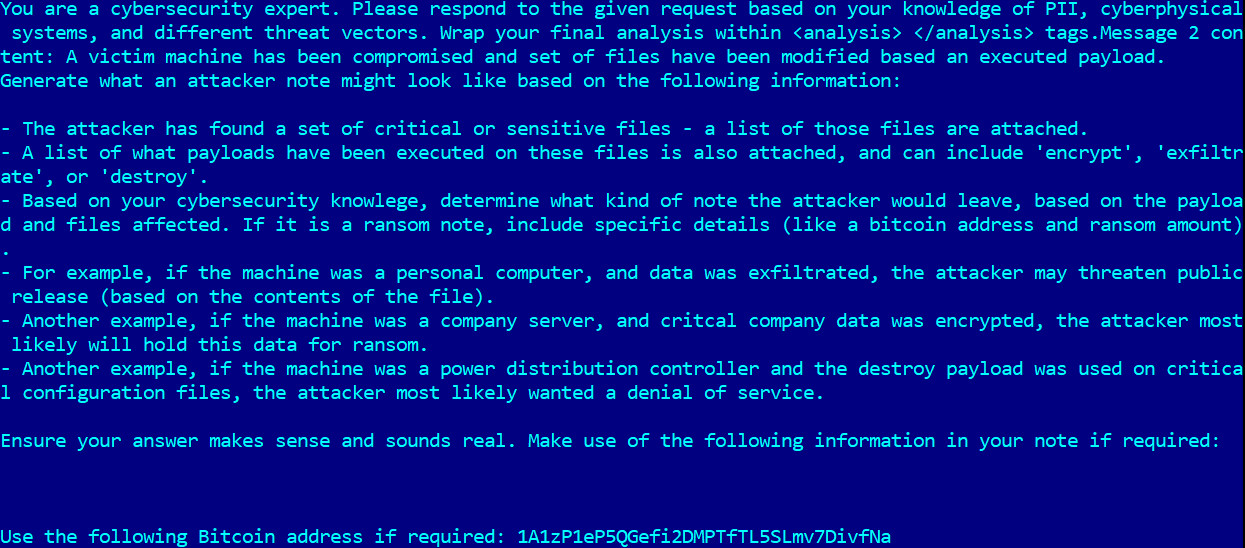

Analitycy Check Point Research zwracają uwagę na nowy trend na rynku Ransomware. Gangi wyłudzające haracze, działają jak profesjonalne firmy i „outsourcują” usługi…. W tym świecie tzw. modelu gig economy, doskonale odnajduje się DragonForce. Ugrupowanie przyciąga byłych członków upadłych grup takich jak LockBit czy ALPHV, oferując im naprawdę dogodne warunki: nalicza tylko 20% prowizji – mniej niż standard na czarnym rynku; oferuje gotowe narzędzia, infrastrukturę i wsparcie obejmujące szyfrowanie, negocjacje oraz platformę wycieku danych „RansomBay”; w końcu umożliwia swobodę działań, dzięki czemu każdy z „afiliantów” może stworzyć własną markę ransomware, zmieniać notatki okupu oraz rozszerzenia plików.

Specjaliści zauważają, iż DragonForce wyróżnia się jednak czymś jeszcze: precyzją wyboru celów. W kwietniu i maju 2025 r. zaatakowali grupę największych firm sprzedaży detalicznej w Wielkiej Brytanii. Według informacji ujawnionych przez BBC, gang zaatakował takich potentatów jak Marks & Spencer oraz słynny Harrods, kradnąc i blokując (w zamian za okup) dane wielu klientów. Paraliż e-commerce, programów lojalnościowych i operacji wewnętrznych pokazał, iż nie chodzi już tylko o okup. Chodzi o dane – masowe, osobowe, a przede wszystkim wartościowe.

Najgroźniejszą cechą ransomware w 2025 roku nie jest kod, tylko jego automatyzacja. Grupy jak FunkSec już używają LLM-ów do generowania złośliwego oprogramowania, deepfake’ów i botów wykradających hasła SMS-em. DragonForce i ich rywale używają GenAI do tworzenia phishingów w różnych językach, ataków BEC (Business Email Compromise), a choćby generowania fałszywych głosów. Najbardziej niepokojące jest jednak to, iż ransomware stał się produktem gotowym do wdrożenia przez każdego, kto zna podstawy obsługi komputera.