Jeśli zawsze chcieliście nauczyć się posługiwać hexedytorami i sprawnie operować na plikach binarnych, ale jakoś do tego jeszcze nie dotarliście, to mam coś dla Was. W poniedziałek (18 września) i wtorek (19 września) o 20:00 będę prowadzić darmowe szkolenie pt. „Operowanie na Bitach i Bajtach”, które jest praktyczno-teoretycznym wstępem do 4-częsciowej serii szkoleń z plików binarnych. Szkolenie z tego jak sprawnie korzystać z hexedytorów i grzebać w plikach binarnych chodziło mi po głowie od długiego czasu – to moim zdaniem jeden z fajniejszych i bardziej przydatnych skilli w hackingu. Stąd też był to pierwszy temat, który przyszedł mi do głowy jak zacząłem myśleć nad tym od jakiego szkolenia zacząć z HexArcana. O samych szkoleniach piszę trochę więcej poniżej, a póki co garść najważniejszych informacji organizacyjnych:

- Wszystkie szkolenia razem w pakiecie (2099 PLN + VAT)

hex.sekurak.pl

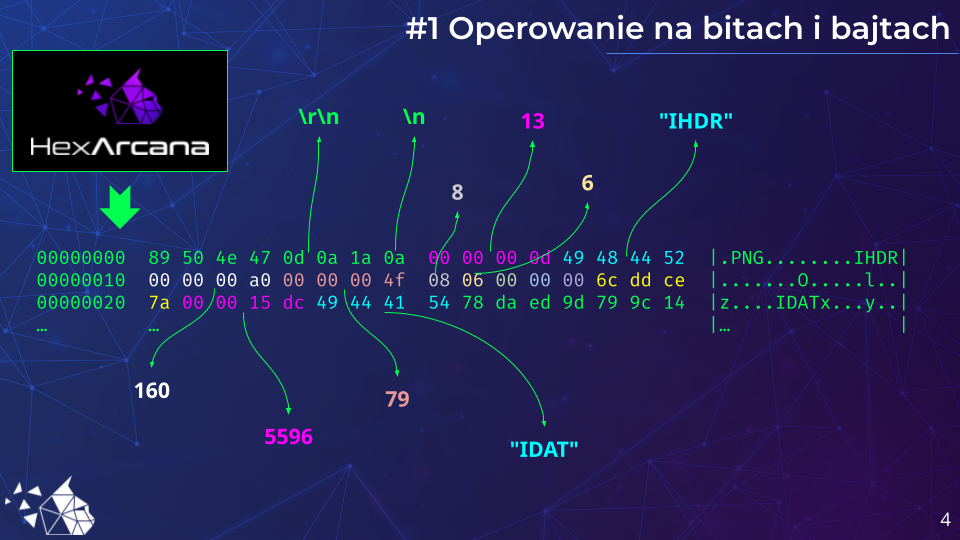

- #1 Operowanie na Bitach i Bajtach (płać ile chcesz, w tym 0 PLN)

18 + 19 września godz. 20:00 – 22:00, 4h szkolenia w sumie

Rejestracja i więcej info

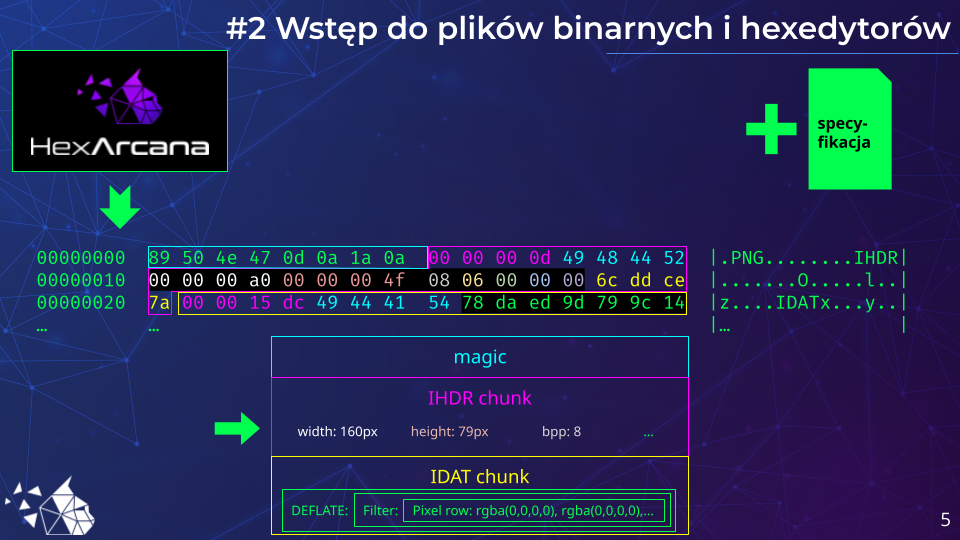

- #2 Wstęp do plików binarnych i hexedytorów (499 PLN + VAT)

25 + 26 września godz. 9:00 – 13:00, 8h szkolenia w sumie

Rejestracja i więcej info

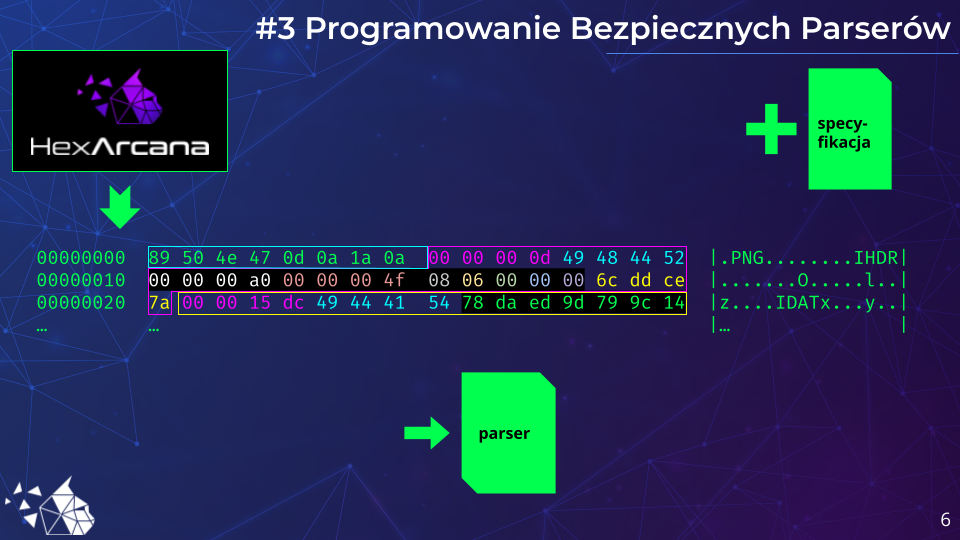

- #3 Programowanie Bezpiecznych Parserów (1000 PLN + VAT)

18 + 19 września godz. 9:00 – 13:00, 8h szkolenia w sumie, programowanie wymagane

Rejestracja i więcej info

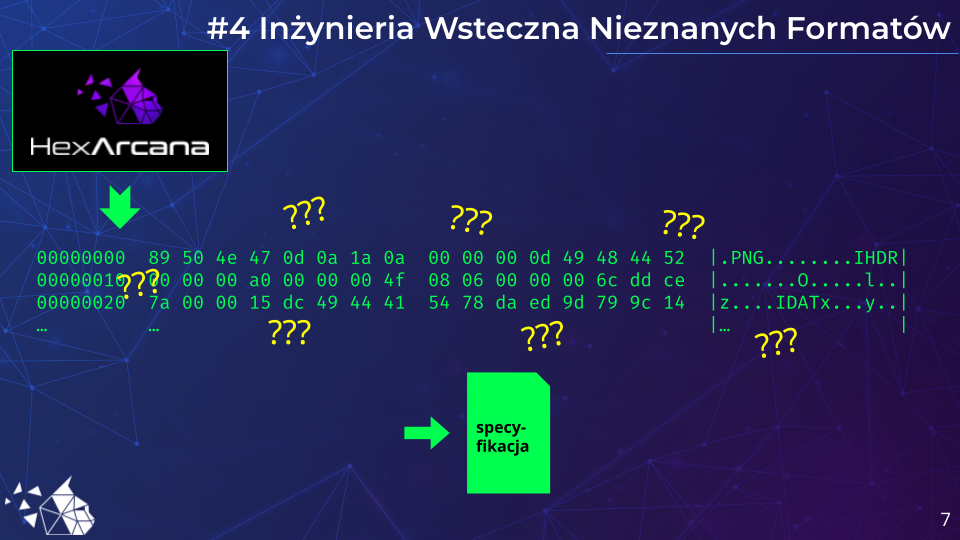

- #4 Inżynieria Wsteczna Nieznanych Formatów (1000 PLN + VAT)

18 + 19 września godz. 9:00 – 13:00, 8h szkolenia w sumie, programowanie wymagane

Rejestracja i więcej info

P.S. Przez 60 dni będą dostępne również nagrania dla osób zarejestrowanych.

Na każde z powyższych szkoleń można się zarejestrować niezależnie od pozostałych (jeśli posiada się odpowiednią wiedzę wstępną). Początkującym i osobom, które miały niewielką styczność z niskopoziomowymi tematami zalecałbym zacząć od #1 i potem dorzucić #2. Części #3 i #4 będą wymagały umiejętności programistycznych (czego dwa pierwsze szkolenia z serii nie wymagają).

Zalecane szkolenia według celu:

- Analiza nieudokumentowanych protokołów sieciowych: #1, #2, #4

- Analiza protokołów sieciowych: #1, #2

- Analiza firmware w nieznanym formacie: #1, #2, #4

- Capture The Flag: #1, #2, #4

- Datamining: #1, #2, #4

- Edycja savegame'ów: #1, #2, #4

- Informatyka śledcza (tworzenie narzędzi): #1, #2, #3, #4

- Informatyka śledcza: #1, #2, #4

- Inżynieria wsteczna: #1, #2, #4

- Konwersja danych z archaicznych formatów: #1, #2, #3, #4

- Mody do gier: #1, #2, #4

- Odzysykiwanie danych: #1, #2, #3, #4

- Pentesting (szukanie błędów w niskopoziomowych parserach): #1, #2, #3, #4

- Podstawowa umiejętność pracy na plikach binarnych: #1, #2

- Programowanie usług sieciowych (w tym parserów protokołów binarnych): #1, #2, #3

- Tworzenie bibliotek parserów: #1, #2, #3

- Tłumaczenia: #1, #2, #4

- Vuln. research / security research: #1, #2, #3, #4

- Zapewnienie kompatybilności wstecznej systemu (archaiczne formaty): #1, #2, #3, #4

- 31337 h4ck1ng: #1, #2, #3, #4, #5

Trochę więcej o samych szkoleniach:

Szkolenie pierwsze skupiać się będzie na podstawowych niskopoziomowych kodowaniach używanych do przechowywania róznego rodzaju podstawowych danych, w szczególności liczb i tekstu. Jego głównym celem jest nauczenie uczestników sprawnego dekodowania pojedynczych pól z danymi w plikach, tj. przechodzenia z groźnie wyglądającej postaci hexadecymalnej na zadany typ danych (np. FF FF 85 97 (int32le)→ -31337, czy C4 85 C5 82 C4 87 (utf-8)→ ąłć), jak i w drugą stronę.

Drugie szkolenie skupia się na pracy ze specyfikacją, w szczególności na rozumieniu struktur, typowych architektur plików binarnych, czy tego jak radzić sobie z wieloma warstwami. Jednocześnie uczestnicy bardzo zaprzyjaźnią się hexedytorami ;)

Podczas trzeciego szkolenia skupimy się na projektowaniu i implementowaniu bezpieczenych parserów, tj. m.in. omówimy typowe błędy, które programiści popełniają podczas implementacji parserów. Cały czas posługiwać będziemy się specyfikacją, jak i wspomagać hexedytorami – w szczególności przy debugowaniu.

Podczas ostatniego szkolenia zabiorą nam specyfikację! Ale nic strasznego – uzbrojeni w hexedytory i edytory kodu nauczymy się analizować pliki binarne, stawiać i testować hipotezy, i ostatecznie odtwarzać specyfikację. To szkolenie będzie najbardziej hardkorowe w tej serii, czyli coś co tygrysy lubią najbardziej ;)

Do zobaczenia!