Zabezpieczanie danych przed nieuprawnionym dostępem poprzez hasło stosowane jest od bardzo dawna. Hasła są wykorzystywane zarówno do ochrony telefonów, kont internetowych czy wejść do budynków. Wykorzystuje się je także do ochrony plików, dokumentów i archiwów w komputerach. Nagromadzona ilość haseł łączy się z rosnącą potrzebą ich odzyskiwania (Password Recovery).

Zabezpieczanie danych przed nieuprawnionym dostępem poprzez hasło stosowane jest od bardzo dawna. Hasła są wykorzystywane zarówno do ochrony telefonów, kont internetowych czy wejść do budynków. Wykorzystuje się je także do ochrony plików, dokumentów i archiwów w komputerach. Nagromadzona ilość haseł łączy się z rosnącą potrzebą ich odzyskiwania (Password Recovery).

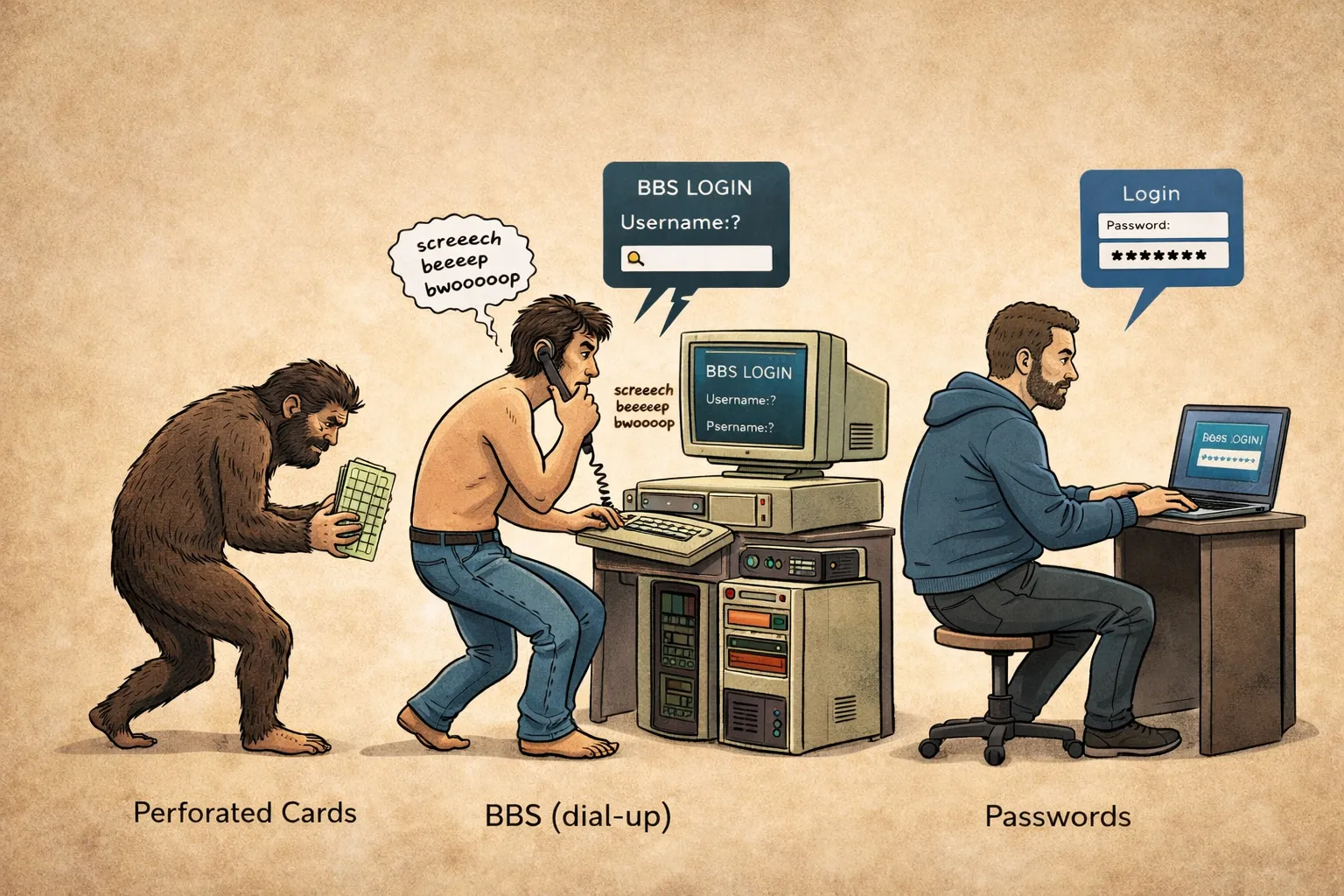

W przeciągu ostatniej dekady ochrona dostępu poprzez hasło bardzo się rozwinęła. jeżeli podczas pierwszych implementacji, lata temu można było oznaczyć plik flagą, iż jest on „chroniony”, tak współczesność wymaga pełnego szyfrowania danych.

Nawet gdy firmy zaczęły już używać prawdziwej enkrypcji, to przez cały czas miały związane ręce. Dla przykładu, z powodu licznych ograniczeń prawnych narzuconych przez rząd USA, Microsoft w międzynarodowych wersjach Office mogło posługiwać się jedynie szyfrowaniem 40 bitowym. Było ono słabe, w 2008 roku Elcomsoft wbił ostatni gwóźdź do trumny, dostarczając natychmiastowe odszyfrowywanie plików zabezpieczonych kluczem 40-bitowym.

Przez dłuższy czas używano oryginalnego algorytmu 56-bitowego do szyfrowania danych. Co i tak nigdy nie było zbyt mocnym standardem. Już w 1999 roku, amatorzy byli w stanie publicznie rozszyfrować klucz 56-bitowy w 22 godziny i 15 minut. Były to czasy gdy atakowanie algorytmu lub podmiana kodu binarnego było najlepszą metodą do łamania szyfru.

W międzyczasie, standardy ochrony danych rozwijały się w celu zastosowania innych, bardziej bezpiecznych algorytmów, wykorzystujących o wiele dłuższy klucz. AES wybrano na oficjalny standard w USA, który zamienił się w faktycznie obowiązujący standard na całym świecie.

AES wykorzystuje dłuższe klucze zawierające 128, 192 lub 256 bitów, ale choćby ich najkrótszy klucz składający się „jedynie” z 128 bitów sprawia, iż próby złamania szyfru staja się bezowocne. Stało się jasne że, na celowniku musi się znaleźć zwykle hasło wybrane przez użytkownika aby uzyskać dostęp do zabezpieczonych danych.

Dzisiejsze, mocno zaawansowane, algorytmy szyfrowania wykorzystują skomplikowane i celowo powolne przetwarzania w celu uwierzytelnienia jednego hasła. Rozszyfrowania hasła metodą „na siłę” stało się bardzo powolne. Priorytetem stało się przyspieszenie odzyskiwania długich, skomplikowanych haseł.

Istnieje kilka sposobów na przyspieszenie odzyskiwania hasła:

Ograniczenie ilości haseł do wypróbowania. Socjotechnika, listy haseł i słowniki to tylko kilka rzeczy kierujących się w „czynnik ludzki”, w celu zredukowania liczby potencjalnych haseł do wypróbowania.

Korzystanie z szybszego sprzętu komputerowego. Najczęściej jedyna możliwa droga odzyskania hasła to przez cały czas metoda siłowa, o ile nic nie wiemy o danym zabezpieczeniu. Im więcej „siły”, tym większą szybkość odzyskania hasła. Rozwój technologii w ostatnim czasie pozwala wykorzystać ultra szybkie karty graficzne do odzyskiwania haseł. Wszakże, karty video są w stanie wytworzyć kompleksowe obrazy 3D zawierające tysiące wielokątów w tempie 60 klatek na sekundę (w przeciwieństwie do zwykłego CPU, który ma tylko 1 lub 2 FPS). Musi to być dobra metoda na przyspieszenie odzyskania hasła.

Rozdzielenie pracy na większą liczbę urządzeń lub rozładowanie zadania do chmury. Poprzez wykorzystanie setki lub choćby tysięcy komputerów w tym samym czasie, można proporcjonalnie przyśpieszyć odzyskiwanie hasła.

Która z tych metod jest odpowiednia dla Ciebie?

Jeśli masz inne hasła danego użytkownika, prawdopodobnie możesz już dostrzec jakiś wzór. Czy użytkownik wybiera tylko małe litery i cyfrę na końcu? Czy wszystkie jego hasła zaczynają się od dużej litery? Czy kiedykolwiek używał znaków specjalnych? Tworząc maskę obejmującą najczęściej używane hasła przez użytkownika, możesz mocno zredukować liczbę kombinacji do wypróbowania, sprawiając iż odzyskanie hasła staje się możliwe choćby w najmocniej zabezpieczonych przypadkach.

Czy twój komputer ma jedną lub więcej kart wideo? Dzisiejsze akceleratory grafiki mogą (i rzeczywiście tak robią) przyśpieszyć odzyskanie hasła o 20 do 50 razy, w porównaniu z użyciem wyłącznie CPU – i to wszystko za około 200-300 dolarów. Czy stać cię na to aby tego nie używać?

Wreszcie, czy twoja sieć zawiera więcej niż jeden komputer? W takim wypadku można wykorzystać ją całą do złamania jednego hasła – jest to o tyle szybsze, o ile więcej komputerów udostępnisz w sieci.

Czy chcesz używać tego wszystkiego naraz? Oprogramowanie Elcomsoft Distributed Password Recovery posiada wszystko: ataki słownikowe, zaawansowane maski ze słownymi kombinacjami (advanced masks with word permutations), akcelerację GPU i rozproszone działanie poprzez LAN i Internet. Co więcej możesz sobie wymarzyć?