Japoński CERT zidentyfikował kampanię, w której wykorzystano złośliwy plik z rozszerzeniem .DOC będący w rzeczywistości zmodyfikowanym MHT (+macro), ale wykrywanym w nagłówku jako PDF i uruchamianym przez Microsoft Office całkowicie poprawnie. Teoretycznie ta sztuczka została użyta, aby niektóre rozwiązania anty-malware rozpoznawały złośliwy plik jako PDF, jako coś bezpiecznego.

Tymczasem w rzeczywistości na końcu mamy do czynienia ze szkodliwym makro, który wyzwala jakiś niebezpieczny payload, który bez problemu powinien być wykrywany przez renomowane rozwiązania bezpieczeństwa, w tym biznesowe EDR-XDR.

Co może robić macro? Wyzwala pewne akcje poprzez CMD/Powershell, co już podnosi kwalifikacje podejrzliwości pliku do wysokiego poziomu + zapis, odczyt, usuwanie plików w różnych lokalizacjach: %USERS%, %TEMP%, %Windows% lub inne.

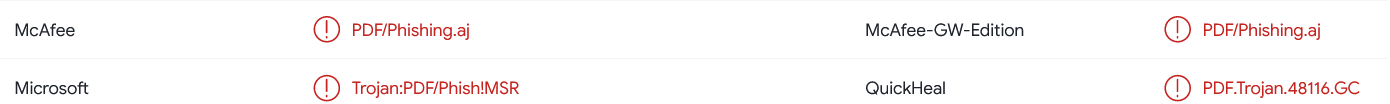

Identyfikacja zagrożenia przez kilka silników w VirusTotal.

Identyfikacja zagrożenia przez kilka silników w VirusTotal.

Na końcu mamy do czynienia z uruchomieniem makro i to za sprawą użytkownika, dlatego nie uważam, aby rozwiązania bezpieczeństwa miały z tym większy problem.

Dodatkowo proszę zwrócić uwagę, iż to UŻYTKOWNIK musi kliknąć w Wordzie „włącz chronioną zawartość”, rozpoczynając szkodliwą procedurę.