W świecie bezpieczeństwa IT zawsze wygrywa ten, kto „widzi więcej, kto może szybciej i wcześniej zareagować”. Jednym z najlepszych sposobów, aby uzyskać szczegółową telemetrię z systemów Windows, jest Sysmon. Narzędzie pochodzi z pakietu Microsoft Sysinternals i od lat stanowi dobrą propozycję w monitorowaniu zdarzeń systemowych. Teraz Sysmon trafia także jako natywne narzędzie do Windows 11 i Windows Server 2025. Oprogramowanie można będzie aktywować dzięki „dodaj lub usuń funkcje Windows” – informuje Microsoft. Integracja Sysmon z Windows nie jest game-changerem, gdyż do tej pory administratorzy już i tak posiadali odpowiednie skrypty, które automatyzują instalację i integrację z Wazuhem. Przyjrzyjmy się jednak co razem potrafią zdziałać te dwa narzędzia.

Sysmon w testach AVLab i nie tylko

Sysmon to jedno z kluczowych i najbardziej znanych narzędzi do analizy incydentów, wykrywania anomalii oraz śledzenia zachowań atakującego w czasie rzeczywistym. W naszych testach bezpieczeństwa z serii Advanced In-The-Wild Malware Test wykorzystujemy ten program dlatego, iż pozwala uchwycić pełny obraz działania zarówno próbek malware, jak i reakcji na nie przez rozwiązania ochronne. Wymaga to jednak dostosowania tak zwanej wysokości sterownika (driver altitude), aby mini-filter Sysmona znajdował się „niżej” niż inne sterowniki filtrujące (można to zrobić dzięki odpowiedniego wpisu w rejestrze, zobacz w naszej metodologii). Dzięki temu Sysmon będzie rejestrował wszystkie operacje zanim zostaną przetworzone lub zablokowane przez inne komponenty ochronne dostępne w systemie operacyjnym np. przez programy antywirusowe.

Sysmon doskonale sprawdza się w roli przechwytywania choćby najmniejszych zmian: w plikach, rejestrze, procesach, ruchu sieciowym czy dziennikach antywirusowych. Dzięki temu jesteśmy w stanie w pełni zautomatyzować i dokładnie prześledzić, zebrać dowody, co dzieje się w systemie podczas ataku.

Sysmon i Wazuh jako SIEM i XDR

Gdy połączymy Sysmon z Wazuh (otwartą platformą typu SIEM/XDR – zobacz naszą wcześniejszą analizę), otrzymujemy środowisko do profesjonalnej detekcji zagrożeń, które jest dostępne choćby dla średnich i mniejszych firm bez licencji, bez blokad i z pełną kontrolą nad danymi.

Sysmon dla Windows, w przeciwieństwie do wersji dla Linux, nie jest open source, chociaż to przez cały czas oprogramowanie zapewniające wgląd w zaawansowaną telemetrię:

- Sysmon dla Windows nie jest open source, ale Microsoft udostępnia program za darmo.

- Sysmon dla Linux jest open source i jego kod źródłowy jest na GitHubie.

W wielu organizacjach kwestia transparentności ma znaczenie. Trzeba jednak przyznać, iż systemy Windows nie oferują jej w takim stopniu jak rozwiązania open source. Z drugiej strony środowiska oparte na Linuxie bywają nieco trudniejsze w codziennym zarządzaniu, choć warto zaznaczyć, iż tę barierę skutecznie obniża FreeIPA, którą szczegółowo opisujemy również na blogu AVLab.

Wracając do Sysmon – co oferuje narzędzie administratorom?

Wykrywa między innymi:

- uruchamianie procesów wraz z argumentami,

- połączenia sieciowe,

- zmiany w rejestrze,

- wstrzykiwanie kodu,

- zaawansowane techniki persistance,

- manipulacje procesami (np. Process Tampering).

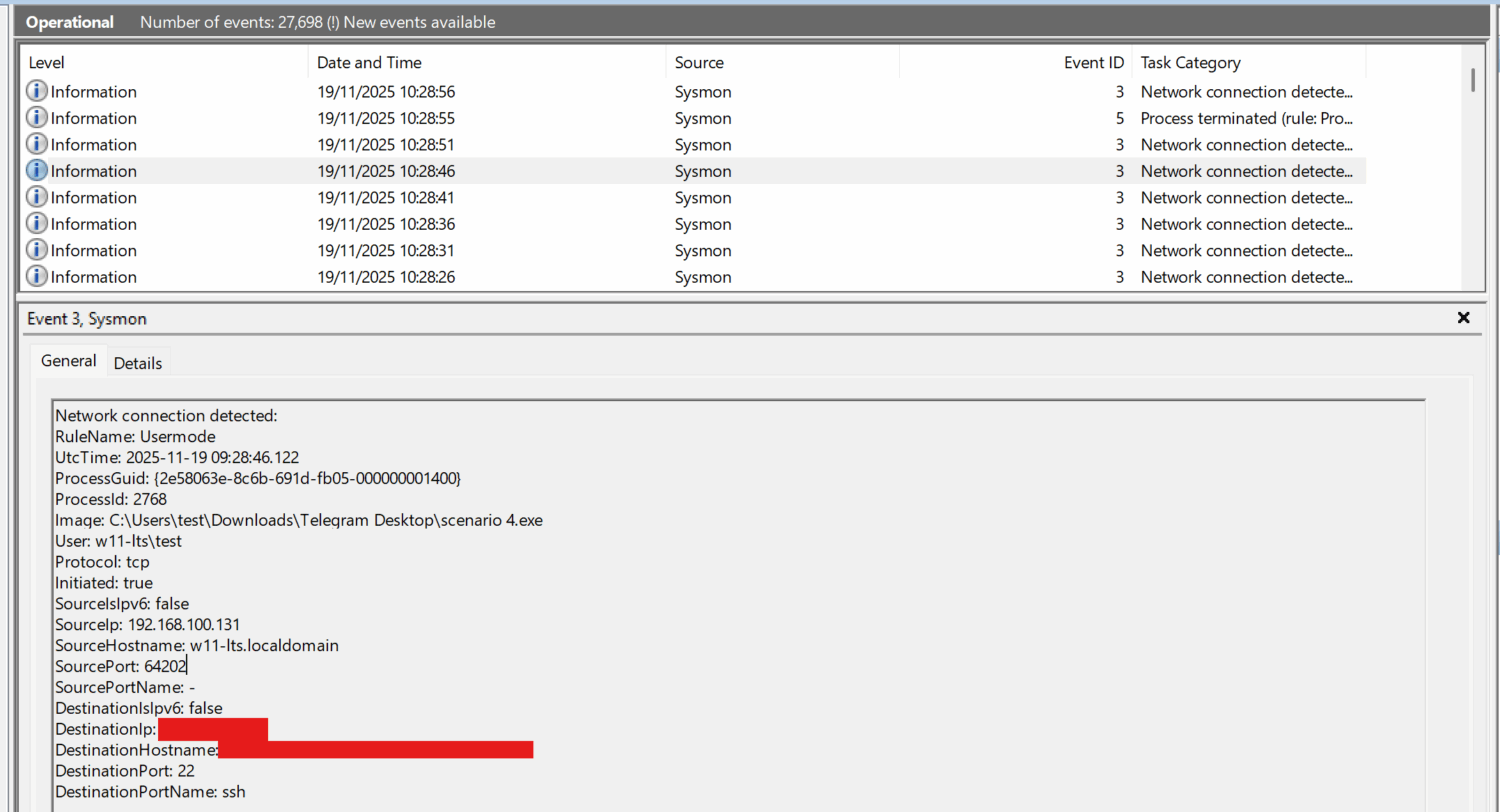

Przy odpowiednio przygotowanej konfiguracji (plik XML) Sysmon może rejestrować m.in. połączenia SSH, a także ogólnie ruch sieciowy w zakresie TCP, UDP czy DNS:

Podgląd na Event Viewer (Podgląd Zdarzeń) w Windows oraz konkretnie dziennik Sysmon.

Podgląd na Event Viewer (Podgląd Zdarzeń) w Windows oraz konkretnie dziennik Sysmon.

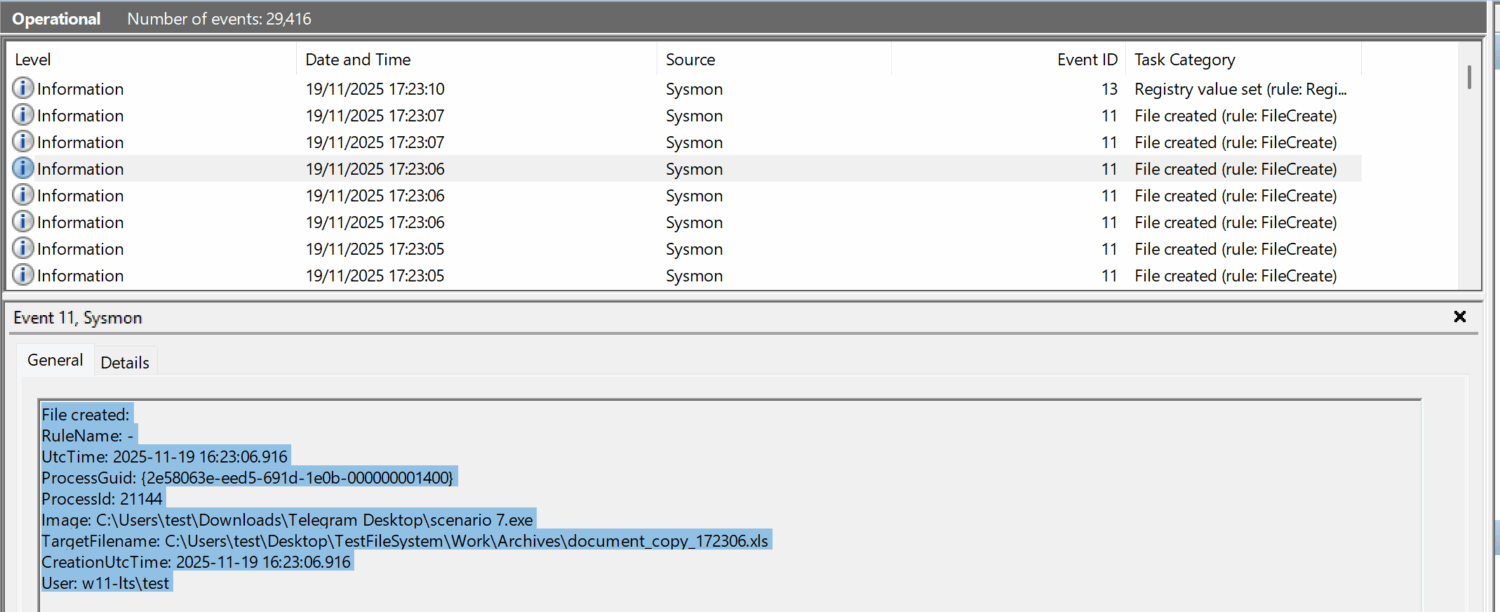

Podobnie w przypadku zdarzenia Sysmon ID_11 (rejestruje operacje tworzenia plików). To jedno z najbardziej niedocenianych, a jednocześnie kluczowych zdarzeń w analizie incydentów. Pozwala wykrywać m.in. tworzenie plików wykonywalnych przez malware, zapisy dropperów w katalogach użytkownika, generowanie plików tymczasowych wykorzystywanych w atakach typu living-off-the-land, czy ślady pozostawiane przez oprogramowanie szyfrujące podczas szyfrowania danych.

Odczytując ID_11 można powiązać proces z konkretną zmianą na dysku i odtworzyć pełną ścieżkę działania atakującego.

Poniżej przykład utworzenia pliku Excel przez testowe malware scenario7.exe. Widzimy dokładnie, co się wydarzyło: kiedy, przez jaki proces, z jakim ProcessID, jaką ścieżką wykonania (Image), jaki plik został utworzony (TargetFilename) oraz przez którego użytkownika:

Event_ID 11 dla Sysmon pokazuje, jakie pliki są tworzone w systemie, w jakich lokalizacjach.

Event_ID 11 dla Sysmon pokazuje, jakie pliki są tworzone w systemie, w jakich lokalizacjach.

Dla zespołów bezpieczeństwa takie informacje to kopalnia wiedzy o zachowaniu systemu i często jedyna, która umożliwia pełną rekonstrukcję incydentu.

Sysmon udostępnia bogaty zestaw typów zdarzeń (Event ID), które opisują różne aktywności systemowe: od tworzenia procesów, przez połączenia sieciowe, po manipulacje w pamięci. Każdy ID ma precyzyjnie określone znaczenie i strukturę pól. Najlepszym źródłem szczegółowych opisów wszystkich zdarzeń jest oficjalna dokumentacja Microsoft Sysinternals, gdzie można znaleźć pełne omówienie każdej kategorii, przykład logów oraz ich zastosowanie w praktyce.

Aby w pełni wykorzystać możliwości Sysmon należy zainstalować narzędzie w systemie i przypisać mu odpowiednią konfigurację XML, która może zawierać customowe reguły przygotowane przez zespół IT – według konkretnych wymagań. Dobrą podstawą do tworzenia takich reguł jest SYSMON-MODULAR dostępny w 5 wariantach:

1. default – sysmonconfig.xml

To podstawowa, zrównoważona konfiguracja, najczęściej używana w środowiskach produkcyjnych. Zapewnia dobry balans między ilością zbieranych danych a wydajnością systemu.

2. default+ – sysmonconfig-with-filedelete.xml

Rozszerzona wersja konfiguracji „default”. Działa tak samo jak podstawowa, ale dodatkowo rejestruje zdarzenia usuwania plików (FileDelete), co może być przydatne przy analizie incydentów lub śledzeniu działań malware.

3. verbose – sysmonconfig-excludes-only.xml

Konfiguracja bardzo szczegółowa. Zbierane są wszystkie możliwe zdarzenia, a jedyne ograniczenia pochodzą z modułów wykluczeń. Nie należy używać jej w produkcji bez wcześniejszych testów, bo generuje ogromną liczbę logów i może wpływać na wydajność.

4. super verbose – sysmonconfig-research.xml

Konfiguracja ekstremalnie szczegółowa, przeznaczona wyłącznie do badań i analiz laboratoryjnych.

Produkuje ogromne ilości logów i znacząco obciąża CPU oraz pamięć. Nie wolno jej stosować w środowisku produkcyjnym. Zaleca się włączać ją tylko na czas obserwacji konkretnej techniki ataku, a po zakończeniu testu wrócić do lżejszej konfiguracji.

5. MDE augment – sysmonconfig-mde-augmentation.xml

Konfiguracja zaprojektowana tak, aby uzupełniać dane zbierane przez Microsoft Defender for Endpoint, przy minimalnym dublowaniu informacji. Opiera się na wariancie „default”, ale nie zbiera wszystkich zdarzeń Sysmon, tylko te, które wzbogacają telemetrię MDE. W scenariuszach IR Microsoft sugeruje rozważenie konfiguracji „excludes-only” przy jednoczesnym pobieraniu wyłącznie wartościowych zdarzeń.

Analiza logów Sysmon

Nieco wyższą szkołą jest już analiza logów XML w trybie drzewa. Co prawda nie istnieje narzędzie, które w łatwy sposób tworzyłoby korelację procesów w postaci drzewa i incydentów w czasie (rosnąco, malejąco), ale można napisać odpowiedni parser plików XML, by łatwo odczytywać posegregowane zdarzenia, według konkretnego Event_ID albo według ujednoliconego drzewa:

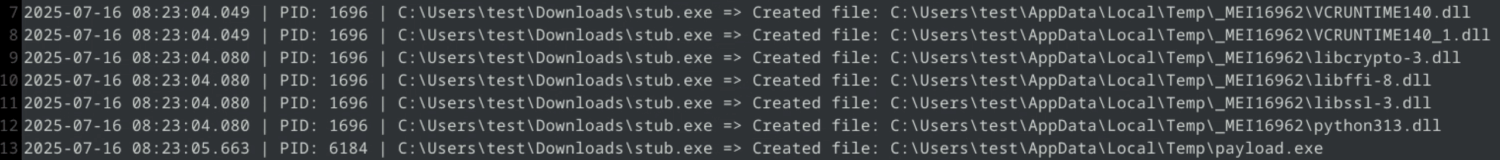

Jeden z przykładów utworzonej korelacji zdarzeń (Event ID) dla Sysmon.

Jeden z przykładów utworzonej korelacji zdarzeń (Event ID) dla Sysmon.

Powyżej jeden z przykładów złośliwego systemu w naszym teście, które zapisywało pliki w folderze TEMP, aby zainicjować złośliwą aktywność w systemie.

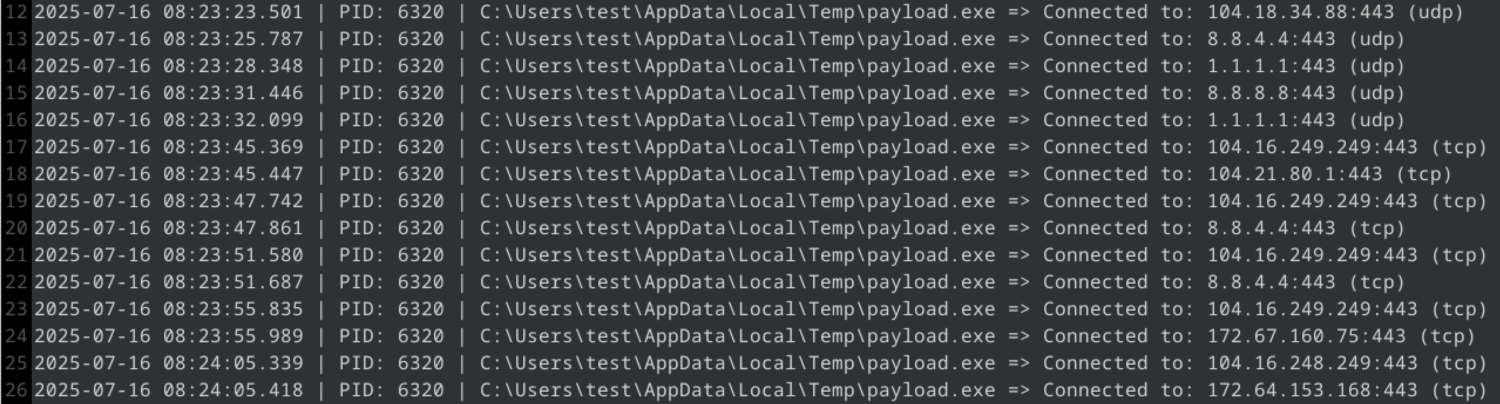

I dalej poniżej – złośliwe oprogramowanie wysyła zapytania do znanych dostawców usług DNS i mniej znanych serwerów IP w celu wykorzystania protokołu C&C (próba uzyskania dodatkowych instrukcji z serwera kontrolowanego przez atakującego):

Obrazek przedstawia połączenia TCP/UDP przez proces utworzony przez malware.

Obrazek przedstawia połączenia TCP/UDP przez proces utworzony przez malware.

Posegregowane zdarzenia Sysmon, każdy do osobnego pliku, aby analiza dla człowieka była łatwiejsza:

Każdy Event ID można przypisać do osobnego pliku, aby łatwiej odnaleźć szukane informacje.

Każdy Event ID można przypisać do osobnego pliku, aby łatwiej odnaleźć szukane informacje.

W naszych testach bezpieczeństwa wykorzystujemy pełny zestaw zdarzeń Sysmon (wszystkie ID) do budowania drzewa procesów, dzięki czemu analiza incydentów i aktywności konkretnej próbki malware jest (w razie potrzeby) szybka i czytelna dla analityka. Proces ten jest w pełni zautomatyzowany: logi Sysmona są parsowane maszynowo, co pozwala precyzyjnie potwierdzić skuteczność reakcji rozwiązania ochronnego na zagrożenie. Dzięki temu możemy dostarczać producentom jednoznaczne, transparentne dowody działania ich oprogramowania, gdy pojawiają się jakiekolwiek wątpliwości.

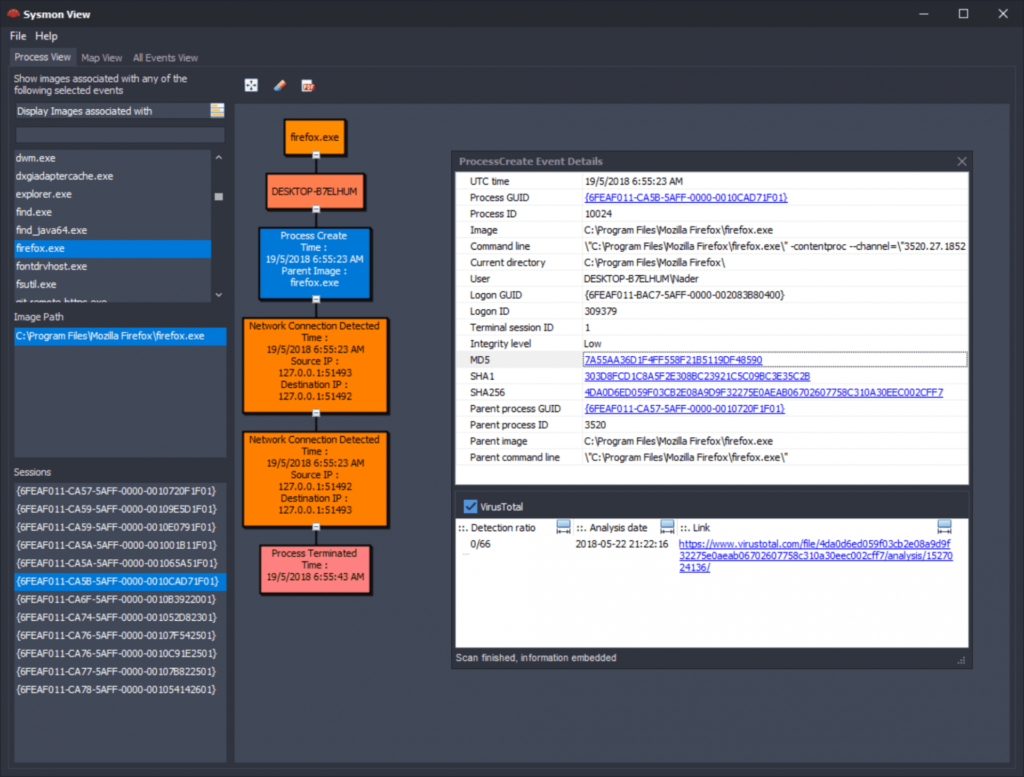

Sysmon Viewer w trybie graficznym

Co prawda istnieje aplikacja dla Windows, która potrafi tworzyć drzewo korelacji procesów z wygenerowanego XML z incydentów, ale utrudnieniem jest to, iż nie zawiera żadnej automatyzacji z linii poleceń, aby tworzyć coś w rodzaju łatwo czytelnego dla człowieka drzewa powiązań dla dziesiątek raportów XML. W środowisku, gdzie wymaga się analizy incydentów, SysmonView jest raczej bezużyteczne, ale sprawdzi się w Home Lab przy manualnej analizie incydentów.

Sysmon View znacząco ułatwia czytanie logów.

Sysmon View znacząco ułatwia czytanie logów.

Integracja Sysmon z Wazuh

Przygotowanie integracji nie jest skomplikowane. Po postawieniu maszyny z Wazuh (dowolna dystrybucja Linux) wystarczy wdrożyć Sysmon w Windows z odpowiednią konfiguracją i dodać dla agenta Wazuh.exe monitorowanie dziennika Sysmon:

Zainstalowany agent będzie przekazywał logi Sysmona do panelu administratora Wazuh.

Generalnie agent Wazuh posiada własny zestaw reguł Sysmon i może pełnić również rolę podstawowego komponentu ochronnego. Może być wyjątkowo przydatny w środowiskach, które nie mogą być wystawione do Internetu, działają w sieciach przemysłowych lub odseparowanych, ale wciąż wymagają dokładnego logowania zdarzeń i możliwości tworzenia własnych reguł np. monitorowania portów, wykrywania ruchu TOR, zmian w plikach i katalogach czy analizy poleceń uruchamianych przez użytkowników lub inne aplikacje.

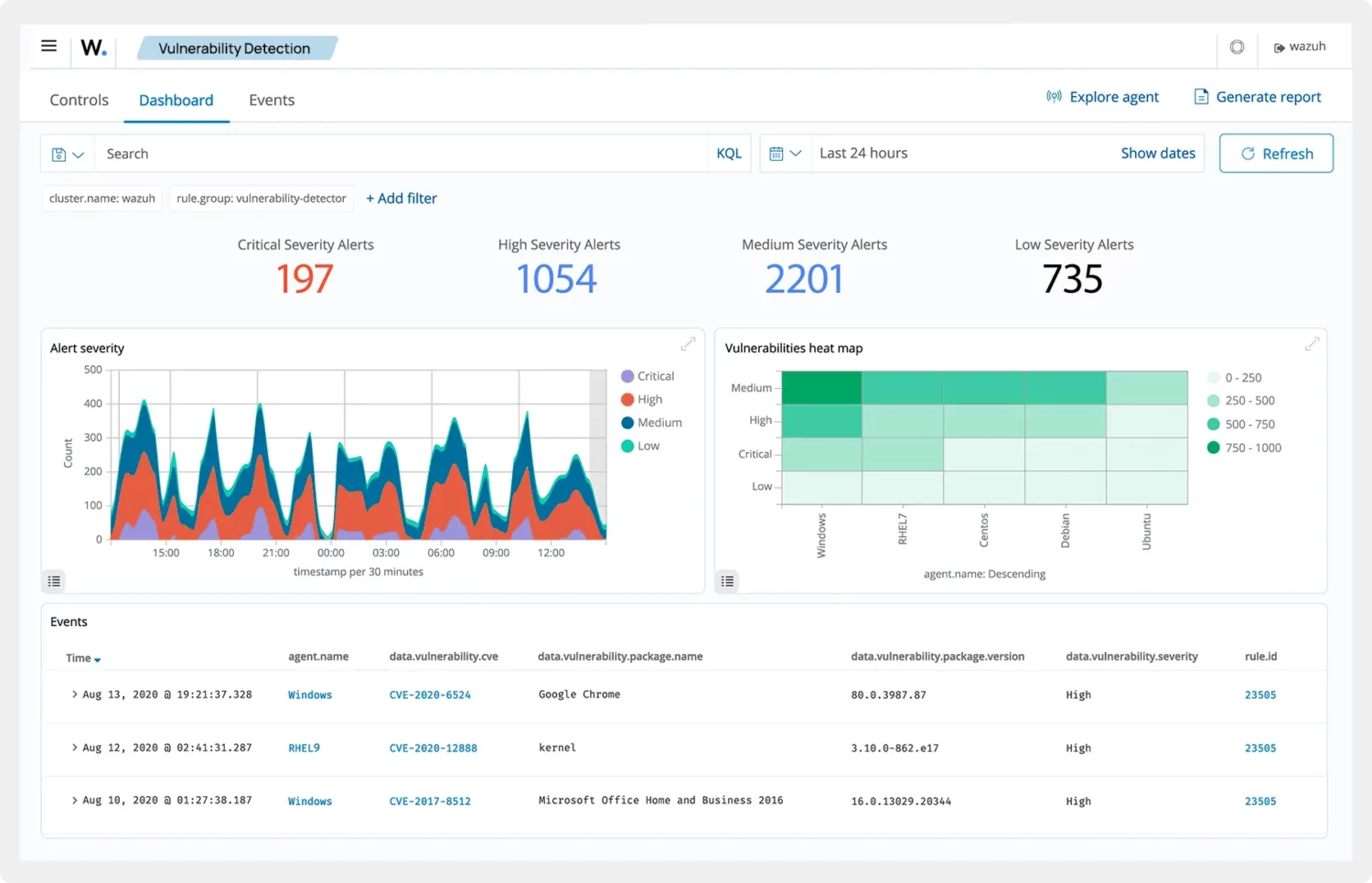

Wazuh - widok na panel do zarządzania podatnościami (CVE), aktualizowanie oprogramowania.

Wazuh - widok na panel do zarządzania podatnościami (CVE), aktualizowanie oprogramowania.

Właśnie w takich scenariuszach najlepiej dostrzec wartość Sysmona, ponieważ logi stają się pełnoprawnym, bardzo szczegółowym źródłem telemetrii. Co więcej, po połączeniu z Wazuhem, zbierane są zdarzenia, które mogą zasilać pracę zespołu Security Operations Center.

Sysmon nie bazuje na sygnaturach, ale potrafi wykrywać techniki i ataki bezplikowe oraz niestandardowe zachowania, o ile zostaną uwzględnione w konfiguracji (czyli należy określić, co ma logować do dziennika).

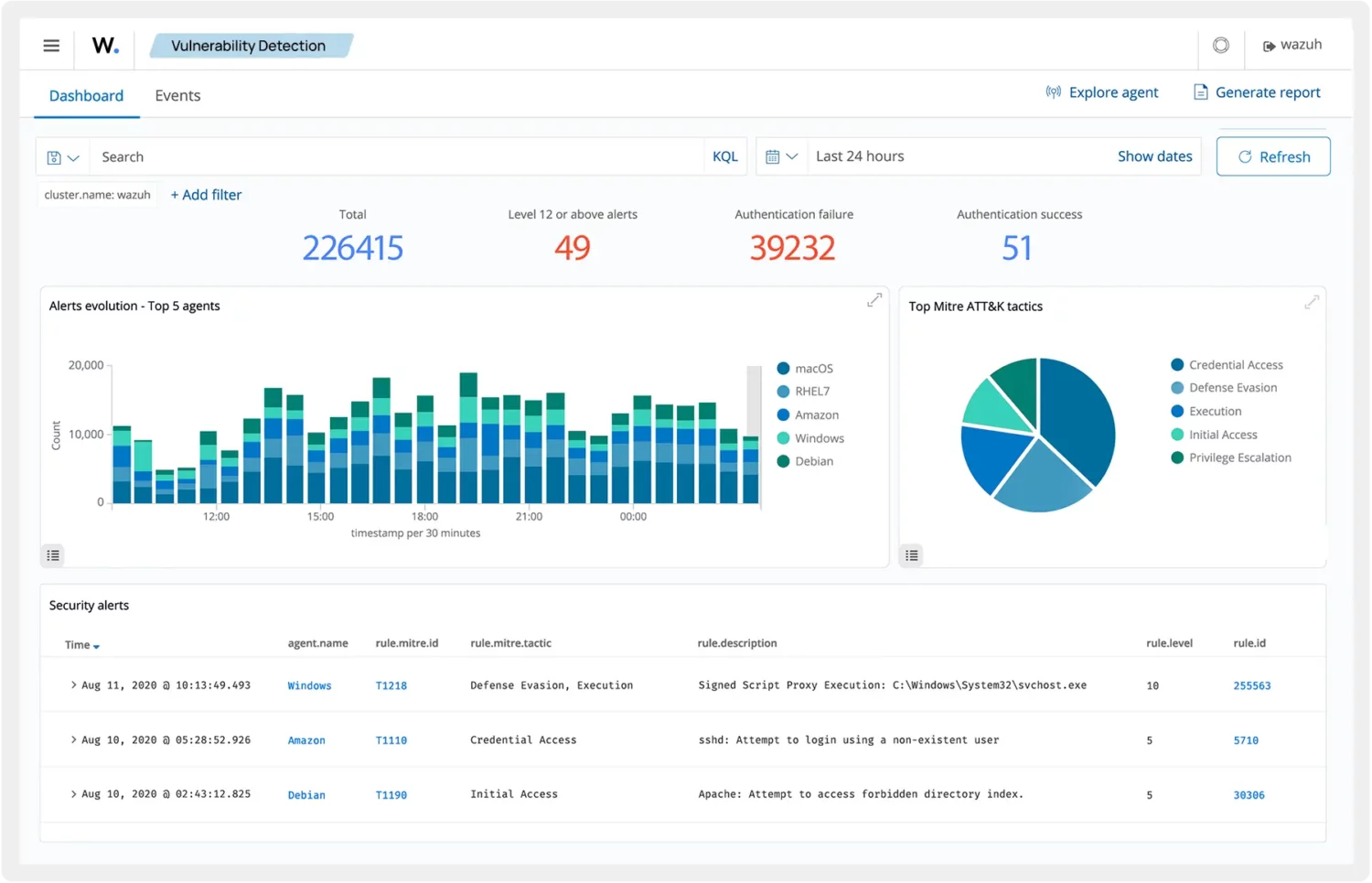

Wazuh może też pełnić rolę XDR, chociaż nie zawsze potrafi zastąpić komercyjne rozwiązania.

Wazuh może też pełnić rolę XDR, chociaż nie zawsze potrafi zastąpić komercyjne rozwiązania.

Dane zbierane przez Sysmon są centralizowane i analizowane przez reguły Wazuh w konsoli admina, dzięki czemu choćby niewielki zespół bezpieczeństwa może korzystać z produktu, które jeszcze niedawno były dostępne wyłącznie w drogich systemach SIEM. Mechanizmy detekcji oparte są na MITRE ATT&CK.

Cała platforma Wazuh jest open source, więc można ją dowolnie modyfikować i dostosowywać do potrzeb organizacji, zachowując pełną kontrolę nad danymi i infrastrukturą. Całość jest pozbawiona kosztów licencyjnych, co na pewno stanowi realną alternatywę dla firm, które chcą podnieść poziom ochrony bez znacznego zwiększania budżetu.

Sysmon będzie w Windows 11 i Windows Server jako natywna funkcja

Microsoft zapowiedział, iż Sysmon stanie się natywną funkcją systemów Windows 11 i Windows Server 2025+ bez konieczności manualnej instalacji pakietów Sysinternals. Oznacza to zdecydowanie prostsze wdrażanie, automatyczne aktualizacje, ale może kosztem stabilności, ponieważ z praktyki wiemy, iż czasami najnowsze wersje Sysmon potrafiły nieoczekiwanie zawieszać się. Coś kosztem czegoś. W praktyce, taki natywny Sysmon, może stworzyć sensowniejszą integrację z Wazuhem i na pewno szybszą.

Jeśli uda się dobrze połączyć możliwości Sysmon i Wazuh, to można otrzymać potężną i bezpłatną platformę do wykrywania zagrożeń. Rekomendujemy to rozwiązanie firmom, które chcą naprawdę wiedzieć, co dzieje się w ich systemach Windows, wykrywać techniki ataków (nie tylko samo malware) oraz zbudować własne XDR bez ponoszenia ogromnych kosztów licencyjnych. Wazuh, dzięki odpowiednim regułom, może pełnić rolę naprawczą systemów, wykrywającą malware, blokującą złośliwe akcje i raportującą o incydentach administratorom. To bardzo potężne narzędzie, ale wymaga na początku pracy, zrozumienia, szkolenia adminów, konfiguracji pod konkretne wdrożenie.

Sam Wazuh obsługuje wiele systemów operacyjnych:

Wazuh w postaci agenta integruje się z najpopularniejszymi systemami produkcyjnymi: Windows, Linux, AIX, Oracle, MacOS – wspierane są systemy oparte na procesorach Apple Silicon/Intel + dystrybucje systemów dla procesorów ARM.

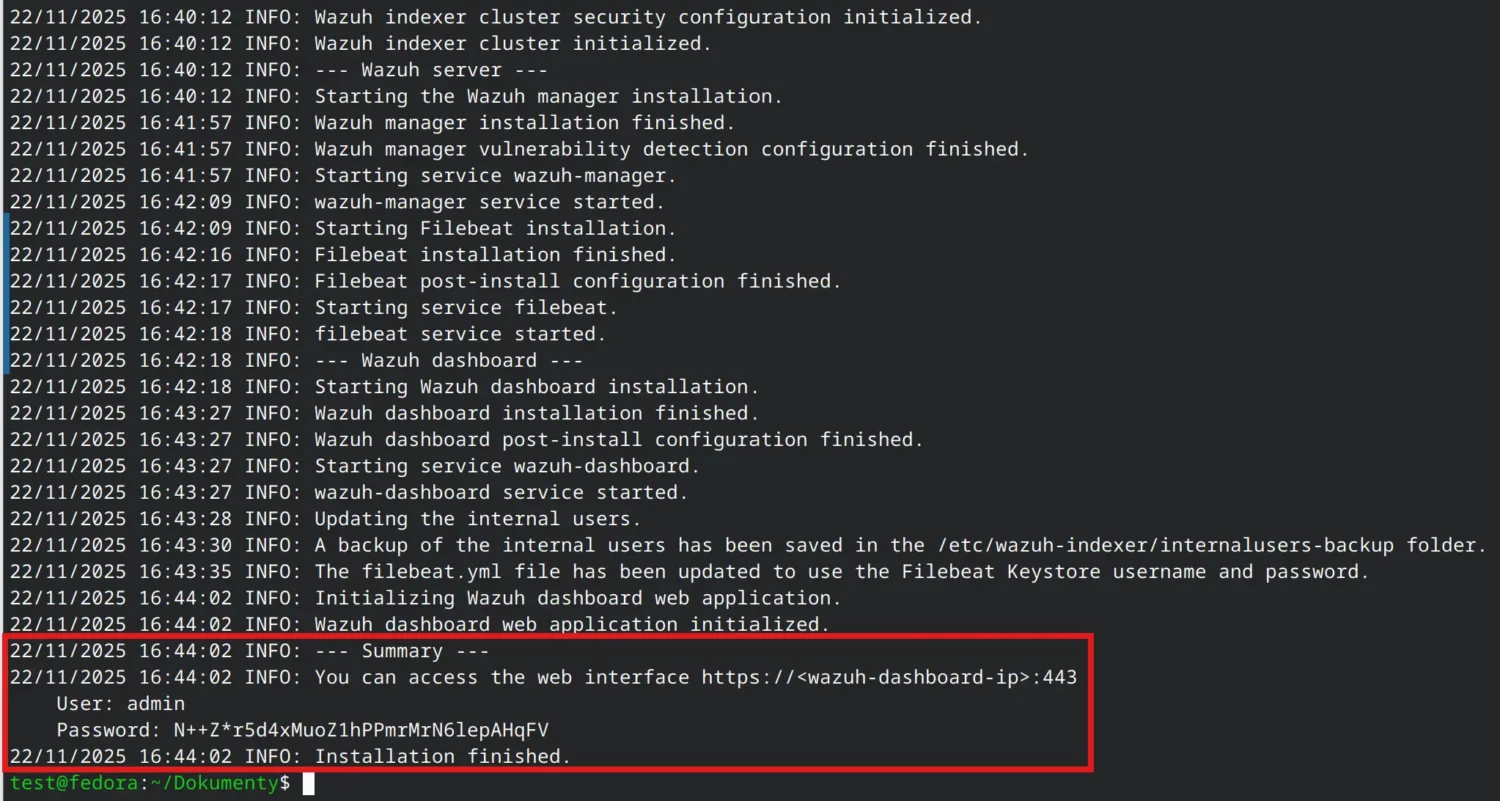

Wazuh Server nie wymaga skomplikowanej procedury wdrożeniowej i zaawansowanej konfiguracji plików, jak w przypadku podobnego rozwiązania Graylog. Dostępny jest wdrożeniowy kod bash one-click-install m.in. dla Linux:

Po kilku chwilach możemy się zalogować w przeglądarce według podanych poświadczeń:

Output z konsoli w Linux - zainstalowany Wazuh podaje poświadczenia do logowania w przeglądarce.

Output z konsoli w Linux - zainstalowany Wazuh podaje poświadczenia do logowania w przeglądarce.

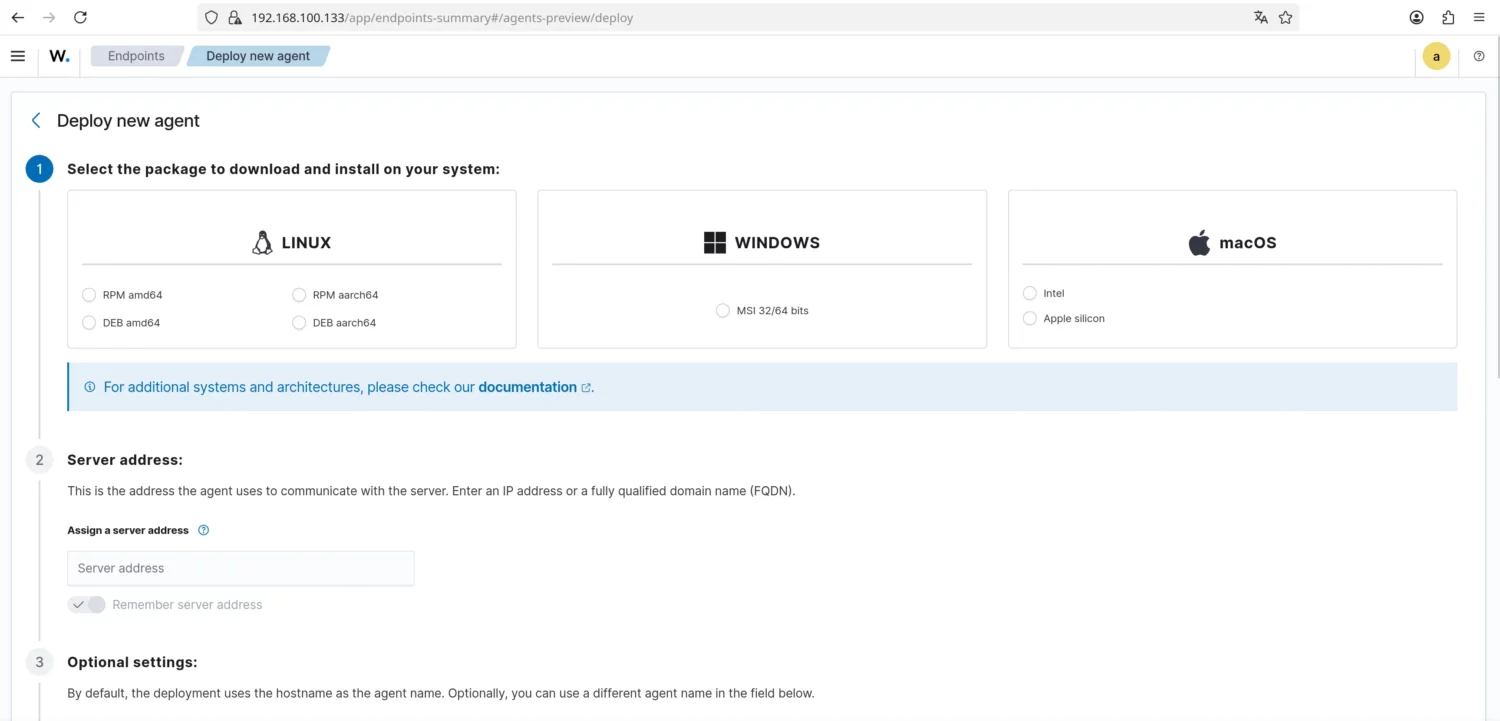

Warto zacząć od zapoznania się z dokumentacją albo po prostu przetestować wdrożenie pierwszego agenta dla danego systemu operacyjnego. Jak już wspomniałem, Wazuh integruje się z różnymi systemami operacyjnymi, a instalacja agenta jest naprawdę łatwa:

Wazuh - pierwsze wdrożenie agenta na stacji roboczej

Wazuh - pierwsze wdrożenie agenta na stacji roboczej

W przypadku systemów Desktop lub serwerów Linux instalujemy agenta jednym poleceniem w bash/PowerShell i w zależności od systemu (dla przykładu Fedora Linux) uruchamiamy usługi według wskazówek:

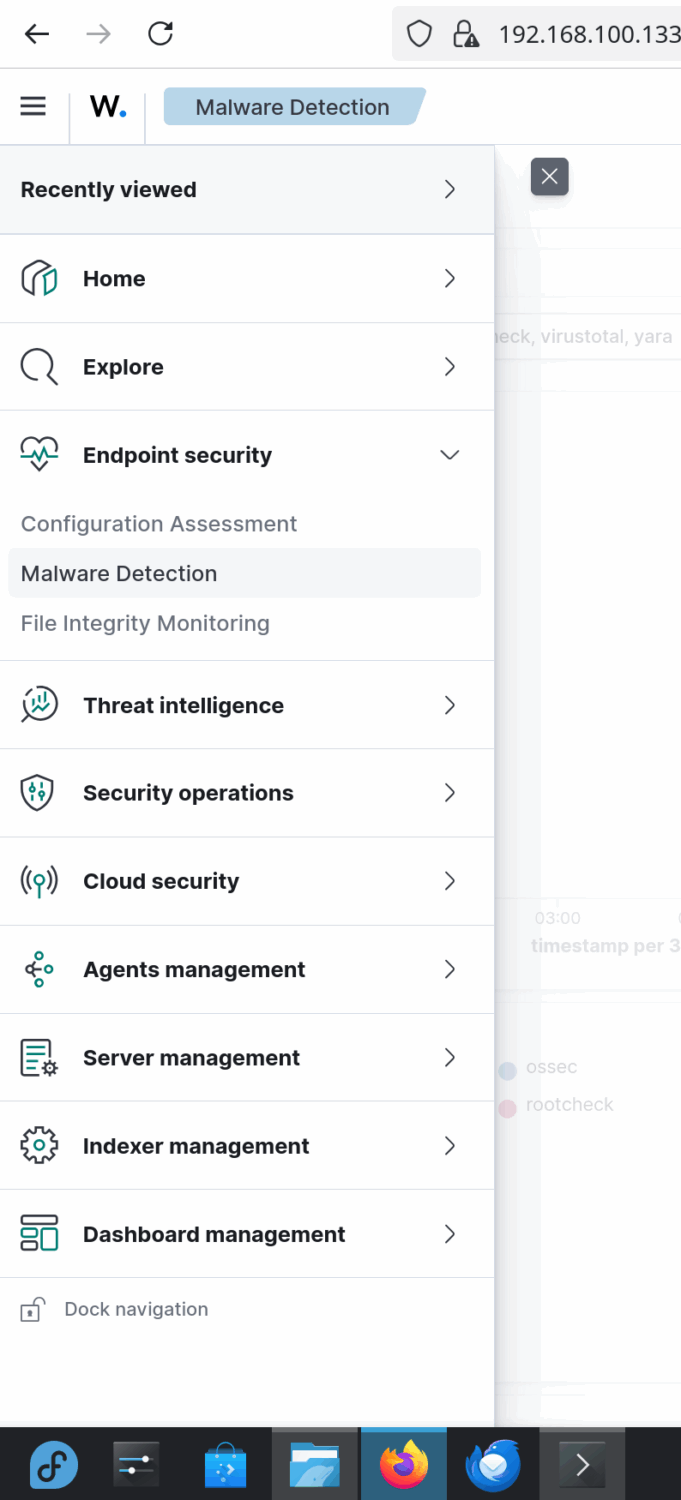

Wazuh jest rozwiązaniem modułowym, co pozwala elastycznie dopasować jego funkcjonalność do specyfiki i skali organizacji – od małych zespołów IT, przez średnie firmy, aż po duże przedsiębiorstwa i środowiska o podwyższonych wymaganiach bezpieczeństwa.

W Wazuh wyróżniamy następujące moduły:

Malware Detection: Wykrywanie oznak złośliwego systemu na podstawie zachowań, anomalii i reguł korelacji (bez polegania wyłącznie na sygnaturach).

File Integrity Monitoring (FIM): Monitorowanie zmian w plikach i katalogach, wskazywanie modyfikacji, usunięć, tworzenia oraz zmian uprawnień.

Threat Hunting: Proaktywne wyszukiwanie oznak ataku z wykorzystaniem reguł MITRE ATT&CK, telemetrii z systemów i korelacji logów.

Log Data Analysis: Zbieranie, parsowanie i analiza logów z systemów, aplikacji i urządzeń sieciowych, z możliwością budowy alertów i dashboardów.

Vulnerability Detection: Automatyczne skanowanie systemów w celu wykrywania podatności, przestarzałych wersji systemu i brakujących aktualizacji.

Incident Response: Automatyczne działania reagujące, takie jak blokowanie IP, zatrzymywanie procesów, izolacja hosta czy wykonywanie skryptów.

Regulatory Compliance: Weryfikacja zgodności środowiska z normami takimi jak GDPR, PCI DSS, NIST, TSC (z raportami i alertami o naruszeniach).

IT Hygiene: Utrzymanie porządku i widoczności w infrastrukturze: identyfikacja nieużywanych aplikacji, nieautoryzowanych procesów i niezgodnych konfiguracji.

Containers Security: Monitorowanie bezpieczeństwa kontenerów (Docker, Kubernetes), analiza konfiguracji i wykrywanie zagrożeń w runtime.

Posture Management: Ocena i monitorowanie ogólnego stanu bezpieczeństwa organizacji z identyfikacją luk, ryzyk i obszarów wymagających poprawy.

Workload Protection: Ochrona obciążeń w chmurze i on-premise (VM, kontenery, serwery), obejmująca monitoring, detekcję i reagowanie na zagrożenia.

Dodatkowo z perspektywy Administratorów & Security:

Automated Response: Automatyczne reagowanie na incydenty: blokowanie adresów IP, zatrzymywanie procesów, izolacja hostów, wykonywanie skryptów.

Cloud Workload Protection: Ochrona obciążeń w chmurze (VM, kontenery, serwisy SaaS), z analizą konfiguracji i monitorowaniem aktywności.

Threat Intelligence Integracja z zewnętrznymi źródłami wywiadu o zagrożeniach (OTX, VirusTotal, MISP, InQuest Labs IOCDB) w celu wzbogacenia detekcji.

Integration with Third-Party Solutions: Szerokie integracje z SIEM, EDR, chmurami publicznymi, narzędziami DevOps, threat intelligence i rozwiązaniami bezpieczeństwa.

Podsumowując – dlaczego warto zintegrować Wazuh i Sysmon

Sysmon w połączeniu z Wazuh tworzy wyjątkowo skuteczną i elastyczną platformę detekcji. Razem te narzędzia pozwalają organizacjom widzieć znacznie więcej niż przy użyciu standardowych logów Windows, a choćby wielu programów różnych firm, co tylko znacząco podnosi koszty licencyjne oraz tworzy konieczność korzystania z kilku konsol – wówczas zarządzanie robi się skomplikowane. Zestaw sprawdzi się zarówno w środowiskach komercyjnych, jak i przemysłowych. Otwartość kodu Wazuh to dodatkowa zaleta.

Warto jednak pamiętać, iż Sysmon, pomimo swoich ogromnych zalet, może generować znaczne ilości „szumu systemowego”, o ile pewne zdarzenia nie zostaną odpowiednio odfiltrowane lub umiejętnie „czytane” i analizowane przez pracowników z działu security, z działu administratorów infrastruktury. Odpowiednie dobranie reguł i wykluczeń jest istotne, ponieważ nikt nie chce być zalewany niepotrzebnymi informacjami systemowymi, a pożądane są wartościowe, kontekstowe alerty.

Na koniec dodajmy, iż AVLab od lat wykorzystuje Sysmona w testach bezpieczeństwa i jest to jedno z kluczowych narzędzi, które pozwala precyzyjnie analizować zachowania zarówno malware, jak i testowane rozwiązania ochronne.