Google wydało dla swojej przeglądarki aktualizację zabezpieczeń usuwającą lukę typu zero-day. Podatność jest aktywnie wykorzystywana w atakach.

W tym roku internetowy gigant załatał już w Chrome kilka zero-dayów. Ogłaszając poprawki, firma zawsze zamieszczała krótki opis luki. W obecnym przypadku tak się nie stało.

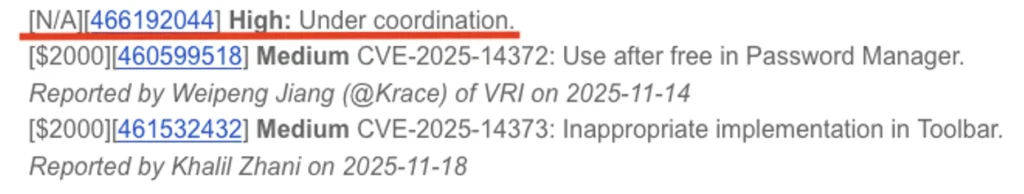

W chwili powstawania tego tekstu najnowsza luka typu zero-day w Chrome nie posiada identyfikatora CVE i nie jest jasne, którego komponentu przeglądarki dotyczy. Firma oznacza ją w tej chwili dzięki identyfikatora w systemie śledzenia błędów (466192044) i nadaje status „w trakcie koordynacji”.

Źródło: SecurityWeek

Źródło: SecurityWeekNie jest również jasne, kto odkrył podatność i kiedy została zgłoszona do Google. Jedyną dostępną informacją jest ta, iż otrzymała ona ocenę „wysokiej wagi”.

Bazując na historycznych trendach aktywnie wykorzystywanych luk typu zero-day w Chrome, podatność może być związana z uszkodzeniem pamięci (potencjalnie pomyleniem typów lub użyciem po zwolnieniu) w silniku JavaScript V8 lub powiązanym komponencie.

Tego typu luki w zabezpieczeniach zwykle można wykorzystać do ucieczki z piaskownicy lub zdalnego wykonania kodu.

Luk typu zero-day w Chrome używają często sponsorowane przez rządy kampanie szpiegowskie, wykorzystujące zaawansowane komercyjne oprogramowanie szpiegujące. Nasuwa to myśl, iż tajemnicza luka może być częścią ukierunkowanej, a nie szeroko zakrojonej kampanii ataku.

Zero-day został załatany aktualizacją Chrome 143, która rozwiązuje również dwa problemy o średnim stopniu zagrożenia: błąd użycia po zwolnieniu w menedżerze haseł przeglądarki oraz nieprawidłową implementację w komponencie paska narzędzi.

Powyższe luki są opisane i sklasyfikowane. Znamy choćby kwoty wypłacane w ramach bug bounty (po 2000 dolarów za każdą).