Atak na urządzenie użytkownika zaczyna się od odwiedzenia fałszywej strony, w tym konkretnym przypadku było to „TikTok18+”, które podszywało się pod TikToka „w wersji dla dorosłych”. Takie domeny mogą zawierać plik instalatora APK. W omawianym case study atak jest skierowany głównie do osób mówiących po czesku i słowacku. Jest to dosyć świeża sprawa, bo z lipca i sierpnia 2025.

Etap pierwszy: tzw. dropper jako furtka do dalszej infekcji

Po zainstalowaniu droppera, często podszywającego się pod legalną aplikację, użytkownik otrzymuje prośbę o zgodę na instalację z nieznanych źródeł – informują eksperci. Jest to podstawowe zabezpieczenie Google Play Protect dla systemu Android. Teoretycznie już tutaj powinna zapalać się czerwona lampka, bo dalej będzie jeszcze gorzej.

Etap drugi: przyznanie dostępów

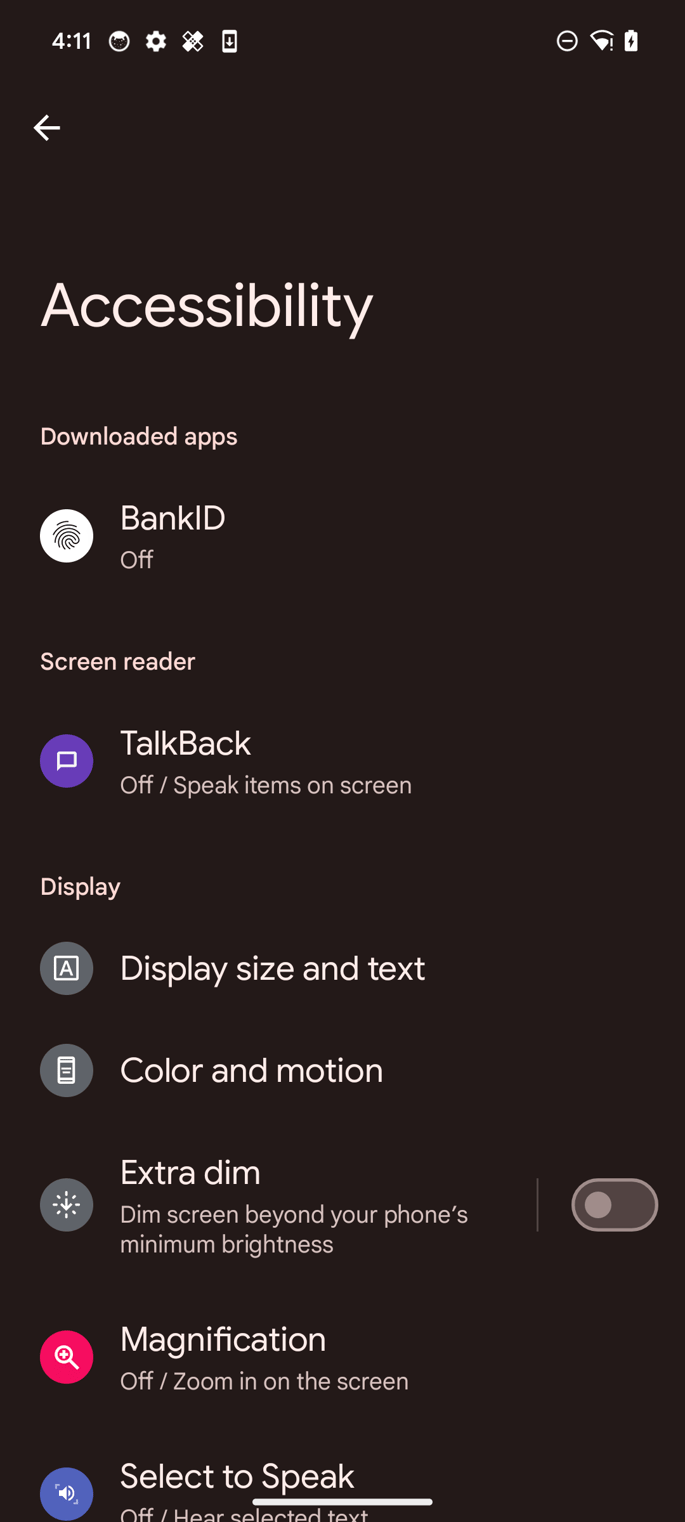

Tak zainstalowane malware żąda dostępu do:

- Usługi dostępności (Accessibility Service).

- Uprawnień administratora.

- Dostępu do kontaktów i ustawień systemowych.

Dzięki tym uprawnieniom aplikacja może działać w tle, nadzorując inne aplikacje, monitorując aktywność na ekranie, wysyłać teksty wprowadzone przez użytkownika lub zrzuty ekranu, a także automatycznie akceptować pozostałe wymagane dostępy.

Etap trzeci: drugie malware NFSkate

Trojan RatOn pobiera i odpala NFSkate. Jest to malware do przeprowadzania ataków „NFC relay attack”, za pomocą którego zainfekowane urządzenie staje się pośrednikiem w nieautoryzowanych transakcjach NFC.

Podszywanie się pod aplikacje bankowe: phishing w czasie rzeczywistym

RatOn wyświetla swoje ekrany nad ekranami innych aplikacji. Ekrany mogą być pobierane z serwera operatora (jako HTML lub pełne strony webowe). Dosyć powtarzającą się formą jest ekran z oskarżeniem o rozpowszechnianie treści pedofilskich, żądający okupu w kryptowalucie (np. $200 za odblokowanie telefonu w ciągu 2 godzin).

Automatyczne przejmowanie kont

RatOn potrafi wykryć i uruchomić aplikacje typu MetaMask, Trust Wallet, Blockchain.com, Phantom, wprowadzić PIN, a choćby wyświetlić i wykradać wrażliwe dane, które są potem wysyłane do serwera hakera.

Malware może samodzielnie realizować przelewy: klikać elementy interfejsu, wpisywać PIN i w ten sposób automatycznie przekazywać środki na konta przestępców.

RatOn to także pełnoprawny Remote Access Trojan. Umożliwia m.in.:

- transmisję ekranu (screen casting),

- przesyłanie tekstowych snapshotów UI (pseudo-screen),

- zdalne wydawanie komend w stylu: „display”, „record”, „txt_screen” i inne: dostępnych jest ok. 50 poleceń JSON,

- wysyłać fałszywe powiadomienia push,

- tworzyć SMS-y,

- blokować ekran,

- resetować hasła,

- wysyłać kontakty.

Pierwszy wariant malware odkryto 5 lipca 2025, kolejny 29 sierpnia. Poprzez fałszywe aplikacje rozpowszechniany jest na razie głównie w Czechach i na Słowacji. Nie jest o zasięgu globalnym, co może sugerować, iż powstał w celach eksperymentalnych, testowych, aby kolejne wersje unowocześnić i sprzedawać na forach przestępczych w modelu malware as a service.

Rekomenduje się nie instalowanie aplikacji spoza Google Play, na pewno nie aplikacji randomowych z podejrzanych i mało wiarygodnych stron. Drugim ostrzeżeniem powinno być nadawanie uprawnień administratora – oprócz aplikacji antywirusowych, MDM do zdalnego zarządzania dla firm, zwykle takie uprawnienia nie są żadnej aplikacji niezbędne.

W omawianym przypadku interesujące jest to, iż malware na mobilne urządzenia już nie tylko potrafi kraść dane, ale zapewnia pełną automatyzację wyłudzania pieniędzy, krypto, samodzielnie wykonując przelewy, transakcje czy przekazywanie danych NFC bez udziału ofiary.