W ostatnich artykułach z kampanii omówiliśmy, w jaki sposób Cyber Threat Intelligence może zapewnić nam dostęp do danych o istniejących lub potencjalnych zagrożeniach. Informacje mogą być proste (jak nazwa złośliwej domeny) lub złożone (jak szczegółowy profil znanego aktora stanowiącego zagrożenie).

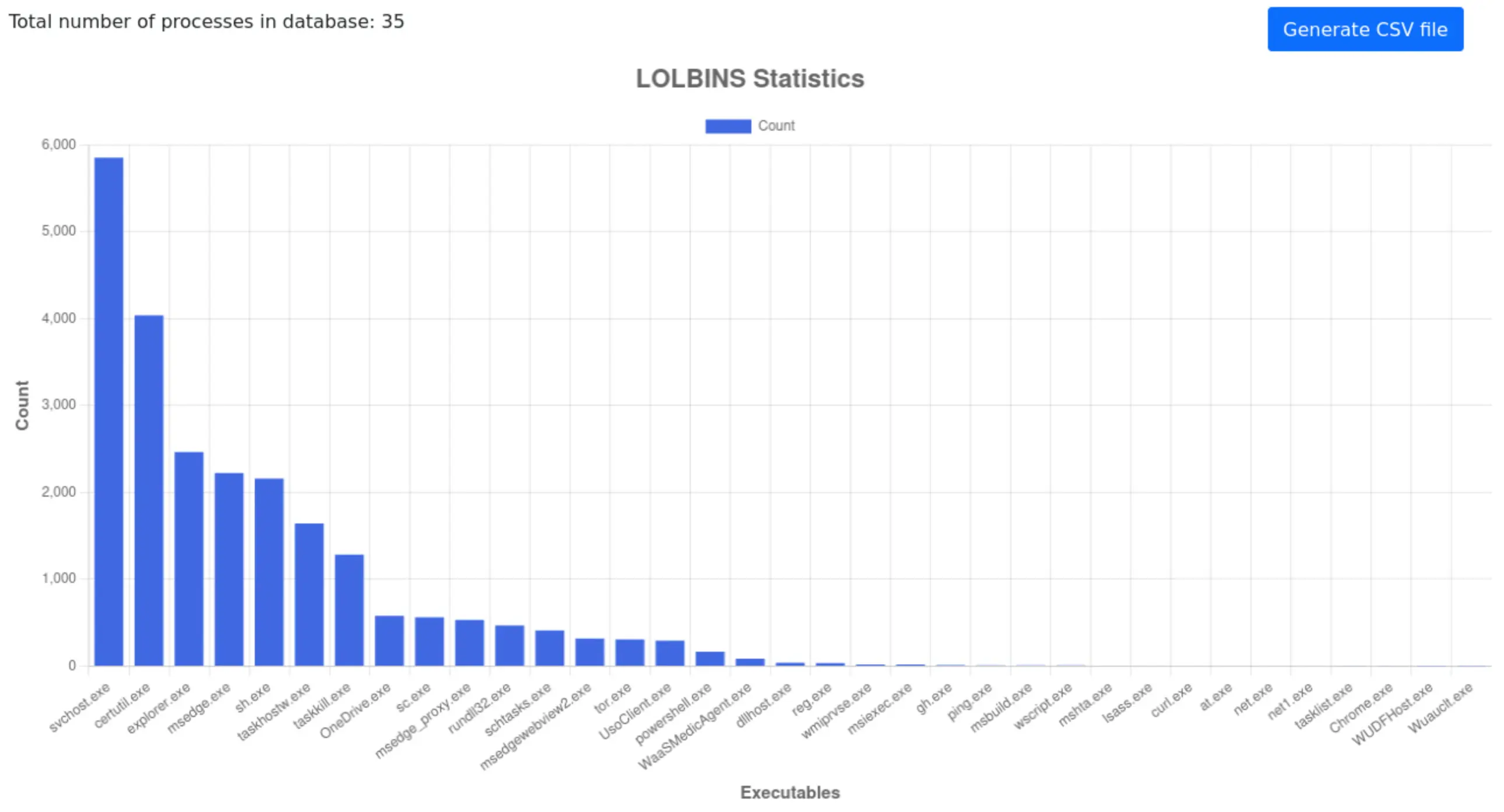

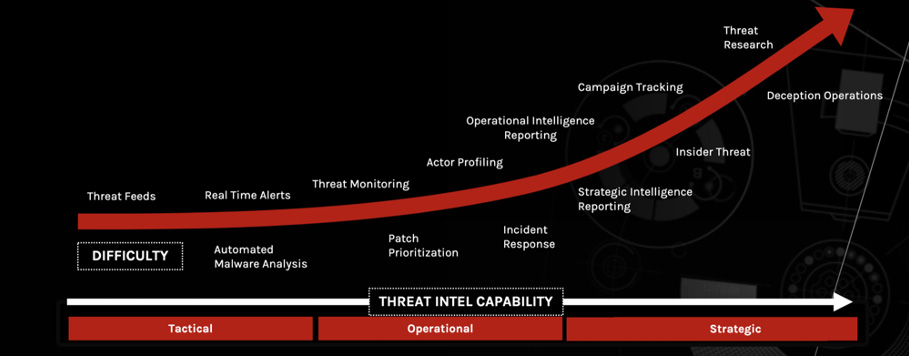

Istnieje coś takiego jak krzywa dojrzałości – jeżeli chodzi o CTI, reprezentowana jest przez trzy poziomy, które zostaną szczegółowo opisane w tym artykule. Z każdym poziomem kontekst i analiza CTI stają się głębsze i bardziej wyrafinowane, skierowane do różnych odbiorców – analiza może stać się też bardziej kosztowna. Poniżej krzywa z konkretnymi scenariuszami użycia CTI oraz z poziomami wykorzystania: Tactical, Operational, Strategic.

Źródło: crowdstrike.com

Źródło: crowdstrike.comTaktyczne Threat Intelligence

Wyzwanie: Organizacje często skupiają się tylko na pojedynczych zagrożeniach

Cel: Uzyskanie szerszej perspektywy zagrożeń w celu zwalczania podstawowego problemu CTI taktyczne koncentruje się na najbliższej przyszłości, ma charakter techniczny i identyfikuje proste wskaźniki kompromitacji (IOC), o których pisaliśmy więcej tutaj. IOC obejmują złośliwe adresy IP, adresy URL, skróty plików i znane nazwy złośliwych domen. Mogą być bez problemu odczytywane i analizowane maszynowo, co oznacza, iż produkty zabezpieczające są w stanie je przetwarzać za pośrednictwem kanałów informacyjnych lub integracji API.

Taktyczny wywiad o zagrożeniach to najłatwiejszy do wygenerowania i prawie zawsze zautomatyzowany rodzaj TI. W rezultacie można go używać za pośrednictwem otwartych źródeł oraz bezpłatnych kanałów danych, ale zwykle ma on bardzo krótką żywotność, ponieważ IOC, takie jak złośliwe adresy IP lub nazwy domen, mogą stać się przestarzałe w ciągu dni, a choćby godzin.

Należy zauważyć, iż zwykła subskrypcja kanałów danych wywiadowczych może generować mnóstwo danych, ale zapewnia kilka możliwości przetrawienia i strategicznej analizy zagrożeń istotnych dla użytkownika. Fałszywe alarmy mogą również wystąpić, gdy źródło nie jest aktualne lub nie ma wysokiego poziomu zaufania.

Operacyjne Threat Intelligence

Wyzwanie: Aktorzy odpowiedzialni za zagrożenie preferują techniki, które są skuteczne, trudne do wykrycia i łatwe do wykonania

Cel: Zaangażowanie się w śledzenie kampanii i profilowanie aktorów, aby lepiej zrozumieć przeciwników stojących za atakami

W ten sam sposób, w jaki pokerzyści badają swoje tiki, aby móc przewidzieć następny ruch przeciwników, specjaliści od cyberbezpieczeństwa badają swoich przeciwników.

Każdy targetowany atak można ubrać w pytania: „Kto?”, „Dlaczego?” i „Jak?”. „Kto?” nazywane jest atrybucją. „Dlaczego?” nazywa się motywacją lub intencją. „Jak?” składa się z technik stosowanych przez dane ugrupowanie hakerów. Razem czynniki te zapewniają kontekst, a kontekst zapewnia wgląd w to, jak przeciwnicy planują, prowadzą i podtrzymują kampanię i jej główne operacje. Ta wiedza to właśnie operacyjne Threat Intelligence.

Same maszyny nie mogą tworzyć informacji o zagrożeniach na poziomie operacyjnym. Aby przekonwertować dane do formatu łatwego do wykorzystania przez sensory, potrzebna jest analiza ludzka. Chociaż wywiad operacyjny wymaga więcej zasobów niż wywiad taktyczny, ma dłuższą żywotność, ponieważ przeciwnicy nie mogą zmienić swoich TTP tak łatwo, jak swoje narzędzia – takie jak określony rodzaj złośliwego systemu lub infrastruktury.

CTI operacyjne najbardziej przydatne jest dla specjalistów ds. cyberbezpieczeństwa, którzy pracują w SOC i są odpowiedzialni za wykonywanie codziennych operacji. Dyscypliny cyberbezpieczeństwa takie jak zarządzanie podatnościami, reagowanie na incydenty i monitorowanie zagrożeń są największymi odbiorcami danych operacyjnych, ponieważ pomagają im one zwiększyć biegłość i skuteczność w wykonywaniu przypisanych im funkcji.

Strategiczne Threat Intelligence

Wyzwanie: Gdy przeciwnik jest źle rozumiany, podejmowane są błędne decyzje biznesowe i organizacyjne

Cel: Analiza zagrożeń powinna dostarczać informacji o decyzjach biznesowych i procesach za nimi stojących

Atakujący nie działają w próżni – w rzeczywistości prawie zawsze istnieją czynniki wyższego rzędu, które otaczają przeprowadzanie cyberataków. Na przykład ataki na organy państwowe są zwykle powiązane z warunkami geopolitycznymi, a warunki geopolityczne – z ryzykiem. Ponadto wraz z przyjęciem motywowanego finansowo polowania na „grubego zwierza”, grupy cyberprzestępcze stale rozwijają swoje techniki i są mocno zdeterminowane.

Wywiad strategiczny pokazuje, w jaki sposób wydarzenia globalne, polityka zagraniczna oraz inne długoterminowe ruchy lokalne i międzynarodowe mogą potencjalnie wpłynąć na bezpieczeństwo cybernetyczne organizacji.

CTI strategiczne pomaga decydentom zrozumieć stwarzane przez potencjalne ataki zagrożenia dla ich organizacji. Dzięki temu mogą dokonywać inwestycji w cyberbezpieczeństwo, które skutecznie chronią ich organizację i są zgodne z jej priorytetami strategicznymi.

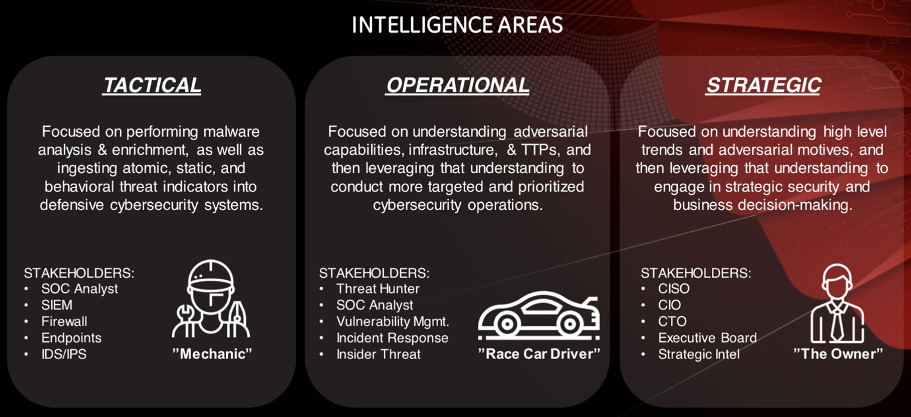

Strategiczne podejście do CTI jest zwykle najtrudniejszą formą do wygenerowania użytecznych informacji. Wywiad strategiczny wymaga gromadzenia i analizy danych ludzkich, do czego trzeba dogłębnego zrozumienia zarówno cyberbezpieczeństwa, jak i niuansów światowej sytuacji geopolitycznej. Same dane wyjściowe będą miały zwykle postać wysokopoziomowych raportów zrozumiałych dla biznesu. Na koniec zamieszczamy grafikę, która idealnie podsumowuje podział Cyber Threat Intelligence na trzy typy. Widzimy tutaj, kto jest obiorcą danych z konkretnych rodzajów CTI.

Źródło: crowdstrike.com

Źródło: crowdstrike.com