Już co 5. pracownik zapisuje hasła do swoich kont w miejscach, z których łatwo je wykraść – np. notatkach, mailach czy komunikatorach., kamil sadklowski

Z kolei niemal 30% pracowników dzieli się hasłami ze współpracownikami – wynika z raportu „Cyberportret polskiego biznesu. Bezpieczeństwo cyfrowe oczami ekspertów i pracowników” przygotowanego przez firmy Eset i Dagma Bezpieczeństwo IT.

Aż 29% badanych przyznało się do posiadania jednego, podobnego hasła do większości swoich służbowych kont, co stanowi bardzo niebezpieczny proceder.

– Dla cyberprzestępców to otwarte drzwi do firmy. Przez słabe lub łatwo dostępne hasła mogą dostać się do poczty czy innych służbowych systemów. Wtedy tylko krok dzieli ich od przejęcia danych klientów, tajemnic przedsiębiorstw, w tym tajemnic handlowych, danych osobowych. Zwróciłbym jednak uwagę na jeszcze jedno niebezpieczne zjawisko, a mianowicie używanie tego samego hasła do celów prywatnych i służbowych, co w przypadku wycieku takiego hasła daje cyberprzestępcom możliwość dotarcia do newralgicznych danych z dwóch teoretycznie niezależnych od siebie obszarów, osobistego oraz zawodowego – uważa Kamil Sadkowski, analityk laboratorium antywirusowego Eset.

Ryzykowne działanie? Podejmuje je już 2/3 pracowników

Brak odpowiednich procedur w obrębie haseł w firmie czy instytucji to istotny problem, ale jak się okazuje, równie istotne jest zrozumienie i stosowanie się do elementarnych zasad cyfrowego bezpieczeństwa. Tymczasem aż 2 na 3 pracowników brakuje takiej dyscypliny i podejmuje ryzykowne działania na sprzęcie służbowym. Do najczęstszych negatywnych zachowań należy ignorowanie powiadomień o potrzebie aktualizacji systemu – zadeklarowało to aż 24% badanych.

Samoocena pracowników może być nadmiernie optymistyczna i wynikać z lekceważenia części zagrożeń

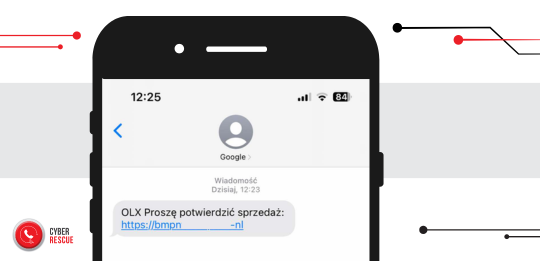

– Mimo powszechnej dostępności wiedzy na temat podstawowych zasad higieny cyberbezpieczeństwa, wciąż dla dużej części pracowników pozostają one obce, a to przecież pracownicy stanowią istotną linię obrony przed cyberatakami. Właśnie na podstawowych zagadnieniach powinna skupić się edukacja w firmach, a jak widzimy w tym obszarze wciąż są duże rezerwy. Pamiętajmy też, iż samoocena pracowników może być nadmiernie optymistyczna i wynikać z lekceważenia części zagrożeń, np. klikania w nieznane linki – dodaje Paweł Jurek, Business Development Director, z Dagma Bezpieczeństwo IT.

Wśród ryzykownych zachowań możemy wymienić także otwieranie maili od nieznanych odbiorców, ale znaczna ich część dotyczy najbardziej podstawowego działania – zabezpieczania hasłami urządzeń oraz systemów firmowych.

Jak często zmieniać hasła?

W przeszłości zalecenia sugerowały zmianę hasła po okresie od 30 do 90 dni. Biorąc jednak pod uwagę wzrastającą liczbę urządzeń i systemów, z których korzystamy zarówno w pracy jak i życiu prywatnym, byłoby to bardzo wymagające, a co więcej… wywoływało kolejne zagrożenia.

– Użytkownicy, którzy są zmuszeni do częstej zmiany haseł, wybierają łatwiejsze do zapamiętania hasła, często tworzone według określonego schematu. Biorąc pod uwagę, iż niestety kolejne hasła ustawiamy bardzo podobne do poprzednich i przewidywalne, np. na końcu dodając lub zmieniając cyfrę, taka zmiana hasła nie podnosi bezpieczeństwa, a wręcz przeciwnieAktualnie nie zaleca się regularnej zmiany haseł, ponieważ choćby unikalne i silne hasła mogą wyciec, zostać wyłudzone lub wykradzione przez cyberprzestępców.

Warto korzystać z menadżerów haseł, czyli aplikacji, które pozwalają tworzyć bezpieczne hasła

Niezwykle ważne jest natomiast stosowanie wszędzie gdzie to możliwe uwierzytelniania wieloskładnikowego, czyli drugiego elementu poza hasłem np. kodu z SMS, który będzie istotną barierą dla przestępców – tłumaczy Kamil Sadkowski.

– Warto korzystać z menadżerów haseł, czyli aplikacji, które pozwalają tworzyć i zapamiętywać bezpieczne, długie i niepowtarzalne hasła.