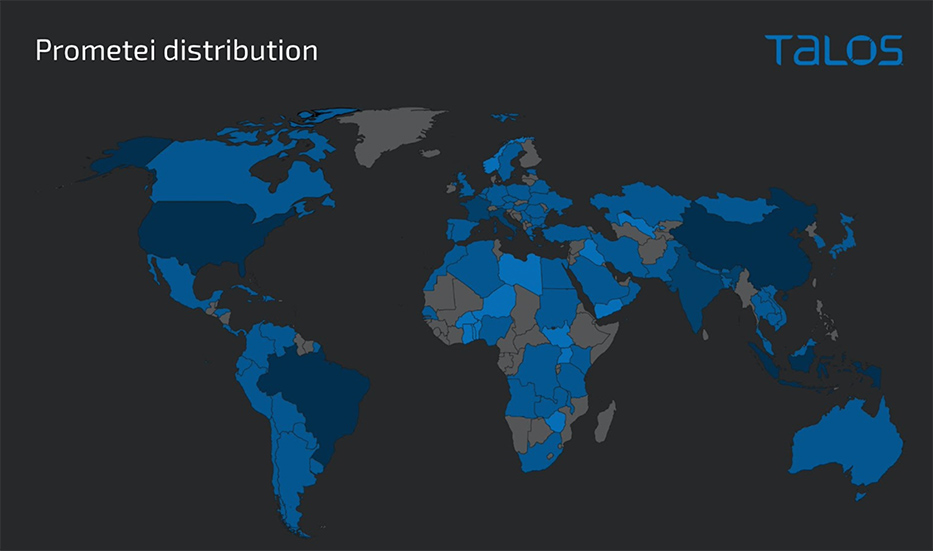

Od listopada 2022 roku zaktualizowana wersja botnetu o nazwie Prometei zainfekowała już ponad 10000 systemów na całym świecie.

Pod względem geograficznym infekcje są zarówno masowe, jak i oportunistyczne, a większość ofiar odnotowano w Brazylii, Indonezji i Turcji.

Prometei po raz pierwszy zaobserwowany w 2016 roku, to modułowy botnet posiadający bogaty repertuar komponentów i kilka metod rozprzestrzeniania, z których niektóre wykorzystują znane podatności, jak np. ProxyLogon w Microsoft Exchange Server.

Godny uwagi jest fakt, iż botnet unika uderzenia w Rosję, co sugeruje, iż aktorzy stojący za tą operacją prawdopodobnie mają swoje siedziby w tym kraju.

Źródło: blog.talosintelligence.com

Źródło: blog.talosintelligence.comMotywacje międzyplatformowego botnetu są finansowe. Głównie wykorzystuje on pulę zainfekowanych hostów do wydobywania kryptowalut oraz do kradzieży danych uwierzytelniających.

Najnowszy wariant Prometei (nazywany v3) ulepsza swoje istniejące funkcje, aby rzucić wyzwanie analizie kryminalistycznej i jeszcze bardziej zabunkrować dostęp do maszyn ofiar.

Jak działa ulepszona wersja botnetu Prometei?

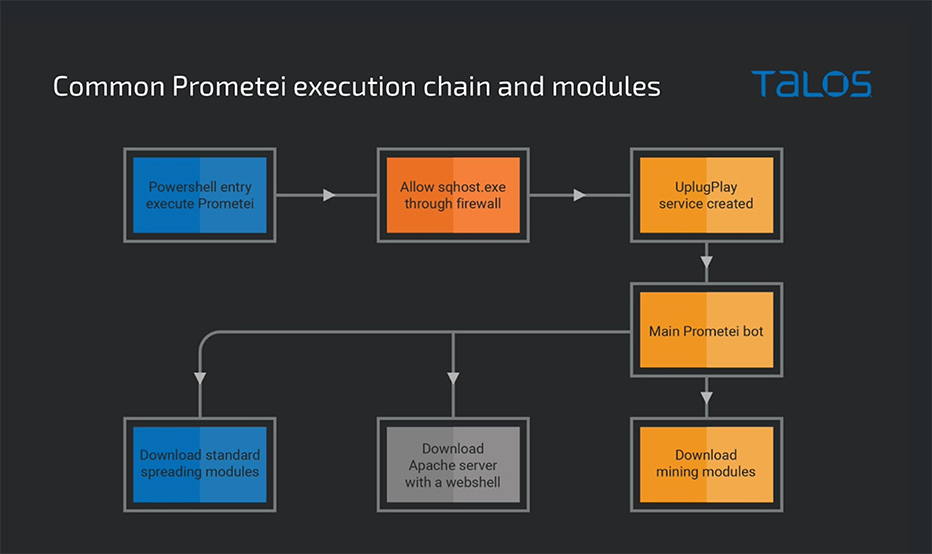

Po pobraniu modułu podstawowego dodatkowe polecenia ustanawiają trwałość na zaatakowanej maszynie i zapewniają, iż bot może komunikować się z serwerem C2. Na końcówce dodawana jest reguła firewall o nazwie „Secure Socket Tunneling Protocol (HTTP)” dzięki polecenia „netsh”, aby dołączyć „C:\Windows\sqhost.exe” do listy dozwolonych programów. Trwałość uzyskuje się poprzez utworzenie usługi systemowej o nazwie „UPlugPlay”, która uruchamia program sqhost.exe z argumentem „Dcomsvc”. Oryginalnie pobrany plik jest następnie zmieniany z „zsvc.exe” na „sqhost.exe”.

Po podłączeniu głównego modułu Prometei do systemu ofiary większość jego możliwości pochodzi z kilku dodatkowych komponentów, które są pobierane na maszynę dzięki dodatkowych poleceń PowerShell. Aktywność ta została zaobserwowana natychmiast po ustanowieniu sqhost.exe w systemie. Wiele pozostałych komponentów Prometei jest dostarczanych i aktualizowanych zbiorczo dzięki plików archiwum 7-Zip. Bot najpierw sprawdza, czy oczekiwany plik wykonywalny 7-Zip „7z.exe” i współdzielona biblioteka „7z.dll” już istnieją w systemie. jeżeli nie, plik oraz biblioteka są zdalnie pobierane z serwera C2.

Źródło: blog.talosintelligence.com

Źródło: blog.talosintelligence.comUżywając podobnego polecenia opartego na PowerShell, bot pobiera archiwum 7z o nazwie „std.7z”, zawierające liczne współdzielone pliki bibliotek dla niektórych popularnych pakietów programistycznych używanych przez komponenty Prometei, takich jak kompilator GCC (libgcc), asynchroniczny procesor zdarzeń (libevent), interfejs .NET Security i konektor .NET do PostgreSQL (npgsql). Zawiera również następujące podstawowe moduły wspierające:

- „rdpCIip.exe”,

- „miwalk.exe”,

- „windrlver.exe”,

- „nethelper2.exe” i „nethelper4.exe”,

- „smcard.exe”,

- „msdtc.exe”.

Zaobserwowano główne moduły wspierające z powyższej listy, które konsekwentnie były częścią wcześniej obserwowanych instancji botnetu Prometei, oraz rzadziej spotykany moduł o nazwie „bklocal.exe”. Plik „rdpCIip.exe” działa jako program rozprowadzający poprzez blok komunikatów serwera (SMB) i jest używany razem z komponentem partnerskim „miwalk.exe”, będącym wersją Mimikatz stosowaną do kradzieży danych uwierzytelniających. Moduł rozprzestrzeniania oparty na protokole zdalnego pulpitu (RDP), „bklocal2.exe” i „bklocal4.exe”, wykorzystuje lukę BlueKeep (CVE-2019-0708), która dotyczy starszych wersji systemu Windows.

Bot stara się rozprzestrzeniać również przez SSH za pośrednictwem klienta SSH „windrLver.exe”. Pliki wykonywalne o nazwach „nethelper” to zespoły oparte na .NET do ruchu poprzecznego, próbujące zlokalizować dowolne serwery SQL znajdujące się w środowisku sieciowym i połączyć się z nimi. Po pomyślnym nawiązaniu połączenia pliki wykonywalne próbują zainstalować program sqhost.exe na serwerze. Ostatnie dwa moduły, „smcard.ext” i „msdtc.exe”, zajmują się komunikacją bota przez sieć Tor, z adresem Tor C2 reprezentowanym przez zakodowany na stałe adres URL w sqhost.exe i TLD „onion”: „hxxps: //gb7ni5rgeexdcncj[.]onion/cgi-bin/prometei.cgi”.

Podsumowanie

Prometei v3 jest godny uwagi również ze względu na wykorzystanie algorytmu generowania domen (DGA) do budowy infrastruktury C&C. Ponadto zawiera mechanizm samoaktualizacji i rozszerzony zestaw poleceń do zbierania poufnych danych oraz przejmowania kontroli nad hostem.

Co nie mniej ważne, złośliwe oprogramowanie wdraża serwer WWW Apache, dołączony do powłoki sieciowej opartej na PHP, która jest w stanie wykonywać polecenia zakodowane w Base64 i przesyłać pliki. To niedawne dodanie nowych możliwości jest zgodne z przewidywaniami badaczy zagrożeń z Cisco Talos (https://blog.talosintelligence.com/prometei-botnet-improves/), którzy twierdzili, iż operatorzy Prometei stale aktualizują botnet i dodają nowe funkcje.