W piątek rano, krótko po północy w Nowym Jorku, na całym świecie zaczęły się dziać katastrofy. W Australii kupujących witały komunikaty Blue Screen of Death (BSOD) w kasach samoobsługowych. W Wielkiej Brytanii Sky News musiało zawiesić nadawanie, ponieważ serwery i komputery zaczęły się zawieszać. W Hongkongu i Indiach stanowiska odprawy na lotniskach zaczęły zawodzić. Gdy nadszedł poranek w Nowym Jorku, miliony komputerów z systemem Windows uległy awarii, a globalna katastrofa technologiczna była w toku.

Wczesnym rankiem awarii panowało zamieszanie co do tego, co się dzieje. Jak to możliwe, iż tak wiele komputerów z systemem Windows nagle wyświetlało niebieski ekran awarii? „Właśnie teraz dzieje się coś bardzo dziwnego” – napisał w artykule australijski ekspert ds. cyberbezpieczeństwa Troy Hunt napisz na X. Na Reddicie administratorzy IT podnieśli alarm w wątku zatytułowanego „Błąd BSOD w najnowszej aktualizacji CrowdStrike”, na który od tego czasu zebrano ponad 20 000 odpowiedzi.

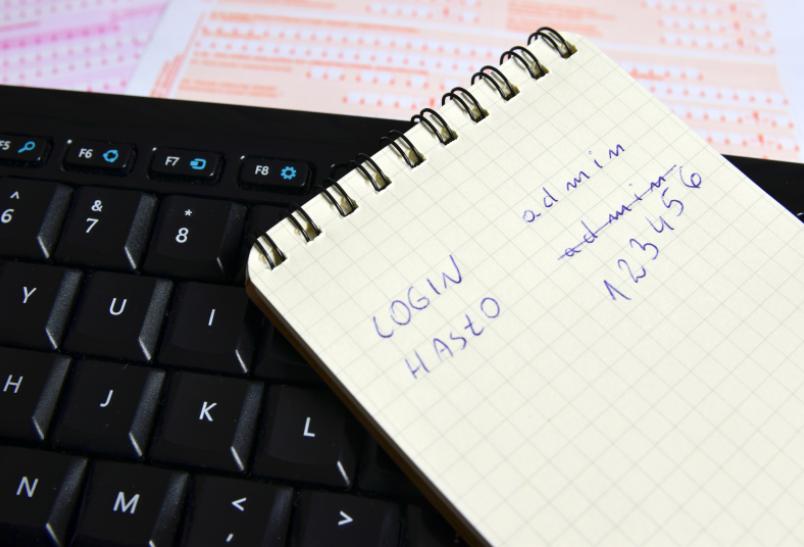

Problemy doprowadziły do tego, iż duże linie lotnicze w USA uziemiły swoje floty i pracowników w Europie w bankach, szpitalach i innych dużych instytucjach, którzy nie mogli zalogować się do swoich systemów. I gwałtownie stało się jasne, iż wszystko to było spowodowane jednym małym plikiem.

O 12:09 rano czasu wschodniego 19 lipca firma zajmująca się cyberbezpieczeństwem CrowdStrike wydała wadliwą aktualizację systemu zabezpieczającego Falcon, które sprzedaje, aby pomóc firmom zapobiegać złośliwemu oprogramowaniu, oprogramowaniu wymuszającemu okup i innym cyberzagrożeniom, które mogą uszkodzić ich komputery. Jest szeroko stosowany przez firmy w ważnych systemach Windows, dlatego wpływ złej aktualizacji był tak natychmiastowy i tak szeroko odczuwalny.

Aktualizacja CrowdStrike miała być taka sama jak każda inna cicha aktualizacja, automatycznie zapewniająca swoim klientom najnowsze zabezpieczenia w małym pliku (tylko 40 KB) rozprowadzane w sieci. CrowdStrike wydaje je regularnie bez incydentów i są one dość powszechne w przypadku systemu zabezpieczającego. Ale ten był inny. Ujawnił ogromną wadę w produkcie cyberbezpieczeństwa firmy, katastrofę, która była zawsze o jedną złą aktualizację dalej — i której można było łatwo uniknąć.

Jak to się stało?

Oprogramowanie ochronne Falcon firmy CrowdStrike działa w systemie Windows na poziomie jądra, podstawowej części systemu operacyjnego, która ma nieograniczony dostęp do pamięci systemowej i sprzętu. Większość innych aplikacji działa na poziomie trybu użytkownika i nie potrzebuje ani nie otrzymuje specjalnego dostępu do jądra. Oprogramowanie Falcon firmy CrowdStrike korzysta ze specjalnego sterownika, który umożliwia mu działanie na niższym poziomie niż większość aplikacji, dzięki czemu może wykrywać zagrożenia w całym systemie Windows.

Uruchamianie w jądrze sprawia, iż oprogramowanie CrowdStrike jest o wiele bardziej zdolne do obrony — ale także o wiele bardziej zdolne do powodowania problemów. „To może być bardzo problematyczne, ponieważ gdy pojawi się aktualizacja, która nie jest sformatowana w prawidłowy sposób lub zawiera jakieś wady, sterownik może ją wchłonąć i ślepo zaufać tym danym” — mówi Patrick Wardle, dyrektor generalny DoubleYou i założyciel Objective-See Foundation Skraj.

Dostęp do jądra umożliwia sterownikowi stworzenie problemu uszkodzenia pamięci, co miało miejsce w piątek rano. „Do awarii doszło w instrukcji, która próbowała uzyskać dostęp do pamięci, która nie była prawidłowa” — mówi Wardle. „Jeśli działasz w jądrze i próbujesz uzyskać dostęp do nieprawidłowej pamięci, spowoduje to błąd, a to z kolei spowoduje awarię systemu”.

CrowdStrike gwałtownie wykrył problemy, ale szkody już zostały wyrządzone. Firma wydała poprawkę 78 minut po wydaniu oryginalnej aktualizacji. Administratorzy IT próbowali wielokrotnie restartować komputery i udało im się przywrócić niektóre z nich do działania, jeżeli sieć przechwyciła aktualizację, zanim sterownik CrowdStrike’a zabił serwer lub komputer, ale dla wielu pracowników wsparcia poprawka wymagała ręczne odwiedzanie dotkniętych maszyn i usunięcie błędnej aktualizacji treści CrowdStrike.

Podczas gdy realizowane są dochodzenia w sprawie incydentu CrowdStrike, wiodąca teoria głosi, iż prawdopodobnie był błąd w sterowniku, który pozostawał uśpiony przez jakiś czas. Mógł nie weryfikować prawidłowo danych odczytywanych z plików aktualizacji treści, ale nigdy nie stanowiło to problemu aż do piątkowej problematycznej aktualizacji treści.

„Sterownik prawdopodobnie powinien zostać zaktualizowany, aby wykonywać dodatkowe sprawdzanie błędów, aby mieć pewność, iż choćby jeżeli problematyczna konfiguracja zostanie w przyszłości wypchnięta, sterownik będzie miał zabezpieczenia do sprawdzenia i wykrycia… przed ślepym działaniem i awarią” — mówi Wardle. „Byłbym zaskoczony, gdybyśmy nie zobaczyli nowej wersji sterownika, która w końcu będzie miała dodatkowe sprawdzanie poprawności i sprawdzanie błędów”.

CrowdStrike powinien był zauważyć ten problem wcześniej. To dość standardowa praktyka, aby stopniowo wprowadzać aktualizacje, pozwalając deweloperom testować wszelkie poważne problemy, zanim aktualizacja dotknie całej bazy użytkowników. Gdyby CrowdStrike odpowiednio przetestował swoje aktualizacje treści z małą grupą użytkowników, piątek byłby sygnałem ostrzegawczym, aby naprawić podstawowy problem ze sterownikiem, a nie katastrofą technologiczną, która rozprzestrzeniła się na cały świat.

Microsoft nie spowodował piątkowej katastrofy, ale sposób działania Windowsa spowodował, iż cały system operacyjny się zawalił. Powszechne komunikaty Blue Screen of Death są tak synonimem błędów Windowsa od lat 90., iż wiele nagłówków początkowo brzmiało „awaria Microsoftu”, zanim stało się jasne, iż to wina CrowdStrike. Teraz pojawiają się nieuniknione pytania o to, jak zapobiec kolejnej sytuacji z CrowdStrike w przyszłości — a odpowiedź może pochodzić tylko od Microsoftu.

Co można zrobić, aby temu zapobiec?

Mimo iż Microsoft nie jest bezpośrednio zaangażowany w ten proces, przez cały czas ma on kontrolę nad działaniem systemu Windows i istnieje wiele możliwości ulepszenia sposobu, w jaki system Windows radzi sobie z tego typu problemami.

Najprościej rzecz ujmując, Windows mógłby wyłączyć wadliwe sterowniki. jeżeli Windows ustali, iż sterownik powoduje awarię systemu podczas rozruchu i wymusza przejście do trybu odzyskiwania, Microsoft mógłby zbudować inteligentniejszą logikę, która umożliwi systemowi uruchomienie się bez wadliwego sterownika po wielu awariach rozruchu.

Ale większą zmianą byłoby zablokowanie dostępu do jądra systemu Windows, aby zapobiec awariom całego komputera przez sterowniki innych firm. Ironicznie, Microsoft próbował zrobić dokładnie to samo z systemem Windows Vista, ale spotkał się z oporem dostawców rozwiązań cyberbezpieczeństwa i regulatorów UE.

Microsoft próbował wdrożyć funkcję znaną wówczas jako PatchGuard w systemie Windows Vista w 2006 r., ograniczając dostęp osób trzecich do jądra. McAfee i Symantec, dwie największe wówczas firmy antywirusowe, sprzeciwiły się zmianom Microsoftu, a Symantec nawet narzekał do Komisji Europejskiej. Microsoft ostatecznie wycofał sięumożliwiając dostawcom rozwiązań zabezpieczających dostęp do jądra w celu monitorowania bezpieczeństwa.

Apple ostatecznie podjęło ten sam krok, blokując swój system operacyjny macOS w 2020 r., aby programiści nie mogli już uzyskać dostępu do jądra. „To była zdecydowanie słuszna decyzja Apple, aby wycofać rozszerzenia jądra innych firm” — mówi Wardle. „Jednak droga do faktycznego osiągnięcia tego celu była pełna problemów”. Apple miał kilka błędów jądra, w których narzędzia bezpieczeństwa działające w trybie użytkownika mogły przez cały czas wywołać awarię (panika jądra), a Wardle mówi, iż Apple „wprowadziło również pewne luki w zabezpieczeniach umożliwiające wykonywanie uprawnień, a ponadto istnieje kilka innych błędów, które mogą umożliwić wyładowanie narzędzi zabezpieczających na komputerach Mac przez złośliwe oprogramowanie”.

Presja regulacyjna może w dalszym ciągu powstrzymywać firmę Microsoft przed podjęciem działań w tej sprawie. Dziennik Wall Street zgłoszono w weekend „rzecznik Microsoftu powiedział, iż nie może on prawnie odgrodzić swojego systemu operacyjnego w taki sam sposób, jak robi to Apple, ze względu na porozumienie osiągnięte z Komisją Europejską po skardze”. Dziennik parafrazując słowa anonimowego rzecznika, wspomniano również o umowie z 2009 r., która miała zapewnić dostawcom rozwiązań zabezpieczających taki sam poziom dostępu do systemu Windows, jaki ma firma Microsoft.

Microsoft osiągnął umowa o interoperacyjności z Komisją Europejską w 2009 r., co było „publicznym zobowiązaniem” mającym na celu umożliwienie deweloperom dostępu do dokumentacji technicznej dotyczącej tworzenia aplikacji na systemie Windows. Umowa została zawarta jako część umowy, która obejmowała wdrożenie ekranu wyboru przeglądarki w systemie Windows i oferowanie specjalnych wersji systemu Windows bez przeglądarki Internet Explorer dołączonej do systemu operacyjnego.

Umowa zmuszająca Microsoft do oferowania wyboru przeglądarek zakończyła się pięć lat później, w 2014 r., a Microsoft zaprzestał również produkcji specjalnych wersji systemu Windows dla Europy. Microsoft dołącza teraz swoją przeglądarkę Edge do systemu Windows 11, bez sprzeciwu ze strony europejskich regulatorów.

Nie jest jasne, jak długo obowiązywała ta umowa o interoperacyjności, ale Komisja Europejska najwyraźniej nie uważa, iż powstrzymuje ona Microsoft przed gruntowną przebudową zabezpieczeń systemu Windows. „Microsoft ma swobodę decydowania o swoim modelu biznesowym i dostosowywania infrastruktury zabezpieczeń do reagowania na zagrożenia, pod warunkiem iż odbywa się to zgodnie z prawem konkurencji UE” — mówi rzeczniczka Komisji Europejskiej Lea Zuber w oświadczeniu dla Skraj„Microsoft nigdy nie zgłaszał Komisji żadnych obaw dotyczących bezpieczeństwa, ani przed ostatnim incydentem, ani po nim”.

Reakcja na blokadę systemu Windows

Microsoft mógłby spróbować pójść tą samą drogą co Apple, ale opór ze strony dostawców zabezpieczeń, takich jak CrowdStrike, będzie silny. W przeciwieństwie do Apple, Microsoft konkuruje również z CrowdStrike i innymi dostawcami zabezpieczeń, którzy zrobili interes z ochrony systemu Windows. Microsoft ma własne Obrońca punktu końcowego usługa płatna, zapewniająca ochronę podobną do tej, jaką oferują komputery z systemem Windows.

Dyrektor generalny CrowdStrike George Kurtz również regularnie krytykuje firmę Microsoft i jej osiągnięcia w zakresie bezpieczeństwa, chwaląc się odzyskiwanie klientów z własnego systemu zabezpieczającego Microsoftu. Microsoft miał seria wpadek bezpieczeństwa W ostatnich latach stały się one coraz bardziej popularne, co pozwala konkurencji skutecznie wykorzystywać je do sprzedaży alternatywnych produktów.

Za każdym razem, gdy Microsoft próbuje zablokować system Windows w imię bezpieczeństwa, spotyka się również z reakcją. Specjalny tryb w systemie Windows 10, który ograniczał komputery do aplikacji ze sklepu Windows Store, aby uniknąć złośliwego oprogramowania, został mylące i niepopularne. Microsoft zostawił także miliony komputerów w tyle, wprowadzając na rynek system Windows 11 i jego Wymagania sprzętowe mające na celu poprawę bezpieczeństwa komputerów z systemem Windows.

Dyrektor generalny Cloudflare Matthew Prince jest już ostrzegam o skutkach dalszego blokowania systemu Windows przez Microsoft, ujętych w sposób, iż Microsoft będzie faworyzował własne produkty zabezpieczające, jeżeli taki scenariusz miałby się wydarzyć. Cały ten opór oznacza, iż Microsoft ma trudną drogę do przebycia, jeżeli chce uniknąć ponownego stania się centrum incydentu podobnego do CrowdStrike.

Microsoft utknął w środku, pod presją z obu stron. Ale w czasie, gdy Microsoft jest remont bezpieczeństwamusi istnieć pewne pole do popisu dla dostawców rozwiązań zabezpieczających i Microsoftu, aby uzgodnić lepszy system, który pozwoli uniknąć kolejnych awarii z niebieskim ekranem.