Fala oszustw związanych z fałszywymi stronami do rezerwacji wakacji nabiera tempa, a cyberprzestępcy coraz skuteczniej wykorzystują niepozorne popupy z plikami cookie do przejmowania kontroli nad urządzeniami użytkowników. Najnowszy raport HP Wolf Security ujawnia, jak łatwo można paść ofiarą sprytnie zaprojektowanych pułapek online, które wykorzystują rutynowe zachowania internautów.

Nowa fala cyberataków – zagrożenie pod przykrywką wakacyjnych okazji

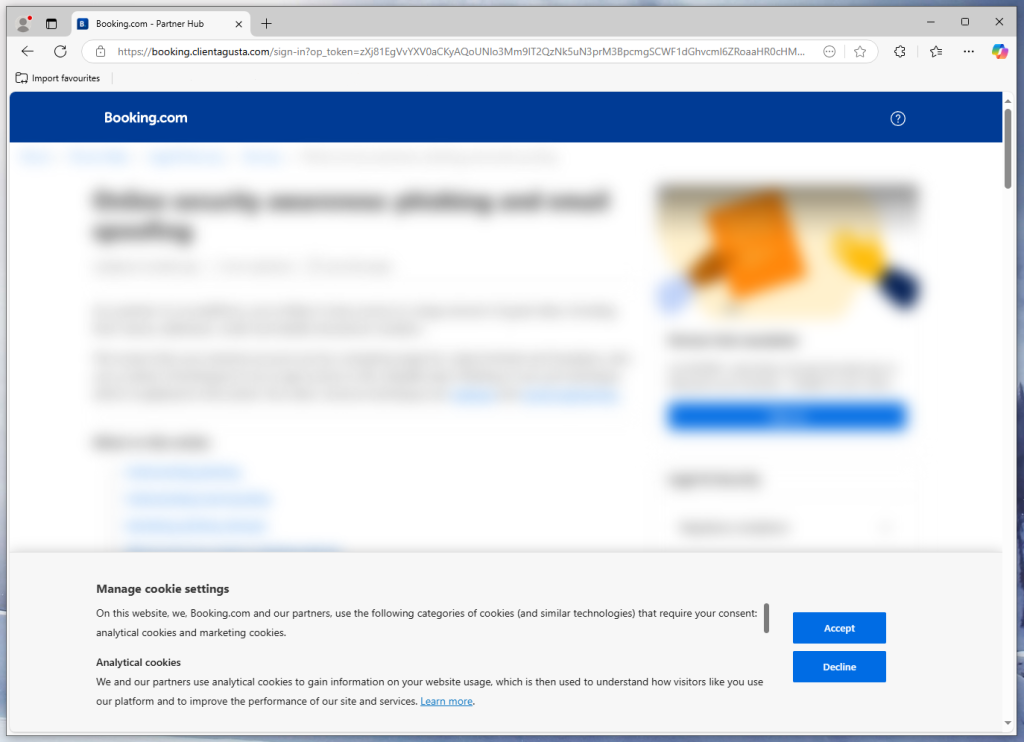

Wraz z początkiem sezonu urlopowego cyberprzestępcy zwiększają aktywność, polując na użytkowników poszukujących atrakcyjnych ofert podróży. Zgodnie z raportem HP Threat Insights, kluczowym wektorem ataku stały się fałszywe strony internetowe stylizowane na znane platformy rezerwacyjne, takie jak booking.com. Oferują one z pozoru standardowe monity o akceptację plików cookie – element na tyle powszechny w sieci, iż większość osób klika „Akceptuj” bez zastanowienia.

Ten pozornie nieszkodliwy gest uruchamia jednak pobieranie złośliwego pliku JavaScript, który instaluje na komputerze ofiary XWorm – groźnego trojana zdalnego dostępu (RAT). Pozwala on atakującym przejąć pełną kontrolę nad urządzeniem: od dostępu do plików, przez obsługę kamer i mikrofonów, aż po wyłączanie narzędzi bezpieczeństwa i uruchamianie kolejnego złośliwego oprogramowania.

Według analityków HP, kampania rozpoczęła się w pierwszym kwartale 2025 roku, dokładnie wtedy, gdy użytkownicy najintensywniej planują letnie wyjazdy. Wciąż pojawiają się nowe domeny podszywające się pod strony rezerwacyjne, co utrudnia skuteczne przeciwdziałanie zagrożeniu.

Fałszywe pliki, prezentacje i instalatory MSI

Eksperci HP Wolf Security zwracają uwagę, iż cyberprzestępcy nie ograniczają się jedynie do popupów cookie. Wśród innych metod ataku pojawiają się:

- Fałszywe pliki w folderach systemowych: Atakujący ukrywają złośliwe oprogramowanie w plikach imitujących PDF-y, umieszczonych w znanych użytkownikom folderach, takich jak „Dokumenty” czy „Pobrane”.

- Pułapki w prezentacjach PowerPoint: Zainfekowane pliki otwierają się w trybie pełnoekranowym, udając zwykły folder. Kliknięcie prowadzi do pobrania kolejnego złośliwego systemu z repozytoriów takich jak GitHub.

- Instalatory MSI: Na fali kampanii ChromeLoader, instalatory MSI stają się coraz popularniejszym sposobem na dystrybucję szkodliwego kodu. Często posiadają ważne certyfikaty, co utrudnia ich wykrycie przez tradycyjne zabezpieczenia.

Jak podkreśla dr Ian Pratt z HP Inc., „Użytkownicy stają się coraz bardziej znieczuleni na wyskakujące okienka i prośby o pozwolenie, co jest znacznym ułatwieniem dla atakujących. Często nie są to wyrafinowane techniki, ale momenty nieuwagi i rutyny, które gubią użytkowników.”

Jak chronić się przed najnowszymi zagrożeniami?

HP wskazuje, iż skuteczną ochronę zapewnia podejście oparte na izolacji – każda podejrzana operacja wykonywana jest w odizolowanym środowisku wirtualnym, co minimalizuje ryzyko skutecznego ataku choćby przy błędach po stronie użytkownika. Rozwiązania takie jak HP Wolf Security umożliwiają monitorowanie i neutralizację nieznanych zagrożeń w czasie rzeczywistym. Według danych HP, ponad 50 miliardów otwartych załączników i pobranych plików przez użytkowników tej platformy nie skutkowało żadnym zgłoszonym naruszeniem bezpieczeństwa.

W świetle coraz bardziej wyrafinowanych metod oszustw online najważniejsze staje się edukowanie użytkowników o zagrożeniach oraz wdrażanie zaawansowanych narzędzi ochrony punktów końcowych.