Już dawno nie było na tym blogu wpisu ściśle poświęconego Google’owi. Oczywiście firma nieraz się pojawiała w negatywnym kontekście, ale bardziej jako ilustracja ogólniejszych zjawisk.

Ale teraz, jak rzadko kiedy, warto skierować całą artylerię konkretnie na nich. Ponieważ w ostatnich dniach zaproponowali wbudowanie w swoją przeglądarkę – Chrome’a – nowej, dość dystopijnej funkcji.

Jeśli to wejdzie w życie, to przeglądarka będzie mogła na nas donosić. Gwarantować stronom internetowym, iż nasze urządzenia nie były modyfikowane w sposób, który by się tym stronom nie podobał.

Pomysł dopiero się krystalizuje, ale już budzi sprzeciw.

W skrajnych przypadkach właściciele stron mogliby nie wpuszczać ludzi mających mniej popularne systemy operacyjne (jak mobilne Linuksy), nietypowe przeglądarki (jak Tor Browser)… A może choćby dodatki do przeglądarek, jak te od blokowania śledzących reklam.

Internet użytkowników może zacząć zanikać na rzecz internetu firm (w domyśle: większych korpo).

Dlaczego to takie ważne? Dlaczego nowej funkcji nie będzie się dało w prosty sposób obejść? I dlaczego działania jednego Google’a uderzają we wszystkich?

Na te pytania – w sposób jak najprzystępniejszy – odpowiem w tym wpisie. Zapraszam!

Dla niektórych psinka to dodatek do przeglądarki. Dla innych alternatywny system na telefona. Jedno jest pewne – do internetu od korporacji nie wejdzie.

Źródło: plakat filmu „Pod Kopułą” na podstawie książki Stephena Kinga; zera i jedynki z Pixabay. Przeróbki moje.

Spis treści

- Zarys problemu

- Web Environment Integrity – krok po kroku

- Cyfrowe enklawy

- Gwarancja podpisana cyfrowo

- Biurokratyczne uruchomienie

- Łączymy to w całość

- Dlaczego inni nie oleją Google’a?

- Zależność od Chromium

- Sprawa Apple’a

- Realne zagrożenie

- Niepokojąca łatwość blokowania

- Kwestia etyczna

- Wiarygodny scenariusz

- Jak z tym walczyć

- Źródło obrazków

Zarys problemu

Wszystko zaczęło się od opublikowania przez pracownika Google’a paru luźnych notatek dotyczących nowej funkcji. Zasugerował publicznie, iż są testowane w przeglądarce Chromium. Nazwa nowej funkcji – Web Environment Integrity API. w uproszczeniu WEI.

To wystarczyło, żeby wywołać burzę. Bo sama nazwa mogła zapalić czerwoną lampkę w głowach osób śledzących tematy prywatności.

Integrity w rozumieniu Google’a to sposób na weryfikację „zwyczajności” systemu (o tym później). Zaś słowo Web sugerowało, iż chcą to przenieść do realiów sieci.

Obawy znalazły swoje potwierdzenie w opisie nowej funkcji. Ogólnie: ma być czymś, co na życzenie stron internetowych sięga w głąb naszego urządzenia. I sprawdza, czy są na nim niepożądane modyfikacje.

Oczywiście niepożądane przez firmy, nie przez nas. Wszystko ponad naszymi głowami.

Rozgorzały dyskusje na wielu forach.

- Na Githubie (tam, gdzie wrzucono pomysł). Ta główna, nazwana po prostu Don’t (w znaczeniu: „Nie róbcie tego”), zgromadziła ponad 800 reakcji popierających sprzeciw autora.

- Największa dyskusja na forum HackerNews, o wprowadzaniu nowej funkcji do Chromium, zebrała ponad 800 komentarzy.

- Jeśli doliczy się do niej inne dyskusje na temat WEI, to zbliżymy się do 4000 komentarzy.

Wniosek: sprawa bardzo mocno kontrowersyjna.

Web Environment Integrity – krok po kroku

Człowiek kreatywny mógłby w tym momencie pomyśleć: „skoro Chrome na czyjeś życzenie zagląda w głąb naszego komputera/smartfona i stawia diagnozę… To czy nie dałoby się trochę w niej naściemniać? Że wszystko OK, strona może nas wpuścić?”.

Niestety to nie takie proste. Ze względu na trzy rzeczy:

- istnienie enklaw (niedostępnych fizycznych chipów);

- cyfrowe podpisy (sposób na zagwarantowanie, iż coś pochodzi z konkretnego źródła);

- weryfikację systemu na etapie uruchamiania.

Omówmy je sobie po kolei. Będzie po ludzku, ale pobieżnie. Niestety musicie mi w paru miejscach uwierzyć na słowo.

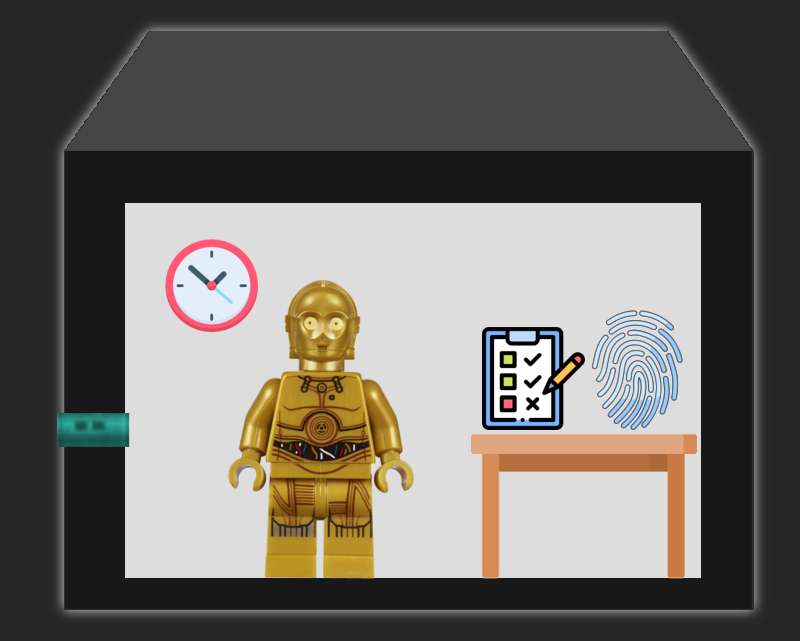

Cyfrowe enklawy

Żeby zrozumieć cały problem, musimy sobie uzmysłowić jedną bardzo istotną rzecz. Może ciut nieintuicyjną. Wiele urządzeń elektronicznych zawiera chip niedostępny dla użytkowników. Jak by się nie starali, nie uzyskają dostępu do jego zawartości.

I nie mam tutaj na myśli, iż to rzecz niedostępna dla szaraków, ale lepsi wymiatacze mogą złamać zabezpieczenia i podarować zwykłym ludziom cracka. Nie; te chipy z założenia mają być maksymalnie odizolowane od systemu. Jak nieprzeniknione, czarne skrzynki.

Pisząc o tych chipach, będę nazywał je enklawami, ponieważ to moim zdaniem trafna nazwa (sugeruje izolację, odosobnienie).

Te niedostępne rejony naszych urządzeń mają jednak wiele nazw. Trusted enclave to tylko jedna z wielu, preferowana przez Apple.

Ale często używa się ogólnej nazwy TPM (Trusted Platform Module). Firma ARM nazywa swój wariant TrustZone. U Samsunga to Knox. Komputery z Windowsem mają chip Pluton, w procesorach Intela siedzi Intel Management Engine… I tak dalej.

Wiele nazw, wiele wariantów. Ale powtarza się motyw odizolowanej części systemu. Osoby głodne wiedzy mogą poszukać więcej pod hasłem trusted computing.

Jasna strona enklaw?

Choć chipy poza kontrolą ludzi brzmią dystopijnie, można jakoś racjonalizować ich istnienie. choćby ludzie skądinąd doświadczeni w sprawach cyfrowej prywatności (jak twórca internetowy The Hated One oraz autor systemu GrapheneOS) wypowiadali się o nich pozytywnie.

Przykładem ich zastosowań są czytniki linii papilarnych w telefonach. Kiedy po raz pierwszy „uczymy” urządzenia naszego odcisku palca, to musi gdzieś go sobie zapisać. Żeby potem porównywać z tym wzorcem palec na czytniku.

Wyobraźmy sobie, iż zapisuje go do jakiegoś zwykłego folderu. A potem ktoś kradnie nam telefon i zdobywa ten plik. Niewesoła perspektywa, nieprawdaż?

W tym miejscu nieco upraszczam, bo telefon trzymałby raczej nie obrazek, ale zwięzłą postać, do której go „ścisnął”. Tak czy siak to dość wrażliwa rzecz.

Dlatego odcisk zostaje zapisany w enklawie. Nikt się do niego nie dostanie. System może tam co najwyżej wysyłać inne odciski z pytaniem: „czy ten zapisany wygląda tak samo?”.

Inny przykład to zabezpieczenie przed łamaniem kodów PIN.

Ktoś mógłby podpiąć pod telefon urządzenie próbujące z wielką szybkością wszystkich możliwych kombinacji. 1111, 1112… W końcu by trafił.

Ale jeżeli w enklawie umieści się jej własny, niezależny zegar, to będzie ona w stanie ściśle kontrolować tempo wprowadzania haseł. Po kilku nieudanych próbach – blokada na jakiś czas. Koniec z łamaniem haseł na siłę.

Gwarancja podpisana cyfrowo

Kolejnym elementem układanki jest cyfrowy podpis.

Choć nazywa się to „podpisem”, nie musimy od razu sobie wyobrażać pióra lub długopisu w czyjejś dłoni. W świecie komputerów chodzi ogólnie o oznaczenie niemożliwe do podrobienia. Oparte o kryptografię, czyli szyfry.

Analogia? Już w średniowieczu królowie mieli sposób na gwarantowanie autentyczności listów. Zamykano je lakiem. A król odciskał na tym laku swoją charakterystyczną pieczęć. Odbiorca znający wygląd pieczęci – i widzący, iż jest nienaruszona – miał pewność, iż dostał list od króla, i iż nikt do niego nie zaglądał.

Prowizorka? Łatwo podrobić? To wprowadźmy w te realia współczesną technologię.

Z jednej strony – właściciel pieczątki jest w stanie ją przybijać w sposób doskonale powtarzalny, co do nanometrów. Z drugiej – strona weryfikująca ma najmocniejsze mikroskopy i może z taką samą dokładnością weryfikować pieczęcie.

W takich warunkach mielibyśmy pewność, iż korespondencja faktycznie pochodzi od króla. jeżeli do tego założymy, iż tylko on ma dostęp do pieczęci, i iż trzyma ją w bezpiecznym miejscu (chronionym zamku)… To wszelkie próby podrobienia listów spalą na panewce.

Wróćmy do rzeczywistości cyfrowej. Taki odpowiednik pieczęci tkwi wewnątrz enklawy. Sterujący nią program może dzięki temu podpisywać cyfrowo różne rzeczy. Ich odbiorcy będą mieli gwarancję, iż dostali coś od enklawy, a nie podróbkę.

Przytulne wnętrze enklawy, koloryzowane.

Mamy tutaj: niezależny zegar, narzędzie do podpisów cyfrowych, listę kontrolną dla systemu, nasz odcisk palca, minimalną łączność ze światem. I program, który to wszystko obsługuje.

Źródła obrazków pod koniec wpisu.

Biurokratyczne uruchomienie

Wiemy już, iż enklawa jest niezależna od reszty systemu. I iż może składać swoje cyfrowe podpisy, niemożliwe do podrobienia. A teraz spójrzmy, do czego mogłaby je wykorzystać.

Wyobraźmy sobie, iż naciskamy przycisk włączający nasz komputer. Odpływamy myślami, podczas gdy coś się wyświetla w rogu ekranu, zaczynają pojawiać się ikony producentów… A potem ekran logowania do naszego systemu.

A za kulisami? Cały łańcuszek zdarzeń. Pierwszy sygnał elektryczny budzi naszą płytę główną i wbudowany w nią bardzo mały program. Ten budzi kolejny, nieco większy. I tak dalej, aż ruszy cały nasz system.

A teraz wyobraźmy sobie, iż poszczególne etapy uruchamiania są skrupulatnie, wręcz biurokratycznie kontrolowane.

Migawki ze stanu systemu trafiają do enklawy. Ta wie, jak powinien wyglądać niezmieniany system. Wypatruje anomalii. jeżeli jest OK, to daje zielone światło dla kolejnego etapu. Swoje decyzje podpisuje cyfrowo, więc żaden wirus nie da rady skłamać „Ja, enklawa, mówię iż jest OK”.

W ten sposób można zagwarantować, iż uruchomiony system nie był modyfikowany, a po jego „rogach” nie chowają się żadne nieznane programy. Enklawa zostawia sobie odpowiednik raportu z całej weryfikacji.

Po angielsku znamy ten proces jako trusted boot (gdzie boot (rozruch) oznacza po prostu włączanie komputera).

Łączymy to w całość

Mamy już wszystkie cegiełki, więc zbudujmy z nich nasze dzieło. Web Environment Integrity.

Na samym, samiuśkim początku producent urządzeń umieszcza w nich enklawy. Każdą wyposaża w narzędzie do cyfrowych podpisów. Jednocześnie udostępnia publicznie informację, jak taki podpis powinien wyglądać.

Nie jest to tajemnicą. W świecie cyfrowym wiedza na temat wyglądu podpisu nijak nie ułatwi jego podrobienia.

Następnie kupujemy takie urządzenie z enklawą i je uruchamiamy. A iż mamy włączony tryb secure boot, to każdy etap jest dokładnie weryfikowany. Werdykt z weryfikacji zostaje szczelnie zamknięty w enklawie.

Potem zaczynamy korzystać z przeglądarki Chrome. I tu zaczynają się nadużycia.

- Istnieje strona internetowa, która chce zweryfikować, czy używamy prawilnego (w korpojęzyku: appropriate) systemu operacyjnego.

- Wysyła do Chrome’a prostą prośbę. „Sprawdź integralność systemu użytkownika X”.

- Chrome przekazuje prośbę enklawie.

- Program „zamieszkujący” enklawę robi kopię werdyktu z uruchomienia systemu. Oznacza go swoim cyfrowym podpisem.

- Werdykt trafia do Chrome’a, a ten wysyła go stronce.

- Stronka wie, jak powinien wyglądać cyfrowy podpis enklawy. Weryfikuje jego autentyczność. Następnie na podstawie werdyktu wpuszcza nas albo odrzuca.

Możemy kombinować, ale nic nie zdziałamy. jeżeli celowo „zgubimy” werdykt enklawy, to strona pewnie nas nie wpuści. Nie damy rady go podrobić, bo jest cyfrowo podpisany. Jesteśmy w pułapce.

Ogólną koncepcję – ktoś z zewnątrz pyta naszej enklawy o stan systemu – określa się mianem zdalnej atestacji (ang. remote attestation).

Wobec enklaw mam nieco sympatii. Wobec secure boota nieco mniej. A zdalna atestacja? Budzi we mnie prawie wyłącznie obawy.

Też ma ponoć zastosowania bliższe użytkownikom… Ale przez cały czas jest jak wywiad środowiskowy. Potajemne pytanie sąsiadów, czy jesteśmy grzecznymi obywatelami.

Dlaczego inni nie oleją Google’a?

Wiemy już, na czym polega Web Environment Integrity. Wiemy, iż go nie przechytrzymy. Ani sami, ani korzystając z programów od mądrych informatycznych głów.

To może w takim razie zostawić Chrome’a z jego fanaberiami? I trzymać się przeglądarek będących po naszej stronie?

Autorzy przeglądarki Vivaldi ocenili WEI negatywnie. W artykule z 25 lipca piszą, iż to zagrożenie dla otwartej sieci.

Również reprezentant Mozilli od Firefoksa wyraził oficjalny sprzeciw, wymieniając przy okazji przydatne narzędzia, które mogłyby upaść przez WEI.

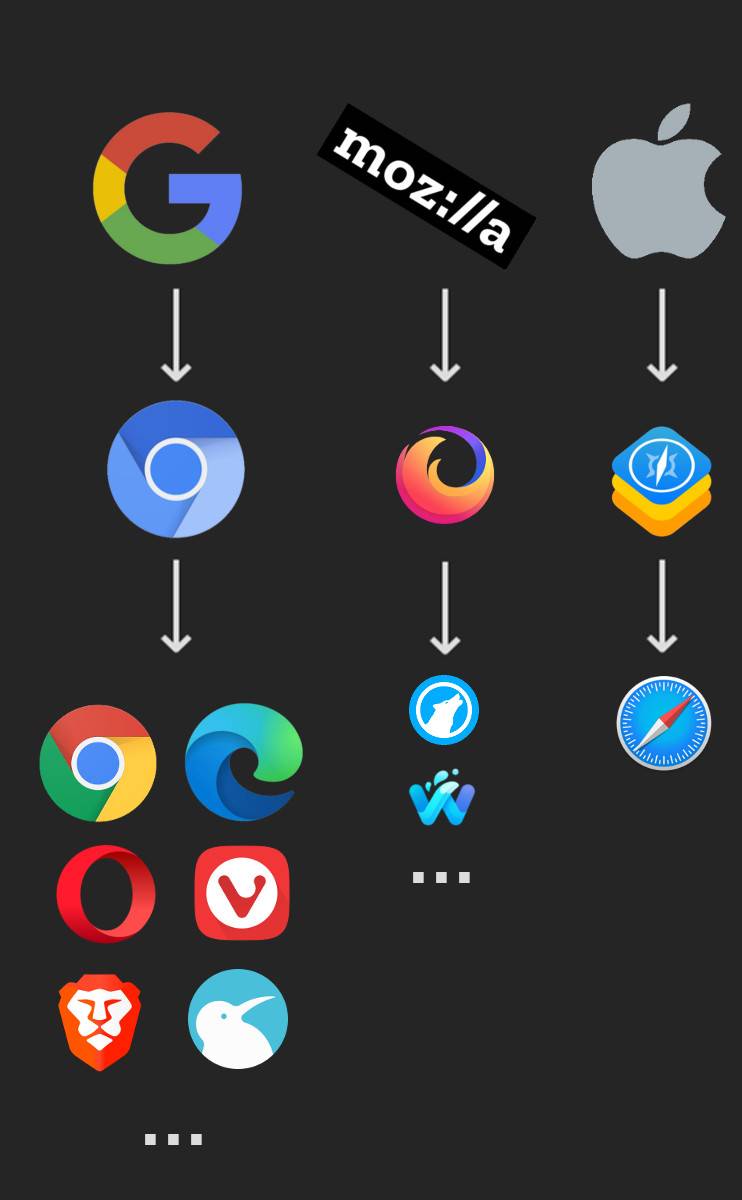

Zależność od Chromium

Problem w tym, iż inne przeglądarki często są zależne od kodu Chromium, tworzonego przez Google’a. A choćby jeżeli mają własny, niezależny silnik (jak Firefox), to wciąż są pod presją.

Tę sprawę opisałem nieco obszerniej przy okazji innej kontrowersyjnej funkcji, jaką chciał wprowadzić Google, znacząco osłabiając dodatki do przeglądarek. Pozwolę sobie skopiować stamtąd schemat zależności między przeglądarkami.

U góry mamy firmy – Mozillę, Apple i Google. Linijkę niżej ich podstawowy produkt. W przypadku Google’a jest nim Chromium – taki fundament, na którym opiera się ich własny Chrome.

Ale nie tylko, bo korzysta z niego wiele innych przeglądarek. Opera, Vivaldi, Edge od Microsoftu…

Ci wszyscy twórcy mogliby próbować wyłuskiwać z Chromium tylko wybrane rzeczy (jak łatki bezpieczeństwa, poprawki do szybkości działania). I wyrzucać kontrowersyjne, jak nasze WEI.

Ale z czasem ich przeglądarka coraz bardziej by odjeżdżała od Chromium. Google może dodawać nowe funkcje, oparte na starych. jeżeli jakaś nowinka opiera się na WEI, a oni go nie mają… To musieliby tę nowinkę napisać od nowa. A mieli przecież „płynąć z nurtem Chromium”, a nie pod prąd.

Pozostała dwójka – Firefox od Mozilli oraz Safari od Apple – ma własne silniki, więc jest nieco mniej uwiązana. Ale na nich mogą z kolei naciskać użytkownicy.

Strona banku mi u was nie działa. Że co, wymaga jakiejś atestacji? To ją dodajcie, chcę żeby działało.

Sprawa Apple’a

Poza tym mam jeszcze jedną niewesołą wiadomość. Choć to Google zwrócił na siebie największą uwagę, pewna osoba nagłośniła fakt, iż Apple wprowadziło wcześniej bardzo podobny system, zwany Private Access Token (tutaj dyskusja).

Strony takie jak Cloudflare czy Fastly (w praktyce – pośrednicy między nami a wieloma stronami większych firm) mogą sobie zażyczyć dowodu autentyczności od przeglądarki Safari na systemach Apple. Ta przekazuje prośbę systemowi, a system dostarcza dowodu swojej „prawilności”.

O tej sprawie nie było tak głośno. Być może dlatego, iż przedstawiano to jako bonus. Możliwość ominięcia wkurzającej, manualnej weryfikacji typu Captcha. Wejście poza kolejką, trochę jak priority boarding w liniach lotniczych. Tyle iż za darmo, dopóki mamy urządzenie od Apple wspierające atestację.

WEI budzi większe kontrowersje, bo jest ogólniejsze i choćby nie ukrywa, iż ma na celu ograniczanie, a nie wejście poza kolejką. Co nie zmienia faktu, iż Apple też okazał się otwarty na ideę atestacji. Bardzo możliwe, iż nie będzie sojusznikiem otwartego internetu w tym sporze.

Realne zagrożenie

Ktoś mógłby stwierdzić, iż nowa propozycja Google’a to nic nowego, więc afera jest rozdmuchana.

-

Już wcześniej istniały rozwiązania DRM dla treści multimedialnych.

Po ludzku: kiedy oglądaliśmy przez internet jakiś film, to nasz własny system (w tym m.in. przeglądarka, procesor) zamykał się przed nami, żebyśmy nie mieli opcji skopiowania oglądanych pikseli.

-

Już wcześniej istniały metody wykrywania i blokowania automatów.

Chociażby złożone zabezpieczenia na Reddicie, kupione od firmy HUMAN. Wykonujące na naszej przeglądarce szereg testów, z których niektóre ocierały się o hakerstwo.

-

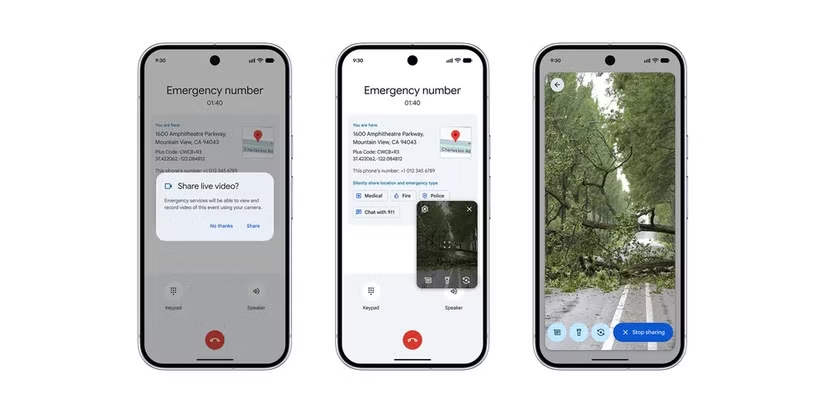

Już wcześniej istniała zdalna atestacja, tyle iż dla aplikacji mobilnych.

Google już wcześniej pozwalał aplikacjom telefonowym sprawdzić, czy nasz system nie był zmieniany. Nazywali to na początku SafetyNet. Potem zmienili na Play Integrity API.

Wnikliwi mogą zwrócić uwagę na słowo Integrity. Google bardzo lubi je traktować jak synonim dla „filtr odsiewający niepokornych obywateli”.

Miałem już okazję krytykować SafetyNeta na blogu. Korzystały z tego niektóre gry, aplikacje bankowe, a nawet… apka sieci McDonald’s.

Co do zdalnej atestacji – oczywiście, była ograniczeniem i utrapieniem dla alternatywnych systemów telefonowych, jak LineageOS.

Ale, po pierwsze, nie wychodziła poza sprawdzanie samego systemu. Nie oceniała nam aplikacji. A sposób, w jaki Google prezentuje WEI, sugeruje możliwość oceniania przeglądarki. A choćby jej dodatków.

Po drugie: jeżeli jakaś apka nie pozwalała z siebie korzystać, to często mogliśmy wejść na odpowiadającą jej stronę internetową. Wiele firm udostępniało taki wariant. A tam, z racji używania ogólnej przeglądarki, mieliśmy nieco więcej kontroli.

A DRM? Jasne, odbiera wolność. Ale jest stosunkowo rzadki. Odnosi się tylko do multimediów i do niektórych stron. Głównie dużych platform, takich jak Netflix.

WEI uderza w to, co dotąd było wolne – zwykłe, niefilmowe strony internetowe oglądane przez przeglądarkę. Nasz ostatni bastion.

Dzięki niemu każdy zakątek internetu mógłby łatwo wprowadzić filtry wymuszające mainstreamowość. Dotyczy to zarówno urządzeń mobilnych, jak i komputerów. I to uważam za najbardziej alarmujący fakt.

Niepokojąca łatwość blokowania

Samo istnienie nowej możliwości będzie rodziło patologiczne pokusy.

Wyobraźmy sobie jakąś naradę, meeting w korporacji. W takich miejscach nieraz pojawiają się głupie pomysły.

Pojawia się problem! Użytkownicy omijają nachalną reklamę, używając popularnego dodatku do przeglądarki. Menedżer widzi te niechlubne dane. Ale zamiast dostrzec problem po swojej stronie, próbuje go zakleić łatką.

Pyta kogoś z działu informatycznego: „Czy da się sprawić, żeby musieli to obejrzeć?”.

Dawniej odpowiedź brzmiałaby „nie”. Albo „to skomplikowane”. Jasne, istniały systemy od blokowania blokerów reklam albo wykrywania automatów. Ale ich metody były inwazyjne i niedokładne. jeżeli ktoś na porządnie się brał za ich obejście, to zwykle się to udawało.

A teraz? Osoba z działu informatycznego musiałaby niechętnie przyznać, iż Chrome pozwala wymusić kontrolę paroma linijkami kodu. A zadowolony menedżer każe wtedy dodać WEI do strony. Nie patrząc na efekty uboczne.

Ta łatwość izolowania stron może gwałtownie i radykalnie zmienić obraz internetu.

Kwestia etyczna

Za każdym razem, kiedy odwiedzamy strony internetowe, nasza przeglądarka wysyła im trochę informacji. W tym swoistą wizytówkę, w której podaje swoją nazwę i numer wersji. Ta informacja nosi nazwę User Agent.

Ale nie każdy wie, iż user agent to również oficjalne pojęcie, ułożone wiele lat temu. I oznaczające po prostu samą przeglądarkę.

Dosłownie to „agent użytkownika”. Ale nie chodzi o „agenta” w znaczeniu szpiegowskim. Chodzi o sens ogólniejszy – pośrednika, wykonawcę czyjejś woli. Kogoś, kto działa w cudzym interesie.

Zatem pierwsze przeglądarki w samej swojej nazwie miały obietnicę. Miały działać w naszym interesie. Miały być dla nas! Pozwalać nam oglądać internet, ale zostawiać nam kontrolę i ostatnie słowo.

Jak tu oceniać działania Google’a oraz ich inicjatywy osłabiające użytkowników? DRM-y, usuwanie z przeglądarki niektórych opcji… A teraz WEI, czyli przeglądarka-donosiciel.

Pod względem etycznym działania Google’a są sprzeczne z samą ideą przeglądarek. Ale co się dziwić? Kiedyś szczycili się sloganem Don’t be evil. Potem od niego odeszli.

Wiarygodny scenariusz

Wyobraźmy sobie sytuację, która ma dużą szansę się wydarzyć.

Ktoś stworzył alternatywny system operacyjny. Fajny, uwzględniający potrzeby użytkowników. Może na przykład coś na bazie Linuksa? Dajmy na to – KumpeLinux (nazwa zmyślona).

Po dłuższych bojach namówiliśmy znajomą osobę, żeby z tego systemu korzystała. Niepełny sukces, bo wciąż korzysta z Chrome’a i kompletu usług Google’a. Ale zawsze coś. choćby słyszymy pierwsze pozytywne wrażenia.

Tylko iż wchodzi Web Environment Integrity. W dużym banku odbywa się meeting. Bank chce mieć dupochron i móc w razie czego stwierdzić „to nie nasza wina, iż ci zwinęli pieniądze z konta!”.

W efekcie wprowadzają WEI na swojej stronie. jeżeli ktoś używa Chrome’a, to zapyta go o system operacyjny. jeżeli ten nie należy do popularniejszych (jak Windows, MacOS, bardziej znane Linuksy), to wyświetli się groźny komunikat:

Uwaga, wykryto zmodyfikowane urządzenie!

Może ono zawierać złośliwe oprogramowanie wykradające dane. Upewnij się, iż korzystasz z bezpiecznego systemu (jak Microsoft Windows albo MacOS).

Wszystko to sygnowane logiem banku i w oficjalnym oknie Chrome’a. Znajoma osoba informuje nas, iż rzuca w diabły ten cały KumpeLinux, bo „bank powiedział, iż to jakiś wirus jest”.

Takich głosów pojawia się więcej. Ostatecznie autor KumpeLinuksa ma dość użerania się z fałszywymi oskarżeniami. Porzuca projekt, a świat open source na tym traci.

Żadna niszowa alternatywa dla wielkich, znanych systemów już się nie przebije. Nie będzie konkurencji.

Jak z tym walczyć

Ci, którzy dostrzegają zagrożenia związane z WEI, mogą potraktować go jak sygnał odstraszający. I trzymać się tych stron, gdzie go nie ma. Taka na przykład Ciemna Strona nigdy nie odrzuci nietypowych przeglądarek. Każdy jest tu mile widziany :wink:

Ale co, jeżeli nie chcemy ciągle dawać się spychać do zakamarków sieci? jeżeli chcemy zdrowego, otwartego internetu? W tym wypadku pozostają nam naciski na Google’a. Protesty oraz przekonywanie znajomych.

Można też uderzyć do instytucji europejskich. Podawać WEI jako przykład działań monopolistycznych (użycie dominacji w segmencie przeglądarek do sztucznego blokowania nowych, konkurencyjnych systemów). Nastraszyć Google’a przymusowym podziałem firmy.

Zrozumiałe argumenty

Problem w tym, iż cała kwestia jest dość złożona i abstrakcyjna. Ukryte chipy, cyfrowe podpisy, atestacje, jednorożce? Wiele osób bagatelizuje choćby konkretne zagrożenia dla prywatności, a zwłaszcza coś tak rozmytego.

Jeśli chcemy trafić do ludzi spoza światka komputerowego, to bardzo istotny jest sposób, w jaki przekażemy obawy. Konkrety, bez żargonu. Technikalia wyłącznie na życzenie rozmówców. I najlepiej wychodzić od rzeczy bliższych rozmówcom.

Ktoś obawia się władzy autorytarnej? Warto ugryźć temat od tej strony. „A wiesz, iż do przeglądarki Chrome już dodali pierwsze fundamenty pod cyfrową tożsamość?”.

Jest to pewna nadinterpretacja, bo WEI nie jest wprost z tym związany; ale to prawie pewne, iż kontrola dostępu do internetu obejmowałaby jakąś formę atestacji.

Ktoś wyczulony na nierówności społeczne? „Przez Google’a i ich nową funkcję strony mogą wpuszczać tylko nowsze urządzenia. Będą wykluczać osoby, których na to nie stać”.

Można też powiedzieć, iż „blokują niestandardowe rzeczy. Jest spora szansa, iż przestaną działać narzędzia ułatwiające niewidomym korzystanie z internetu”.

Ktoś nie lubi inwazyjnych reklam? Podkreślamy ten wątek. „Google ułatwi stronom odrzucanie każdego urządzenia, które może blokować reklamy. I w taki sposób, iż się tego nie ominie”.

Mam jeszcze jeden pomysł – można pokazać, iż walka z automatyzacją zabije wiele niezależnych, pożytecznych inicjatyw. Jak wyłapywanie rosyjskich trolli.

Bo widzicie… Internet zwiedza wielu zbieraczy danych. Analityków, badaczy i hobbystów.

Chcąc odkrywać afery, muszą odwiedzać wiele stron. Zbyt wiele do manualnego przejrzenia, więc automatyzują ich gromadzenie. Co osiągnęli do tej pory?

- Pewien użytkownik zgromadził wielką kompilację kont działających na Twitterze w sposób sztuczny i nienaturalny. W tym rosyjskich trolli.

- Inna osoba użyła automatycznych metod, żeby wyszukać całą sieć niepokojących filmów kierowanych do dzieci.

- Pewni badacze wobec niemrawości Facebooka wzięli sprawy w swoje ręce i zaczęli zbierać dane na temat politycznych manipulacji. Za co Fejsik ich pozwał.

Podsumowując: automaty pozwoliły niezależnym osobom uzyskać informacje cenne dla społeczeństwa. Obejść wielkie platformy niechętne do współpracy.

A teraz Google staje po stronie platform, dając im łatwe blokowanie automatów. W takich realiach wspomniane pożyteczne inicjatywy mogłyby nigdy nie powstać. Bariera byłaby za wysoka dla hobbystów, a duzi gracze przez cały czas umywaliby ręce.

Tym przykładem zakończę wpis. WEI byłoby zmianą na gorsze. Uderzy w wiele aspektów internetu, nieraz w sposób nieprzewidywalny. Dlatego – choćby jeżeli czujemy znużenie gierkami Google’a – jeszcze raz stawmy opór.

Bądźmy kreatywni w walce z nowym zagrożeniem. Życzę nam powodzenia! :smile:

Źródło obrazków

Schemat enklawy:

- Odcisk palca – Talha Dogar, serwis Flaticon.

- Lista kontrolna – Freepik, serwis Flaticon.

- Zegar naścienny – Freepik, serwis Flaticon.

- C3PO w wersji Lego.