Szyfrowanie end-to-end i nowości w iOS 16.3, iPad OS 16.3

Apple udostępniło iOS 16.3 oraz iPadOS 16.3 dla iPhone 8 i nowszych modeli. Aktualizacja załatała luki bezpieczeństwa, wprowadza integrację z kluczami bezpieczeństwa U2F podczas logowania do Apple ID, zapowiedziano weryfikację rozmówców w komunikatorze iMessage, a dla użytkowników w Polsce jest już nowa funkcja bezpiecznego szyfrowania kopii danych w iCloud metodą end-to-end, czyli szyfrowanie na Twoim urządzeniu kluczem znanym tylko Tobie, nie producentowi. Sprawdź, jak teraz może działać szyfrowanie danych w iCloud z „Zaawansowaną Ochroną Danych”.

Apple na tej stronie opisuje, co wchodzi w zakres szyfrowania „standardowego” a co „rozszerzonego” w ramach funkcji „Zaawansowana Ochrona Danych”. Tymczasem przeczytaj, co my o tym sądzimy:

Zabezpieczenie iCloud bez szyfrowania End to End (iOS 16.2 i wcześniej)

Jeśli przechowujesz kopię aplikacji, poczty, haseł i pęk kluczy oraz zdjęcia w iCloud, to do tej pory są one zaszyfrowane na serwerach Apple, a dostęp do tych danych jest zabezpieczony Twoim Apple ID. telefon chroniony jest przed dostępem Twoją biometrią, co już jest bardzo trudne do złamania i oszukania. Słabym punktem szyfrowania po stronie Apple jest niezaufana strona trzecia, bo nie masz nad tym kontroli, dlatego urządzenie, które pomimo iż jest zablokowane, Apple może mieć dostęp do niektórych danych w iCloud. Pozytywne jest to, iż choćby przy użyciu zaawansowanych narzędzi do odzyskiwania danych, jakim jest UFED izraelskiej firmy Cellebrite, bez znajomości hasła, PIN-u lub podrobienia biometrii, a więc bez odblokowania iPhone, atakujący nie uzyska dostępu do Twoich danych bez pomocy Apple.

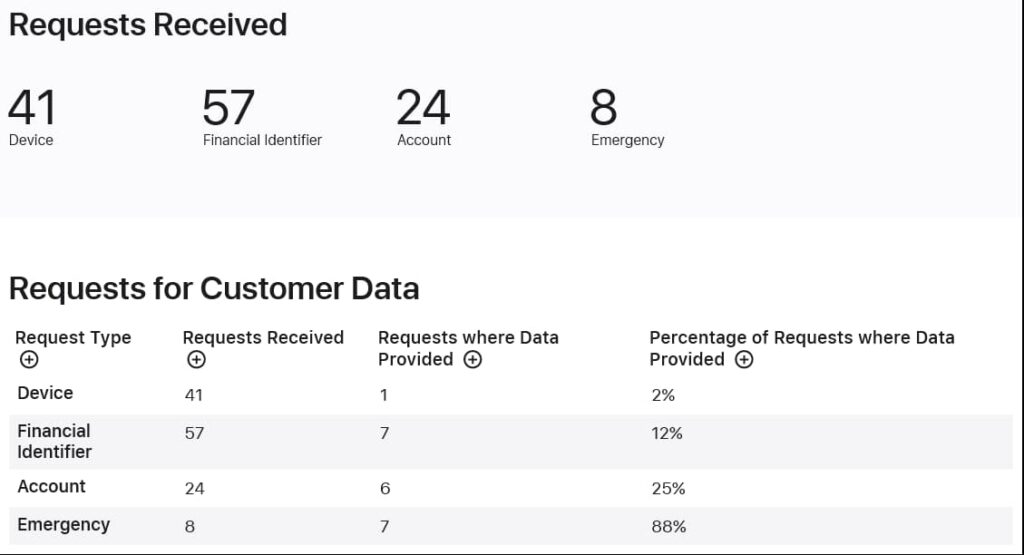

Najnowszy raport transparentności za okres styczeń-czerwiec 2021 na temat żądań dostępu do danych użytkowników Apple na wniosek rządu polskiego zawiera następujące zestawienie:

Żądania podzielone są na kategorie:

Urządzenia (Device): Zapytania te dotyczą informacji o numerze seryjnym telefonu, IMEI, MEID itp. Udostępnia się je na wniosek organu w przypadku np. dokonywanych przestępstw. Na 41 wniosków pozytywnie rozpatrzono 1.

Identyfikatory Płatnicze (Financial Identifier): na przykład dane o użytkowniku i jego karcie płatniczej lub podarunkowej dla systemu w App Store. Na 57 wniosków pozytywnie rozpatrzono 7.

Konto (Account): dotyczą wniosków o Apple ID, adres e-mail, nazwisko, adres, a także zdjęcia z kopii zapasowej, poczta elektroniczna, kontakty, kalendarze itp. W okresie styczeń – czerwiec 2021 pozytywnie rozpatrzono 6 takich wniosków.

Pomoc (Emergency): wnioski o pomoc w nagłych wypadkach np. okoliczności zagrożenia życia, zagonienie osoby. Na 8 takich wniosków pozytywnie rozpatrzono 7.

Szyfrowanie End to End od iOS 16.3

Nowa funkcja Zaawansowanej Ochrony Danych dostępna jest od iOS 16.3 dla użytkowników w Polsce i szyfruje całą kopię zapasową z urządzenia metodą End to End, znaną powszechnie np. z komunikatora Signal, Telegram albo klienta poczty Thunderbird (standard OpenPGP).

Co to oznacza dla Ciebie? Otóż po włączeniu Zaawansowanej Ochrony Danych Apple nie będzie miało dostępu do Twoich plików, szyfrowanie przebiega na Twoim urządzeniu offline, dlatego bez kopii zapasowej tajnego klucza nie możesz ponownie odzyskać danych, jeżeli chcesz ponownie zalogować się do Apple ID na tym samym albo innym urządzeniu w ramach synchronizacji.

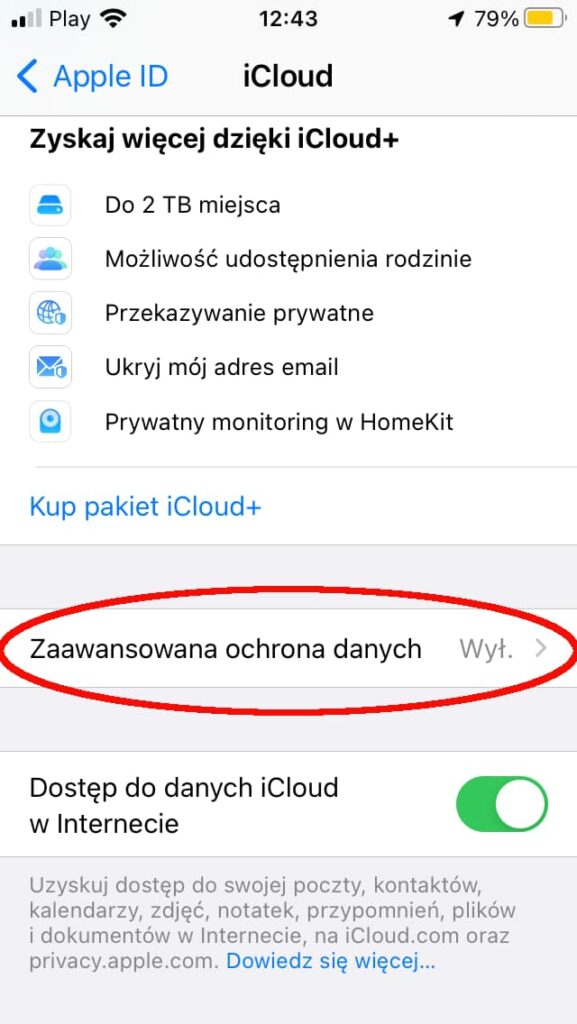

Jak włączyć Zaawansowaną Ochronę Danych (szyfrowanie End to End)?

Przejdź do „Ustawienia -> Apple ID -> iCloud -> Zaawansowana Ochrony Danych”. Stuknij w „Zaawansowana Ochrona Danych”, aby włączyć.

Do włączenia Zaawansowanej Ochrony Danych (Advanced Endpoint Protection) wymagane jest skonfigurowanie odzyskiwania danych na wypadek utraty urządzenia. Będzie to specjalny ciąg znaków offline (klucz), który należy wydrukować albo przechować w bezpiecznym miejscu, najlepiej w kilku lokalizacjach:

- Na specjalnie do tego przeznaczonym pendrive.

- W zaszyfrowanym miejscu w chmurze – na przykład w Magazynie Osobistym na dysku Microsoft OneDrive.

- W menadżerze haseł np. KeePass.

Drugim sposobem na wygenerowanie Twojego klucza jest podanie Zaufanego Kontaktu do osoby, która będzie mogła przechowywać za ciebie klucz na swoim urządzeniu. Jest to mniej bezpieczna metoda, ale Apple to umożliwia. W każdym razie iPhone wygeneruje klucz, który należy ZAPISAĆ w bezpiecznym miejscu. Teraz możesz już wrócić do poprzedniego okienka i włączyć „Zaawansowaną Ochronę Danych”. Pamiętaj, iż w dowolnym momencie możesz utworzyć nowy klucz.

Weryfikacja rozmówców w iMessage (w planie na 2023 r.)

Będzie to nowa funkcja dla komunikatora iMessage, która ma zapewnić użytkownikom, iż „rozmówca po drugiej stronie (tekstowy oraz Face Time) jest tym, za kogo się podaje”.

Dostępność tej technologii zapowiedziano na rok 2023. Ciągle czekamy…

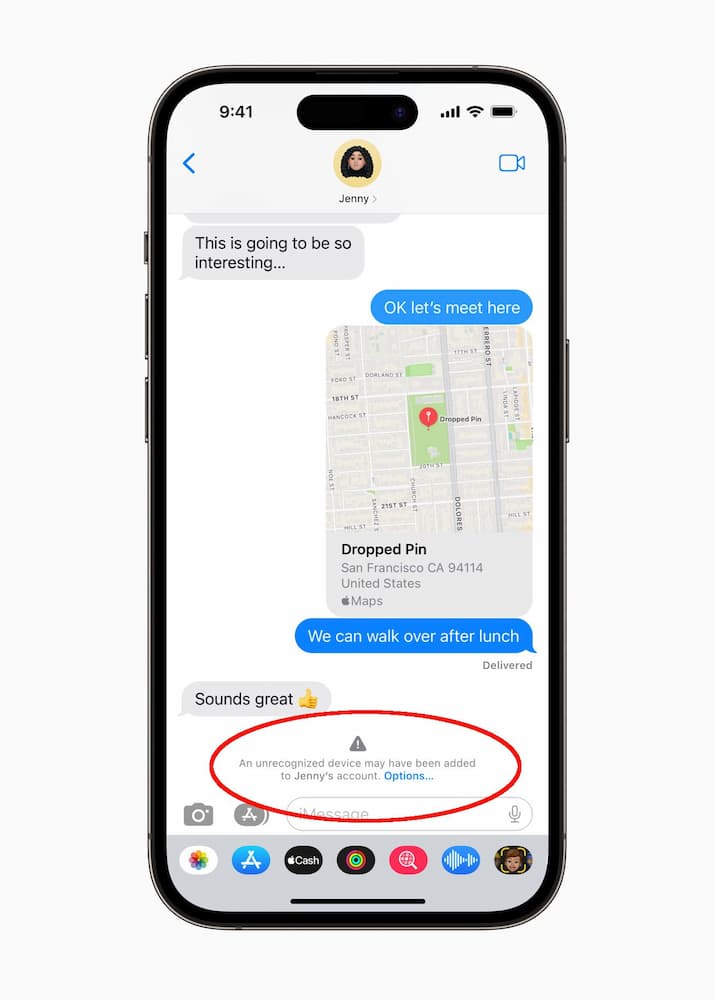

iMessage Contact Key Verification to technologia, która sprawdzać będzie podszywanie się pod urządzenie w przypadku włamania do infrastruktury Apple – zamiarem atakującego jest podsłuchanie zaszyfrowanej komunikacji. Jest to wcześniej dostępna metoda weryfikacji rozmówców w komunikatorach, takich jak Threema albo Signal.

Rozmówcy mogą porównać swoje kody weryfikacyjne osobiście lub dzięki innego szyfrowanego kanału – jeżeli będą takie same, to nawzajem mogą zapamiętać urządzenie kolegi jako zaufane. W przeciwnym wypadku dla nowych kontaktów zostanie wyświetlone ostrzeżenie np. przy podszywaniu się pod kogoś innego:

Podszywając się pod urządzenie, kod weryfikacyjny będzie inny, co ma zapobiegać zaawansowanym atakom np. ze strony Pegasusa i innych rządowych programów do zwalczania opozycji i niewygodnych dziennikarzy. Technologicznie nie jest to nowość, ale dopiero teraz trafiło do ekosystemu Apple.

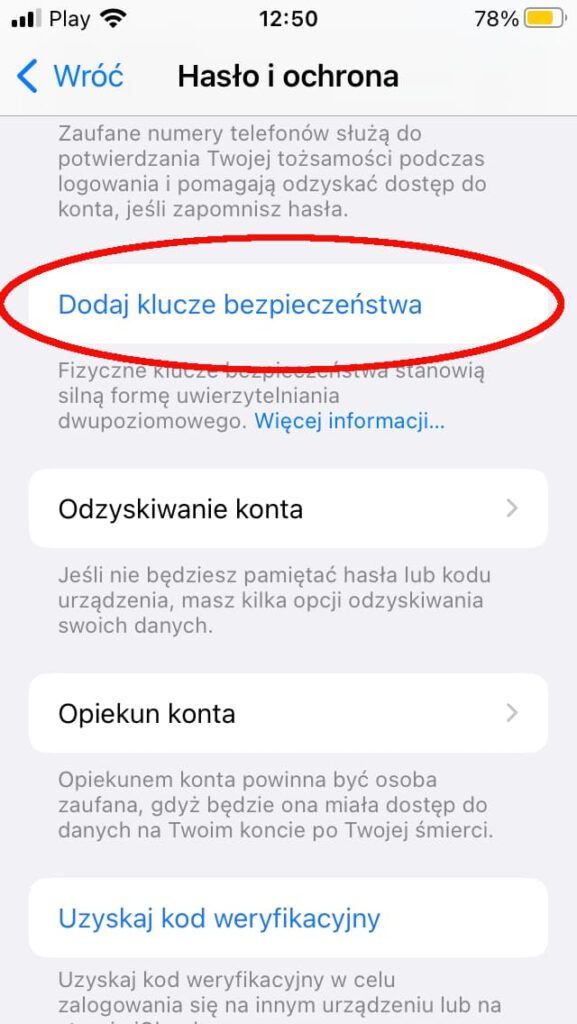

2FA do Apple ID z kluczem bezpieczeństwa

Najnowsza aktualizacja wprowadza bezpieczniejsze logowanie do głównego konta Apple ID. Użytkownicy mogą dodać klucz bezpieczeństwa do swojego konta, tak samo jak np. do konta Google albo Facebook, aby logować się przy użyciu fizycznego klucza U2F (sprawdź, jakie klucze polecamy).

Smartfony Apple są kompatybilne z kluczami:

- Yubikey 5C NFC (z portem USB-A oraz technologią bezprzewodowej komunikacji)

- Yubikey 5Ci (z portami USB-C i Lightning)

- FEITAN ePass K9 NFC USB-A

Spodobał Ci się artykuł? Daj nam o tym znać! Zapoznaj się też z nowymi funkcjami bezpieczeństwa od Apple w macOS 13 Ventura oraz iOS 16.