W tym przeglądzie przedstawię kilka popularnych ataków socjotechnicznych, które polegają na wzbudzeniu u ofiary zaufania, aby wykonała instrukcje oszusta-atakującego. Kampanie te mają na celu dostarczenie złośliwego systemu wykradającego informacje z komputerów pracowników urzędów oraz z komputerów użytkowników w ich własnych domach. Pamiętajcie, aby nie polegać na własnych domysłach, ale sprawdzać i weryfikować, a w razie niepewności kontaktować się z nami, przesyłając próbkę spamu lub samego załącznika.

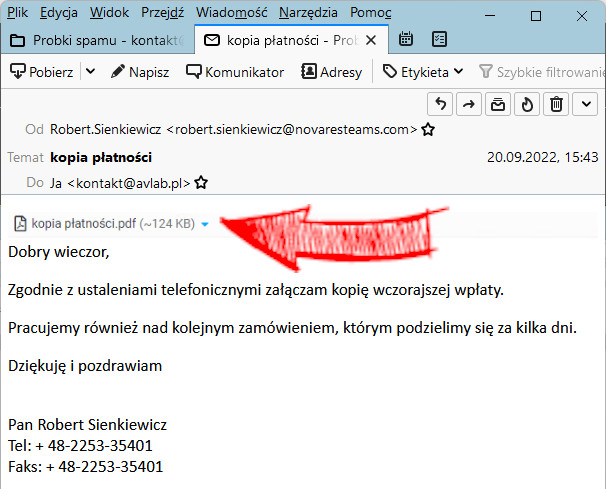

1. Kopia płatności

Pracujemy również nad kolejnym zamówieniem, którym podzielimy się za kilka dni.

Dziękuję i pozdrawiam

Pan Robert Sienkiewicz

Tel: + 48-2253-35401

Faks: + 48-2253-35401

Próba ukrycia załącznika – jest to obrazek z linkiem do złośliwej strony.

Próba ukrycia załącznika – jest to obrazek z linkiem do złośliwej strony.

Złośliwe hiperłącze kieruje do domeny hxxp[:]//data[.]sin-thai[.]sbs/pol/ blokowanej przez mechanizmy CERT Polska – czarna lista niebezpiecznych domen. Zabezpieczenie działa na zasadzie odpytywania bazy niebezpiecznych stron przez wtyczkę do przeglądarki podczas wczytywania witryny. Przeczytaj nasz poradnik, jak wyposażyć się w taką ochronę.

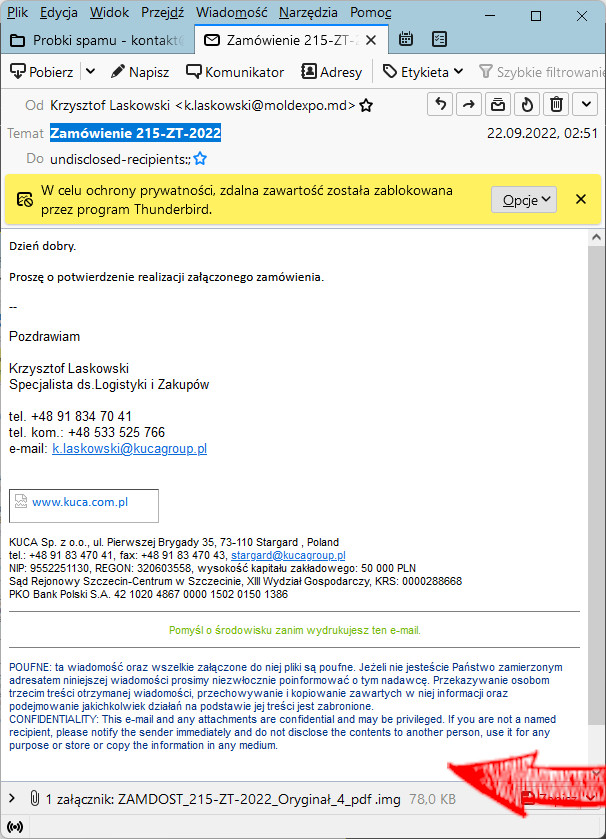

2. Zamówienie 215-ZT-2022

Proszę o potwierdzenie realizacji załączonego zamówienia.

--

Pozdrawiam

Krzysztof Laskowski

Specjalista ds.Logistyki i Zakupów

tel. +48 91 834 70 41

tel. kom.: +48 533 525 766

e-mail: k.laskowski@kucagroup.pl

Treść teoretycznie nie wzbudza wątpliwości, ale…

Treść teoretycznie nie wzbudza wątpliwości, ale…

Najprostszą metodą analizy wiarygodności maila jest sprawdzenie nadawcy. Przy czym pole „OD” można bardzo łatwo zafałszować, podszywając się pod prawdziwą firmę, o ile administrator firmy nie wdrożył podstawowych reguł zabezpieczenia przed tzw. spoofingiem.

Nie wchodząc w szczegóły, zwróć uwagę na podejrzaną domenę odbiorcy: k.laskowski(@)moldexpo.md. Czy spodziewasz się wiadomości od firmy z Mołdawii (końcówka .MD)? Prawdopodobnie nie.

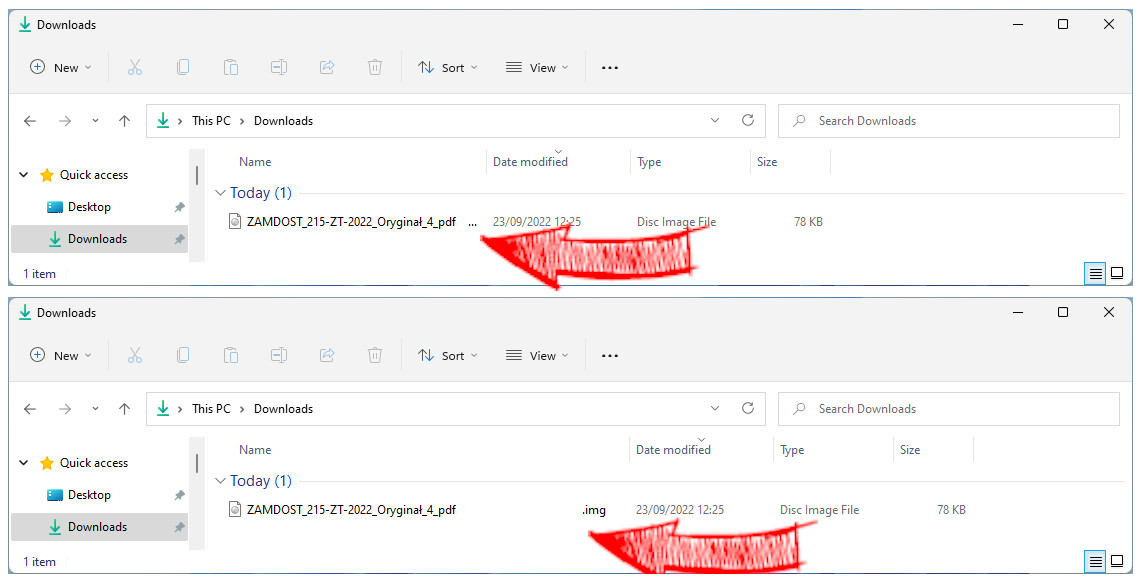

Rys. Zwróć uwagę na prawdziwe rozszerzenie oraz IKONĘ pliku.

Rys. Zwróć uwagę na prawdziwe rozszerzenie oraz IKONĘ pliku.

Druga sprawa to załącznik. Po jego pobraniu, prostym trikiem ukrywane jest prawdziwe rozszerzenie. Na pierwszym zrzucie możesz dostrzec „ZAMDOST_215-ZT-2022_Oryginał_4_pdf————„ -> zwróć uwagę na „spacje”, które oznaczam tutaj „-„ znakiem myślnika. Dopiero rozsunięcie pełnej nazwy pliku ujawnia jego rozszerzenie, czyli .IMG.

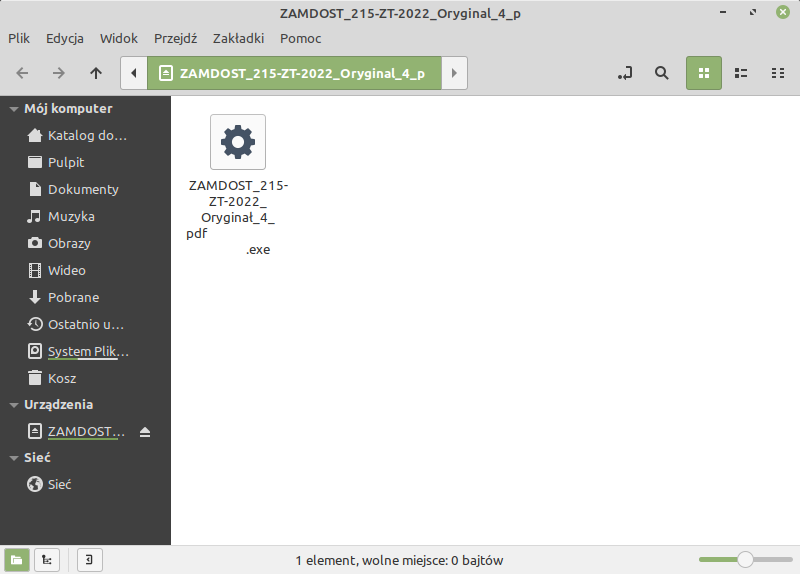

Jest to obraz montowany jako wirtualny napęd, gdzie po otworzeniu folderu ukazują się docelowe pliki – zwykle szkodliwe oprogramowanie. Uruchomienie .IMG albo .ISO nie pozostało niebezpieczne.

Ujawnia się docelowy, złośliwy plik.

Ujawnia się docelowy, złośliwy plik.

Korzystając z poczty e-mail warto mieć zainstalowane oprogramowanie ochronne. W systemie Windows 10 i 11 polecamy między innymi wbudowany Microsoft Defender, jako podstawową ochronę. Do uzyskania skuteczniejszego zabezpieczenia zalecamy komercyjne oprogramowanie antywirusowe.

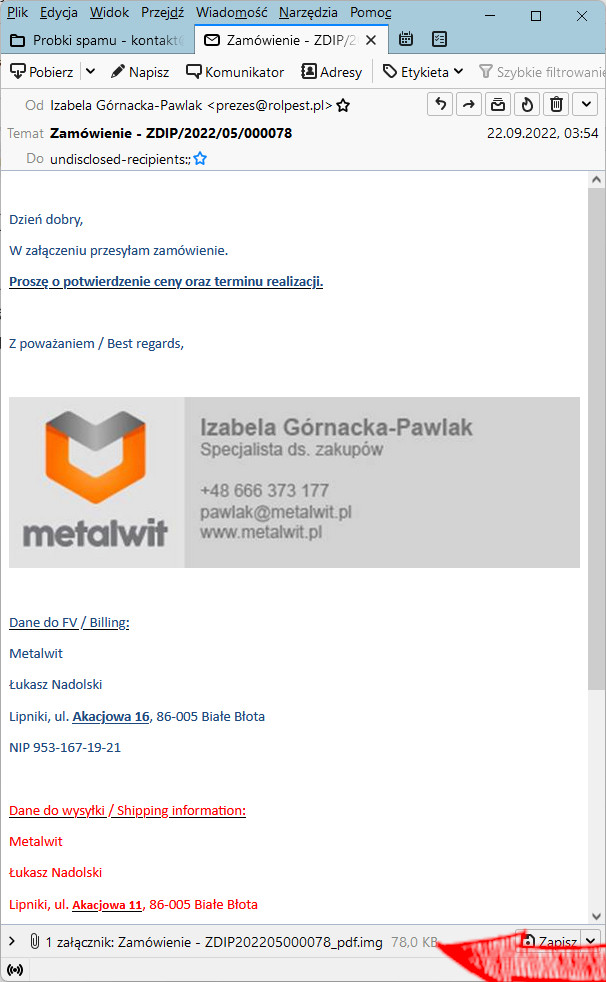

3. Zamówienie – ZDIP/2022/05/000078’

Podobnie jak wyżej, mamy do czynienia z rozszerzeniem .IMG.

Podobnie jak wyżej, mamy do czynienia z rozszerzeniem .IMG.

Rozszerzenia takie jak .IMG, .ISO, .RAR, .ZIP są metodą na oszukanie mechanizmów antyspamowych oraz antywirusowych dostawców usług pocztowych np. Onet, WP, Gmail oraz Twojego hostingodawcy. Sztuczki te zadziałają w ograniczonym zakresie i nie w każdym przypadku, dlatego warto uzmysłowić sobie, w jaki sposób oszuści docierają do użytkowników, aby lepiej rozpoznawać próby przemycenia szkodliwego oprogramowania.

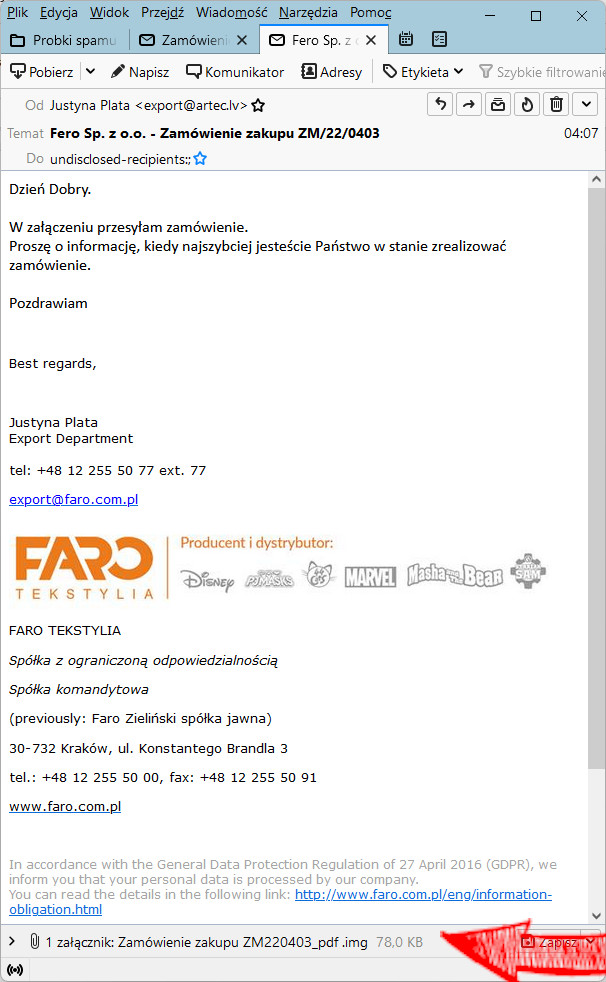

4. Fero Sp. z o.o. – Zamówienie zakupu ZM/22/0403

Fero Sp. z o.o. - Zamówienie zakupu ZM/22/0403

Fero Sp. z o.o. - Zamówienie zakupu ZM/22/0403

Identyczny przypadek, co powyżej. Najwyraźniej ta metoda jest skuteczna. Oszuści nie celują w konkretną firmę. Kampanie mają raczej charakter „wysłać jak najwięcej i do byle kogo” – ktoś się w końcu nabierze. Takie ataki są bardzo łatwe do przygotowania i nie wymagają wkładu finansowego.

Postaraj się zapamiętać!

Szczegółowy poradnik jak rozpoznawać wiarygodność nadawcy oraz załączników wymaga odmiennego podejścia do tematu i takie opracowanie udostępnimy naszym Bezpiecznym Czytelnikom – kliknij, aby zobaczyć, jak dołączyć do tego grona i odbierz darmowy poradnik PDF.

Przestępcy nie zawsze stosują wyrafinowane metody obchodzenia zabezpieczeń technicznych, ponieważ jest to kosztowne i coraz trudniejsze – producenci tych rozwiązań stosują coraz lepsze zabezpieczenia poprzez wykrywanie niebezpiecznego kodu dzięki maszynowego uczenia i zaawansowanej analizy. Dlatego oszuści skupiają swoją uwagę na człowieku, który może popełnić błędy i niepomyślnie „z rozpędu” uruchomić taki załącznik.

Takim rozpowszechnianiem publicznych informacji edukacyjnych artykułów chcemy dotrzeć do mniej technicznych osób, ponieważ za cel obraliśmy sobie budowę świadomości obywateli z zakresu cyberbezpieczeństwa, ochrony danych osobowych, a także zagrożeń wynikających z postępu technologicznego. Pragniemy zwiększyć świadomość każdego obywatela w celu przeciwdziałania cyberprzestępczości!