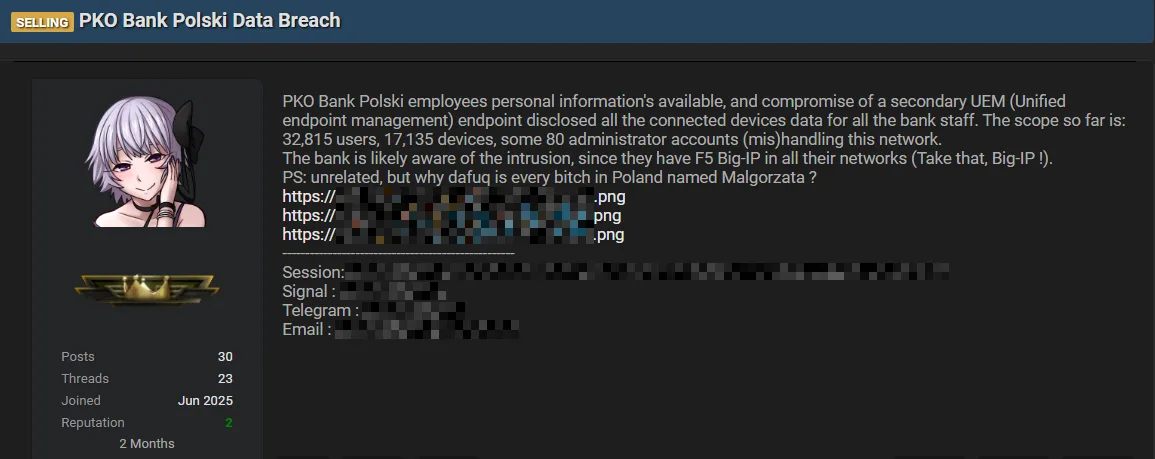

Media donoszą o wycieku danych ponad 32 tys. pracowników banku PKO BP. Przyczyną incydentu według osoby, która na jednym z forów opublikowała wykradzione dane, było publicznie dostępne rozwiązanie UEM.

Wpis opublikowany przez atakującego

Wpis opublikowany przez atakującego

Nie jest oczywiście w pełni wiadome, jak konkretnie doszło do ataku. Adres, pod którym działa UEM, mógł zostać znaleziony przykładowo z użyciem wyszukiwarki Shodan. Dość zaskakujący jest fakt (o ile informacje zamieszczone we wpisie są prawdziwe), iż bez potrzeby autoryzacji zostały zwrócone dane o urządzeniach i ich właścicielach (pracownikach). Z drugiej strony sytuacja, w której taki system jest dostępny publicznie, wskazuje na nie do końca przemyślaną strategię bezpieczeństwa – wciąż przy założeniu, iż atakujący rzeczywiście wykorzystał UEM.

Bank w zasadzie potwierdził fakt incydentu w odpowiedniej notce prasowej. Wspomniano, iż incydent dotyczy wyłącznie danych pracowników, a nie klientów czy użytkowników zewnętrznych, co może sugerować zgodność z wersją podaną przez atakującego.

UEM (Unified Endpoint Management) to rozwiązanie pozwalające na scentralizowane zarządzanie m.in. urządzeniami i licencjami. Przykładowe oprogramowanie tego rodzaju pozwala na automatyczne konfigurowanie systemów operacyjnych (aktualizacje, zainstalowane aplikacje itd.) czy inwentaryzację urządzeń – funkcjonalności niezbędne w rozbudowanych środowiskach IT. Stanowią też element zapewniania bezpieczeństwa, jednak dostęp do tych narzędzi powinien być ograniczony do konkretnych osób i przede wszystkim możliwy wyłącznie w sieci wewnętrznej.

Opisany atak przypomina o konieczności przeprowadzania choćby podstawowych audytów naszych sieci korporacyjnych. Istotna jest świadomość usług dostępnych z zewnątrz i metod ich adekwatnego zabezpieczenia.