Rosyjscy hakerzy potrzebowali tylko 48 godzin, by uzbroić nową lukę w Microsoft Office. Ataki na instytucje rządowe już trwają.

Microsoft ledwie zdążył opublikować awaryjną łatkę dla krytycznej luki w pakiecie Office, a rosyjska grupa APT28 już wykorzystywała ją w realnych atakach. Minęły zaledwie dwa dni. Dwa.

CVE-2026-21509 to podatność z kategorii security feature bypass, oceniona na 7.8 w CVSS. Dotyka praktycznie całego współczesnego ekosystemu Office: od wersji 2016, przez LTSC 2021 i 2024, aż po Microsoft 365 Apps for Enterprise. Problem tkwi w OLE – technologii, która od lat jest piętą achillesową pakietu Office, mimo kolejnych warstw zabezpieczeń.

OLE pozwala osadzać obiekty z innych aplikacji w dokumentach Worda, Excela czy PowerPointa. Microsoft próbował tę technologię okiełznać: Protected View, blokowanie makr, restrykcje COM… a jednak CVE-2026-21509 pozwala obejść wszystkie te mechanizmy. Winny jest sposób, w jaki Office podejmuje decyzje o zaufaniu na podstawie danych wejściowych, które można zmanipulować. Wystarczy odpowiednio spreparować metadane dokumentu, by aplikacja uznała złośliwy obiekt za bezpieczny.

To nie jest luka umożliwiająca bezpośrednie RCE. To coś gorszego: wyłączenie ostatniej barierki, która miała powstrzymać uruchomienie złośliwego kodu osadzonego w dokumencie. W praktyce – otwarta brama.

Microsoft wydał łatkę poza cyklem, 26 stycznia, informując od razu o tym, iż luka jest już wykorzystywana. CISA dodała podatność do katalogu KEV i wyznaczyła agencjom federalnym termin na aktualizację do 16 lutego. Jak się okazało – to i tak za późno.

48 godzin. Tyle wystarczyło APT28

Pierwszy spreparowany dokument wykorzystujący CVE-2026-21509 pojawił się w sieci 29 stycznia. Ale metadane wskazują, iż powstał 27 stycznia – dzień po publikacji łatki. To oznacza jedno: exploit był gotowy wcześniej. Hakerzy czekali tylko na potwierdzenie, iż ich wektor ataku jest zgodny z tym, co Microsoft właśnie załatał.

Badacze z Zscaler ThreatLabz nazwali kampanię Operation Neusploit i z dużym prawdopodobieństwem przypisali ją APT28 – jednej z najbardziej agresywnych i doświadczonych jednostek cybernetycznych Kremla.

APT28 (Fancy Bear, Sofacy, UAC-0001) działa od dwóch dekad i jest powiązana z rosyjskim wywiadem wojskowym GRU, konkretnie z Jednostką 26165. To ta sama grupa, która włamała się do DNC w 2016 r., zaatakowała Bundestag, TV5Monde, WADA, OPCW i wielokrotnie uderzała w NATO oraz infrastrukturę państw członkowskich.

W przeciwieństwie do APT29 – które preferuje ciche, długotrwałe operacje szpiegowskie – APT28 działa głośno, gwałtownie i bez skrupułów. To cyberjednostka ofensywna, której celem jest wpływ, destabilizacja i pozyskiwanie informacji o znaczeniu strategicznym.

Operation Neusploit idealnie wpisuje się w ten profil.

Jak wygląda atak? Dwa warianty, oba nieprzyjemne

Przynęty socjotechniczne są dopracowane i lokalizowane językowo. Dokumenty wyglądają jak oficjalna korespondencja instytucji rządowych – od tematów dotyczących Ukrainy po materiały rzekomo pochodzące z ukraińskich instytutów meteorologicznych.

Wariant 1: MiniDoor – szybki i cichy złodziej poczty

Po otwarciu złośliwego dokumentu RTF exploit łączy się z serwerem WebDAV i pobiera DLL‑kę typu dropper. Ta instaluje MiniDoor – lekką bibliotekę DLL działającą jako złośliwy projekt VBA dla Outlooka.

MiniDoor kradnie wiadomości e‑mail z folderów Inbox, Junk i Drafts, po czym wysyła je na dwa adresy. To odchudzona wersja backdoora NotDoor (GONEPOSTAL), wcześniej przypisanego APT28.

Wariant 2: PixyNetLoader i Covenant Grunt – pełna infiltracja

Drugi wariant jest znacznie bardziej zaawansowany. Po eksploatacji luki pobierane jest narzędzie PixyNetLoader, które zapewnia persystencję poprzez COM hijacking – modyfikuje rejestr tak, by złośliwa DLL była ładowana przez explorer.exe przy każdym starcie systemu.

Potem robi się jeszcze ciekawiej: malware wykorzystuje steganografię, ukrywając shellcode w pliku PNG. Po ekstrakcji kod inicjuje środowisko .NET i uruchamia Covenant Grunt – moduł frameworka C2 Covenant.

Grunt komunikuje się z serwerem kontrolnym przez API chmurowej usługi Filen, co jest kontynuacją technik obserwowanych w kampanii Operation Phantom Net Voxel.

Całość jest odporna na analizę: malware nie uruchomi się w sandboxie ani w procesie innym niż explorer.exe.

Kogo atakują? Lista celów jest niepokojąco konkretna

Główne cele to instytucje rządowe i dyplomatyczne w Ukrainie, Słowacji i Rumunii. CERT-UA potwierdza wysyłkę złośliwych dokumentów do ponad 60 adresów należących do ukraińskich organów władzy wykonawczej. Śledczy dodają do tego sektor morski, transportowy i dyplomatyczny w co najmniej siedmiu krajach, w tym w Polsce.

Aktualizować, aktualizować i jeszcze raz aktualizować

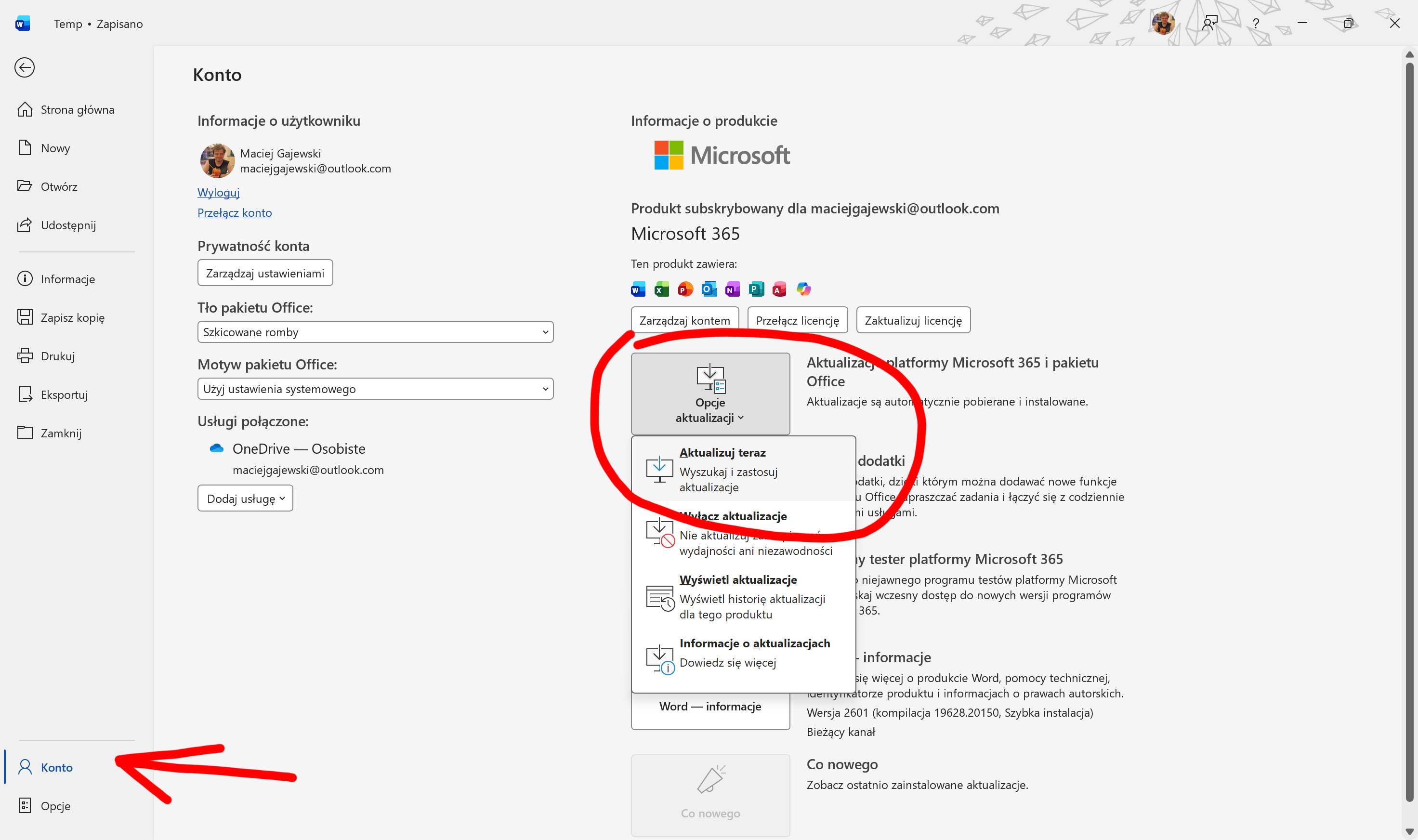

Wszystkie aplikacje Microsoft 365 mają przycisk do aktualizacji całego pakietu, w sekcji Konto

Wszystkie aplikacje Microsoft 365 mają przycisk do aktualizacji całego pakietu, w sekcji KontoMicrosoft 365 aktualizuje się automatycznie – wystarczy restart aplikacji. Starsze wersje Office wymagają manualnej instalacji łatki. CERT-UA ostrzega, iż liczba ataków będzie rosnąć. APT28 liczy na to, iż wiele instytucji zignoruje łatkę lub wdroży ją z opóźnieniem.

APT28 od lat atakuje cele związane z NATO, UE i Ukrainą. CISA daje trzy tygodnie na załatanie systemów. APT28 potrzebuje dwóch dni, by przygotować działający exploit. W praktyce oznacza to, iż organizacje muszą traktować każdą krytyczną łatkę jako natychmiastowy priorytet. Cyberwojna nie toczy się w abstrakcyjnej przestrzeni, a dokument Worda może być równie groźny jak rakieta.