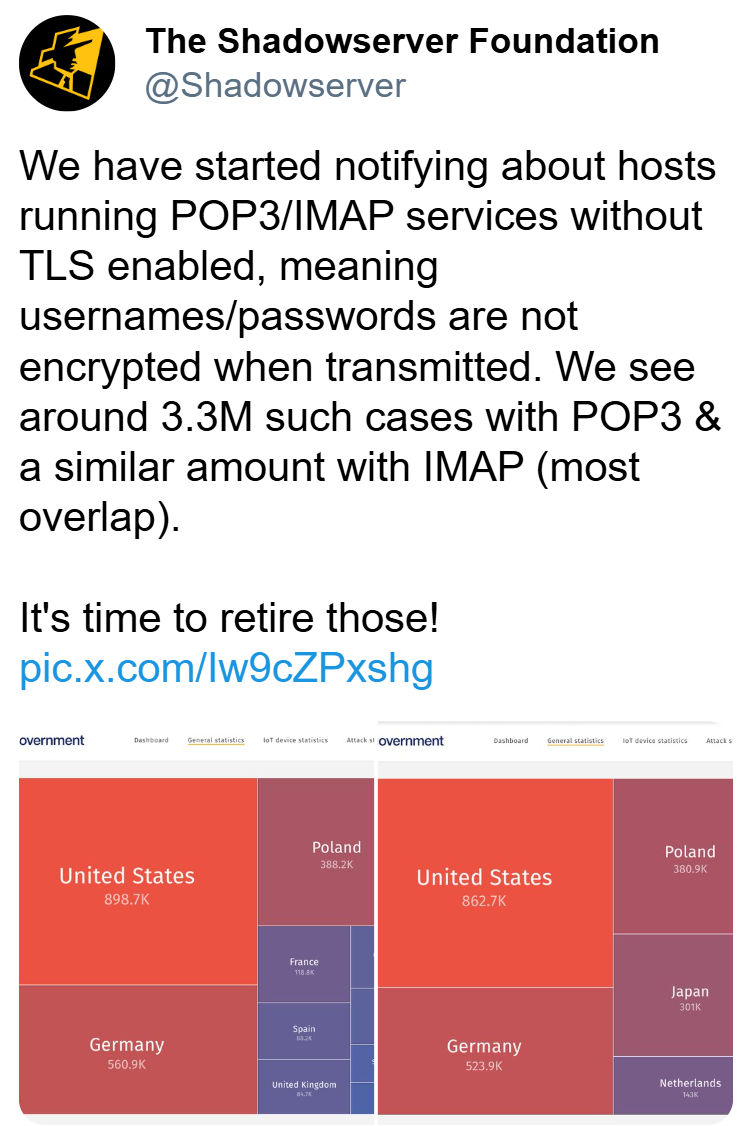

Organizacja Shadowserver Foundation 31 grudnia podzieliła się w serwisie X informacją, która może wydawać się niepokojąca. Według wpisu ponad 3 miliony serwerów poczty e-mail nie jest odpowiednio zabezpieczonych, przez co możliwe jest przechwycenie danych dostępowych do skrzynek.

Największa liczba takich serwerów rzekomo znajduje się w Stanach Zjednoczonych, Niemczech i Polsce. Nie można zaprzeczyć, iż brak wykorzystania szyfrowania przez usługi obsługujące protokoły poczty e-mail stanowi zagrożenie. Jednak skala problemu może być zdecydowanie mniej poważna, niż przedstawia to wpis organizacji i posty na ich blogu — o niezabezpieczonych serwerach IMAP i POP3. Zresztą autorzy z Shadowserver Foundation prawdopodobnie zauważyli, iż ich dane nie są do końca rzetelnie przygotowane, bo oba raporty aktualnie są oznaczone notkami: odpowiednio REPORT CURRENTLY SUSPENDED i REPORT CURRENTLY SUSPENDED DUE TO FALSE POSITIVES.

Działanie poczty e-mail opiera się na trzech podstawowych protokołach:

- SMTP — obsługuje proces wysyłki wiadomości,

- IMAP / POP3 — obsługują proces pobierania wiadomości, przy czym IMAP jest następcą protokołu POP3 z wieloma usprawnieniami (z drugiej strony POP3 będzie lepszym wyborem w przypadku budżetowych hostingów z ograniczeniami quota skrzynek).

Najpopularniejsze od lat usługi wykorzystywane przez serwery poczty to Dovecot (serwer IMAP i POP3) oraz Postfix (serwer SMTP). Współcześnie konfiguracja działającego serwera poczty jest nieco bardziej skomplikowana, niż było to w przeszłości — publiczny adres IP serwera nie powinien znajdować się na żadnej blacklist adresów, ważne jest zadbanie o adekwatną konfigurację rekordów DNS (MX, TXT dla SPF i DKIM), najlepiej też monitorować liczbę wiadomości wychodzących — zdarzały się sytuacje, gdy przejęta skrzynka była wykorzystana do masowej wysyłki spamu, co w krótkim czasie skutkowało niemożnością wysyłania poczty do większości odbiorców z jakiejkolwiek domeny obsługiwanej przez ten serwer (adres IP trafił na blacklist’y).

Z tych powodów najczęściej lepszym rozwiązaniem będzie skorzystanie z usługi poczty od większych dostawców, bo szansa na przestoje w działaniu Microsoft 365 czy GMail jest znacznie mniejsza niż serwera hostowanego w sieci firmowej. Oczywiście dobrym pomysłem jest także skorzystanie z usług popularnych firm hostingowych.

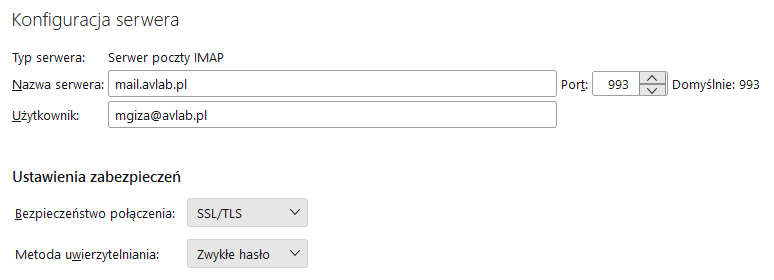

Dlaczego opisywany raport nie ma dużego znaczenia dla bezpieczeństwa poczty? Bo w tej chwili raczej nie znajdziemy większego usługodawcy, który nie obsługuje szyfrowanych wersji SMTP, IMAP czy POP3. Oznacza to, iż albo całkowicie blokują ruch do niezabezpieczonych portów tych usług, albo jednocześnie wystawiają usługi szyfrowane i ich niezabezpieczone odpowiedniki. Odbiorca takiej usługi ma więc wybór, co jest dobrą opcją. W instrukcjach konfiguracji klienta pocztowego dostarczonych przez usługodawców często jest wyraźnie zaznaczone, iż zalecane jest używanie portów, na których działa szyfrowanie. Co więcej, standardem jest działanie usługi autoconfig, więc choćby jeżeli docelowy odbiorca ograniczy konfigurację klienta do podania swojego adresu e-mail i otrzymanego hasła, to bardzo możliwe, iż klient pocztowy automatycznie pobierze porty szyfrowanych usług. Już nie wspominając, iż niektórzy preferują korzystanie z poczty e-mail w przeglądarce internetowej, poprzez panele udostępnione przez usługodawcę, a dostępne z wykorzystaniem protokołu HTTPS.

Dodatkowo w wielu przypadkach choćby jeżeli klient zainicjuje połączenie na port nieszyfrowany, to zostanie on „przekierowany” na jego szyfrowany odpowiednik. Za takie zachowanie serwera odpowiada STARTTLS. Poza tym Dovevot domyślnie zablokuje próbę uzyskania dostępu do skrzynki, gdy połączenie nie jest szyfrowane.

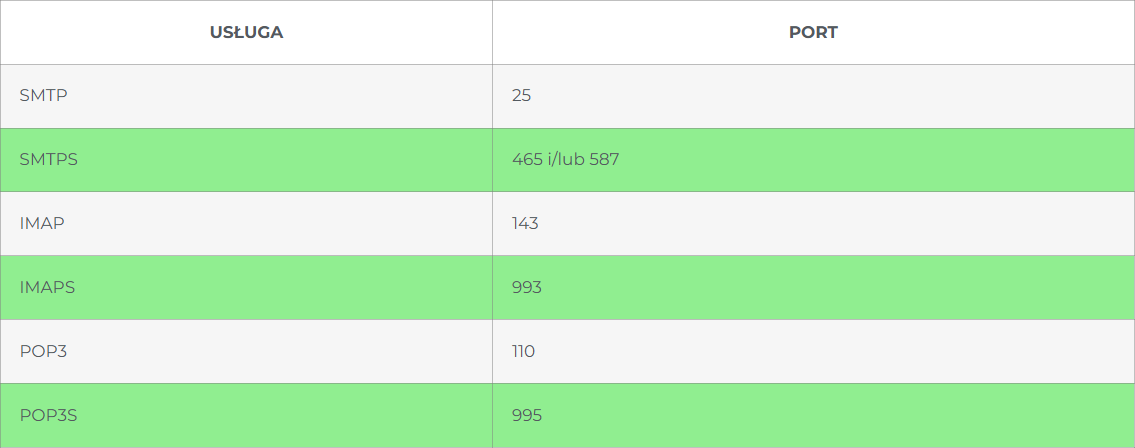

W tym miejscu warto wskazać najczęściej wykorzystywane porty SMTP, IMAP i POP3. Kolorem zielonym wyróżniono szyfrowane wersje usług.

Jeśli w konfiguracji naszego klienta podany jest jakikolwiek z portów wyróżnionych kolorem w powyższej tabeli, to możemy mieć pewność, iż do komunikacji z serwerem jest używane połączenie szyfrowane.

Możliwe nawet, iż większe ryzyko dotyczy wykorzystania nieszyfrowanej wersji SMTP przez różne aplikacje niezwiązane bezpośrednio z pocztą elektroniczną. Przykładowo w niektórych systemach CMS czy dostępnych dla nich wtyczkach w opcjach konfiguracji wysyłki domyślnie podany jest port 25 — nieświadoma osoba może pozostawić taką konfigurację, co jednak nie zawsze spowoduje zagrożenie bezpieczeństwa z uwagi na działanie STARTTLS.

Widać więc, iż stan bezpieczeństwa poczty e-mail wcale nie jest krytyczny. Obecne zabezpieczenia i standardy (zakładając poprawne wdrożenie po stronie usługodawcy) zapewniają bezpieczeństwo połączenia praktycznie bez wymogu zmian po stronie użytkowników. Mimo wszystko użytkownicy skrzynek e-mail także powinni zadbać o bezpieczeństwo poprzez stosowanie mocnych haseł dostępowych, a gdy jest taka możliwość, to użycie weryfikacji dwuetapowej.