Trend Micro wypłaciło łącznie 1 024 750 dolarów uczestnikom konkursu Pwn2Own Ireland 2025, którzy w ciągu trzech dni zidentyfikowali 73 unikalne podatności typu zero-day w popularnych urządzeniach konsumenckich i biznesowych. Konkurs, który odbył się w Cork w dniach 21-23 października 2025 roku, zgromadził międzynarodową społeczność specjalistów ds. cyberbezpieczeństwa atakujących drukarki, systemy NAS, sprzęt smart home, urządzenia nadzoru, routery, telefony oraz technologie ubieralne.

Pwn2Own Ireland 2025 to kolejna edycja prestiżowego konkursu organizowanego przez Zero Day Initiative (ZDI) należącą do Trend Micro, która od 2005 roku kupuje podatności od niezależnych badaczy bezpieczeństwa, a następnie koordynuje ich odpowiedzialne ujawnienie producentom oprogramowania. Rachel Jin, Chief Platform and Business Officer w Trend Micro, podkreśliła znaczenie konkursu:

“Naszą misją jest proaktywne podejście do bezpieczeństwa i pozyskiwanie najgłębszej wiedzy o zagrożeniach w branży. Odkrycia dokonane podczas Pwn2Own realnie przyczyniają się do zwiększenia bezpieczeństwa cyfrowego świata. Dzięki nim producenci mogą szybciej łatać luki, a my zapewniamy naszym klientom ochronę przed exploitami na długo przed innymi dostawcami”.

Badania prowadzone w ramach konkursu pozwalają Trend Micro reagować na podatności średnio 71 dni wcześniej niż reszta branży, co stanowi istotną przewagę w walce z cyberprzestępczością. W pierwszym dniu konkursu (21 października) uczestnicy wykazali 34 unikalne podatności zero-day i zebrali łącznie 522 500 dolarów, drugiego dnia zademonstrowano kolejne 22 luki za 267 500 dolarów, a trzeciego dnia rozstrzygnięto pozostałe próby i ogłoszono ostateczne wyniki.

Wśród najciekawszych osiągnięć znalazły się spektakularne ataki na telefona Samsung Galaxy S25. Ben R. i Georgi G. z Interrupt Labs wykorzystali błąd walidacji danych wejściowych do przejęcia kontroli nad urządzeniem, w tym nad kamerą i lokalizacją, zdobywając 50 000 dolarów i 5 punktów Master of Pwn. Równolegle Ken Gannon z Mobile Hacking Lab oraz Dimitrios Valsamaras z Summoning Team wykorzystali łańcuch pięciu różnych podatności do ataku na Galaxy S25, również zdobywając 50 000 dolarów. Team DDOS w składzie Bongeun Koo i Evangelos Daravigkas zaprezentował niezwykle złożony atak typu “SOHO Smashup”, wykorzystując osiem różnych podatności (w tym wiele ataków typu injection) do kompromitacji routera QNAP Qhora-322, a następnie przejścia do systemu NAS QNAP TS-453E – za co otrzymali 100 000 dolarów i 10 punktów. dmdung ze STAR Labs SG wykorzystał pojedynczy błąd typu OOB (out-of-bounds) access do przejęcia kontroli nad głośnikiem Sonos Era 300, zdobywając 50 000 dolarów. Sina Kheirkhah i McCaulay Hudson z Summoning Team wykorzystali dwie podatności do ataku na urządzenie Synology ActiveProtect Appliance DP320. Szczególną uwagę zwróciła zapowiadana demonstracja exploita typu zero-click dla WhatsApp, za którą oferowano nagrodę w wysokości 1 miliona dolarów – jednak Team Z3 wycofał swoją próbę, decydując się przekazać wyniki badań prywatnie do Trend Micro ZDI i Meta, aby umożliwić załatanie potencjalnych luk.

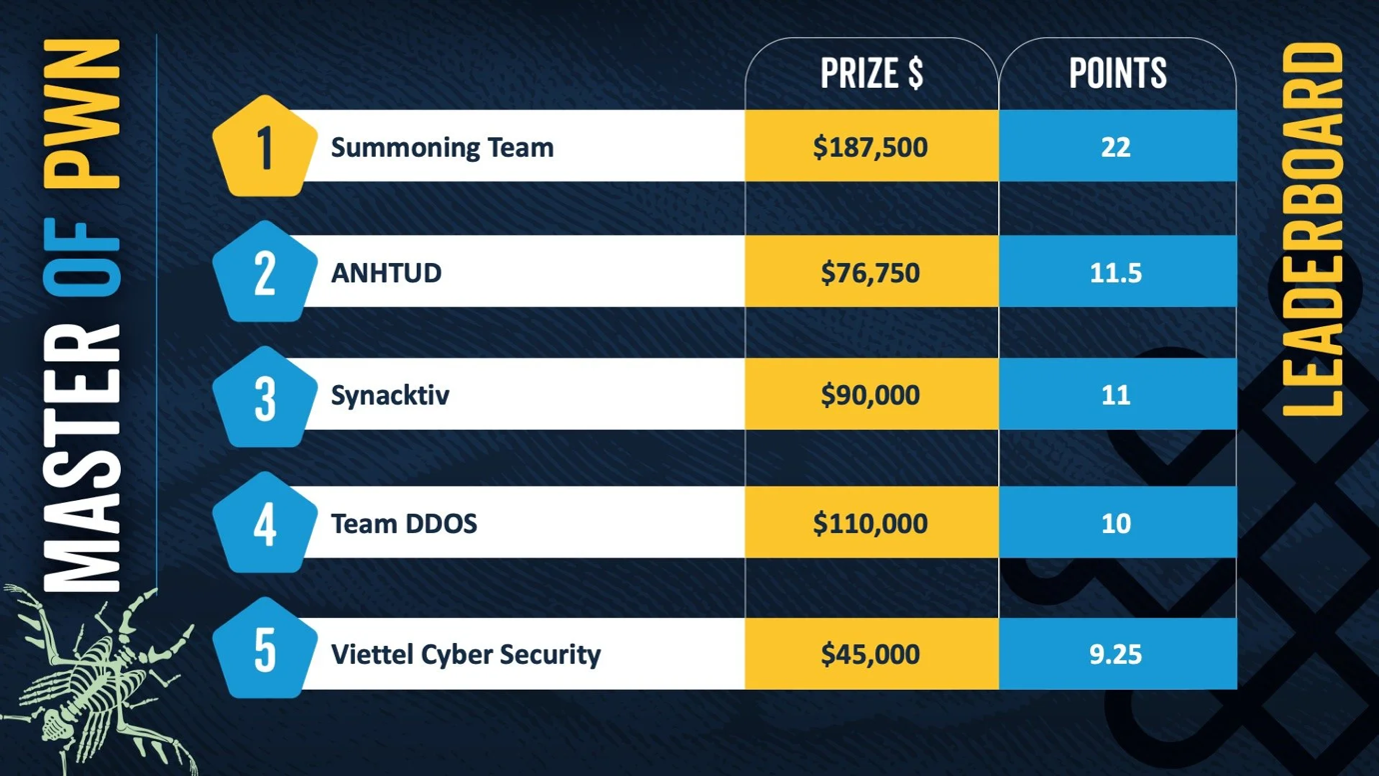

Drużyna Summoning Team zdominowała konkurs, zdobywając tytuł Master of Pwn dzięki udanym atakom na sześć różnych kategorii urządzeń: Samsung Galaxy S25, Synology DiskStation DS925+ NAS, Home Assistant Green, Synology ActiveProtect Appliance DP320, Synology CC400W oraz QNAP TS-453E. Drugie miejsce zajął Team ANHTUD z 76 750 dolarów i 11,5 punktami Master of Pwn, trzecie – Team Synacktiv z 90 000 dolarów i 11 punktami. Konkurs, którego współsponsorami byli Meta, QNAP i Synology, obejmował osiem kategorii produktów – od drukarek i systemów NAS, przez aplikacje komunikacyjne i urządzenia smart home, po flagowe telefony (Apple iPhone 16, Samsung Galaxy S25 i Google Pixel 9) oraz technologie ubieralne, w tym okulary Meta Ray-Ban Smart Glasses i gogle Quest 3/3S.

Tegoroczna edycja rozszerzyła również powierzchnię ataku o możliwość eksploitacji portów USB w urządzeniach mobilnych, wymagając od badaczy zhakowania zablokowanych urządzeń poprzez fizyczne połączenie, choć tradycyjne protokoły bezprzewodowe jak Bluetooth, Wi-Fi i NFC pozostały ważnymi wektorami ataku. Po zakończeniu konkursu producenci mają 90 dni na wydanie poprawek bezpieczeństwa, zanim Trend Micro’s Zero Day Initiative publicznie ujawni szczegóły odkrytych podatności. Kolejna edycja konkursu, tym razem pod nazwą Pwn2Own Automotive, odbędzie się w Tokio w dniach 21-23 stycznia 2026 roku.