Świat pędzi nieustannie. Zdaje się, iż z każdym kolejnym rokiem wręcz przyspiesza. Ludzie żyją „w biegu”, mając coraz mniej czasu… A przecież jak świat światem, doba od zawsze miała 24 godziny, rok ma albo 365, albo 366 dni. Nie o teorii czasu będę jednak pisał, ale o zjawisku, które jest wszechobecne w dzisiejszym szeroko pojętym biznesie (i nie tylko!): bezpieczeństwo danych służbowych.

Świat pędzi nieustannie. Zdaje się, iż z każdym kolejnym rokiem wręcz przyspiesza. Ludzie żyją „w biegu”, mając coraz mniej czasu… A przecież jak świat światem, doba od zawsze miała 24 godziny, rok ma albo 365, albo 366 dni. Nie o teorii czasu będę jednak pisał, ale o zjawisku, które jest wszechobecne w dzisiejszym szeroko pojętym biznesie (i nie tylko!): bezpieczeństwo danych służbowych.

Bezpieczeństwo danych służbowych – dane

Bezpieczeństwo danych służbowych na urządzeniach mobilnych to paląca sprawa. Nawiązując do ostatnich raportów portalu Statista1 szacuje się, iż na całym świecie używanych jest ponad 4,5 miliarda urządzeń mobilnych. Liczba ta jest wręcz niewyobrażalna. Co więcej, zakłada się, iż z roku na rok będzie stale rosnąć. Trudno jednoznacznie oszacować, ile z tych urządzeń to te „służbowe”. Warto jednak zwrócić uwagę na trend, iż wg. Google 80 procent ludzi nie opuszcza domu bez telefona.

Trzeba się zastanowić, jak wygląda sprawa bezpieczeństwa danych w urządzeniach mobilnych, które są oznaczone jako „służbowe” (czyli takich, w których mogą być lub są przechowywane wrażliwe z punktu widzenia konkretnej firmy czy też organizacji informacje). Dodatkowo pojawia się trend BYOD (Bring Your Own Device), za pomocą którego pracownicy wpinają swoje prywatne urządzenia do zasobów organizacji i tym samym pobierają na nie służbowe wiadomości e-mail, załączniki, etc.

Mając na uwadze powyższe, warto przytoczyć statystykę z raportu Mobile Security Index 2019 wydanego przez firmę Verizon, w którym możemy przeczytać, iż aż 70 milionów telefonów ginie każdego roku, a tylko 7% z nich zostaje odzyskanych. To właśnie obrazuje pewnego rodzaju zjawisko, z którym borykają się organizacje, a które wziąłem pod lupę.

Mobile forensics a bezpieczeństwo danych służbowych

Spróbujmy założyć scenariusz, w którym to ja wcielam się w tego złego. Szczerze przyznam – będzie to mój pierwszy raz, kiedy stanę po ciemnej stronie mocy. W moich rękach znalazły się dwa takie same urządzenia oparte o system Android, czyli aktualnie najbardziej popularny na świecie system. Oba urządzenia po włączeniu witają mnie kodem blokady (na jednym urządzeniu założone hasło typu pattern lock, czyli popularny tzw. szlaczek, na drugim został użyty kod PIN). Na pierwszy rzut oka dostęp do danych w środku jest niemożliwy. Posługując się jednak specjalistycznym sprzętem i odpowiednią wiedzą, mogę dotrzeć do rozwiązań umożliwiających mi próbę uzyskania dostępu do danych zapisanych w pamięciach tych urządzeń.

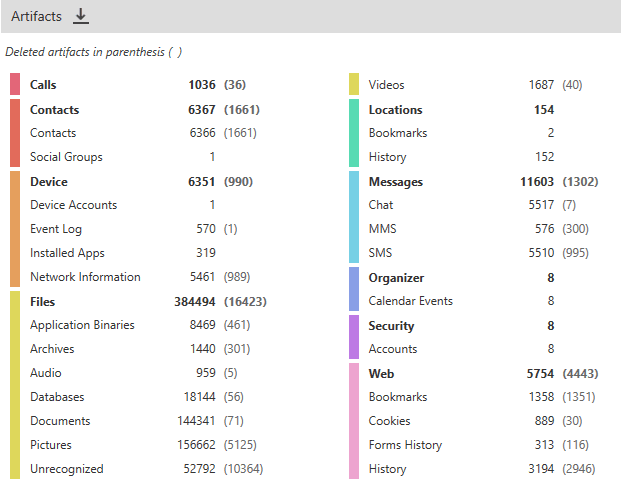

Urządzenie oznaczone jako nr 1 nie sprawia większych problemów. Do wyboru mam kilka możliwości – skorzystanie z podatności w obszarze Bootloader lub też odczyt pamięci metodami ISP/JTAG/Chip-Off. Wybieram opcję numer dwa, być może trudniejszą i wymagającą dodatkowych umiejętności, ale w tej sytuacji najpewniejszą. Po poprawnym podłączeniu wykonuję pełny odczyt kości pamięci. Taki odczyt w formie pliku binarnego mogę analizować manualnie bądź też skorzystać z gotowych parserów (automatycznych mechanizmów interpretujących kod binarny w dane rozumiane przez ludzi) zaimplementowanych w narzędziu XRY. Wynikiem tego działania jest odnalezienie hasła dostępu do urządzenia (wspomniany wcześniej pattern lock). Oprócz tego mam dostęp do wszystkich informacji zapisanych w tym urządzeniu (także do tych skasowanych, które udało się przy okazji odzyskać).

Ku mojemu zdziwieniu nie ma żadnych wiadomości e-mail. Sprawę na razie zostawiam i przechodzę do drugiego urządzenia. Tutaj sprawa wydaje się trochę bardziej skomplikowana. Urządzenie nie oferuje możliwości odczytu pamięci metodami ISP/JTAG/Chip-Off. Dodatkowo wygląda na to, iż pamięć urządzenia jest domyślnie szyfrowana. Na szczęście nie taki diabeł straszny, jak go malują. W przypadku szyfrowanych urządzeń z systemem Android istnieją możliwości technologiczne pozwalające na odczyt danych z kości pamięci oraz ich deszyfrację. W tej sytuacji skorzystam z podatności w obszarze Bootloadera.

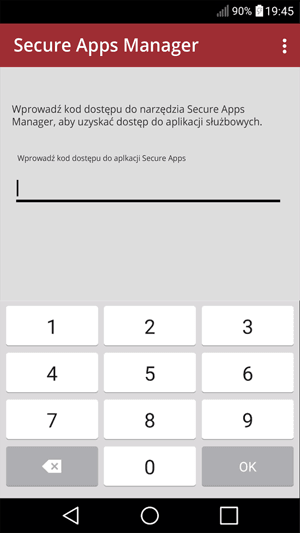

Odczyt oraz deszyfracja danych zakończyły się pełnym sukcesem. Przyjrzę się zatem wynikom. Uzyskałem komplet informacji, łącznie z wiadomościami e-mail. Mimo iż telefon był zabezpieczony hasłem oraz był szyfrowany, udało mi się uzyskać dane istniejące oraz odzyskać te skasowane. Dlaczego zatem brakuje mi wiadomości e-mail z pierwszego urządzenia? Wracam do niego, włączam i odblokowuję, znając już kod blokady (pattern lock). Moim oczom ukazuje się pełne menu telefonu. Szukam aplikacji do obsługi poczty elektronicznej. Próbuję ją uruchomić, ale przede mną kolejna zapora – o dziwo, dodatkowe uwierzytelnienie.

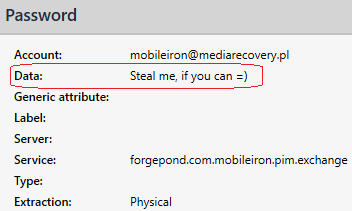

Niestety nie znam tego kodu. W moim odczycie nigdzie takowego nie jestem w stanie znaleźć. Docieram do informacji, iż aplikacja Secure Apps Manager to tzw. bezpieczny kontener rozwiązania firmy MobileIron. Okazuje się, iż w takim bezpiecznym kontenerze użytkownik tego urządzenia przechowuje wszystkie wrażliwe informacje (poczta e-mail, służbowe notatki oraz kontakty, załączniki, etc.), do których nie jestem w stanie w żaden sposób się dostać. Analizuję informacje w urządzeniu numer 2 (w którym dane poczty elektronicznej zostały odczytane) i dochodzę do wniosku, iż poczta e-mail na tym urządzeniu została skonfigurowana w natywnym kliencie poczty e-mail (poza bezpiecznym kontenerem) i mam do niej pełny dostęp (nawet do hasła konta Exchange).

W urządzeniu, w którym poczta e-mail została skonfigurowana w ramach bezpiecznego kontenera, odnajduję jedynie tzw. Easter Egg (w słowniku IT, Easter Egg jest intencjonalnym, wewnętrznym żartem, ukrytą wiadomością). Zostaję zatem z prywatnymi danymi użytkownika…

Podsumowanie

Powyższy scenariusz ukazał kilka istotnych spraw z punktu widzenia bezpieczeństwa danych służbowych. Po pierwsze, żadnego urządzenia mobilnego (nie ważne, jakiego producenta) nie możemy traktować jako natywnie bezpiecznego w 100% (bez względu na system operacyjny). Specjalistyczne działania w obszarze Mobile Forensics pozwalają pozyskiwać dane z różnych urządzeń mobilnych (nawet mimo natywnego szyfrowania pamięci) i choćby jeżeli urządzenie wydaje się bezpieczne dziś, to jutro może już takim nie być. Problemem natomiast (bądź też ogromnym sukcesem – w zależności od której strony na to spojrzymy) jest pozyskiwanie treści z tzw. bezpiecznych kontenerów danych. Te na chwilę obecną są praktycznie nie do złamania. Jak będzie jutro? Tego nie wiem… Wiem natomiast, iż cały scenariusz z mojej perspektywy był tylko zabawą, ale w rzeczywistym, pędzącym w szaleńczym tempie świecie jest jak najbardziej realny.

Autor: Michał Tatar

Artykuł ukazał się w Magazynie Informatyki Śledczej nr 37