Wyzwania i praktyczne podejście

Wprowadzenie

Dyrektywa NIS 2 nakłada na organizacje w UE obowiązek wzmocnienia cyberbezpieczeństwa i odporności systemów informacyjnych. W Polsce implementacja nastąpi poprzez nowelizację ustawy o krajowym systemie cyberbezpieczeństwa. Już dziś firmy muszą przygotować się do zabezpieczenia swojego łańcucha dostaw, który jest kluczowym elementem odporności biznesowej.

Bezpieczeństwo łańcucha dostaw jest szczególnie istotne, ponieważ atak na partnera biznesowego może sparaliżować działalność całej organizacji. Przykładem jest atak ransomware na Change Healthcare w lutym 2024 r., który sparaliżował systemy UnitedHealth Group, powodując straty szacowane na 1,6 mld USD.

Kluczowe wyzwania w łańcuchu dostaw

Badania ENISA (2022) pokazują, iż wiele organizacji nie zabezpiecza odpowiednio swojego ekosystemu partnerów:

- 76% firm nie definiuje ról w łańcuchu dostaw,

- 61% ogranicza się do zbierania certyfikatów od partnerów,

- 46% reaguje na krytyczne podatności w ciągu miesiąca.

Do najważniejszych elementów łańcucha dostaw należą:

- dostawcy sprzętu i komponentów IT,

- dostawcy systemu i usług w chmurze,

- partnerzy logistyczni i finansowi,

- podmioty wspierające produkcję i dystrybucję.

Główne zagrożenia w łańcuchu dostaw

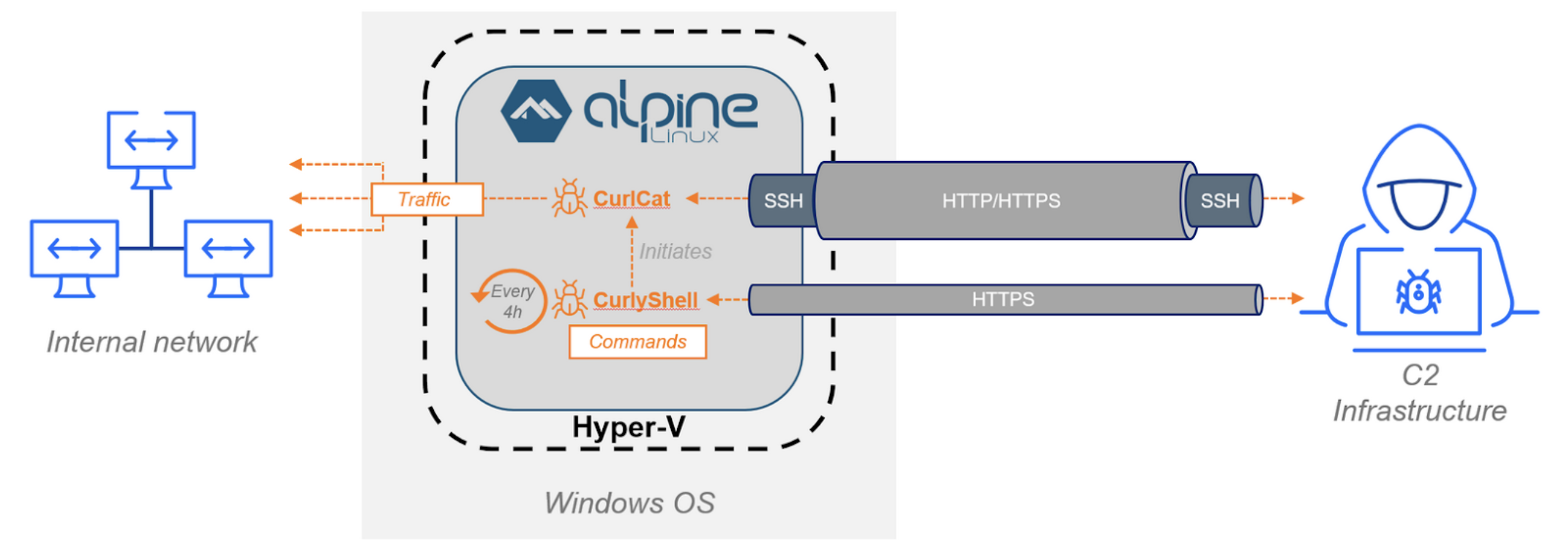

- Ataki upstream – infekcja komponentów lub systemu przed dotarciem do organizacji końcowej.

- Manipulacje kodem open-source – dodawanie złośliwych paczek w menadżerach pakietów.

- Ataki na infrastrukturę CI/CD – wprowadzanie zmian w procesach testów i wdrożeń.

- Ataki na partnerów biznesowych – kompromitacja dostawcy jako droga do organizacji końcowej.

Systemowe podejście do bezpieczeństwa łańcucha dostaw

Efektywne zarządzanie ryzykiem wymaga podejścia procesowego i systemowego. najważniejsze kroki to:

- Identyfikacja kluczowych partnerów i procesów – określenie dostawców sprzętu, systemu i powiązanych procesów biznesowych.

- Analiza zależności – mapowanie współpracy z partnerami i identyfikacja potencjalnych punktów awarii („single points of failure”).

- Ocena ryzyka partnerów – analiza certyfikacji, środków bezpieczeństwa i zgodności z wymaganiami organizacji.

- Szacowanie ryzyka – scoring w oparciu o krytyczność procesów, znaczenie biznesowe, reputację i zabezpieczenia partnera.

- Wdrożenie procedur ograniczających ryzyko – audyty, kwestionariusze, standardy procedur, zarządzanie dostępem i tożsamością, bezpieczeństwo informacji i fizyczne.

- Aktywny monitoring – bieżące śledzenie ryzyka, raportowanie i aktualizacja polityk bezpieczeństwa.

Narzędzia wspierające zarządzanie łańcuchem dostaw

Do efektywnej ochrony łańcucha dostaw rekomenduje się:

- IAM (Identity and Access Management) – kontrola dostępu w oparciu o potrzeby biznesowe.

- Systemy CI/CD i zabezpieczenia kontenerów – monitorowanie i weryfikacja kodu i środowisk.

- Systemy zarządzania podatnościami i SBOM – kontrola składników oprogramowania, skanowanie i priorytetyzacja zagrożeń.

- Rozwiązania SIEM, SOAR, UEBA, XDR, EDR, Firewall – monitorowanie, automatyzacja reakcji własnego środowiska oraz środowiska partnera