Po politykach anty-malware dziś ponownie o Defenderze for O365. Na warsztat bierzemy kolejną z jego funkcjonalności – bezpieczne załączniki (ang. safe attachment), które pozwolą nam rozszerzyć możliwości wcześniej omawianych mechanizmów. o ile nie mieliście jeszcze okazji zapoznać się z poprzednimi wpisami dotyczącymi Defender for O365 , zachęcam do zrobienia tego przed przeczytaniem tego artykułu. Znajdziecie tam bardziej ogólne informacje na temat samego mechanizmu, jak i dokładne miejsca, gdzie można go skonfigurować.

Przechodząc już do sedna, mówiąc o bezpiecznych załącznikach, ponownie wracamy do tematyki phishingu. W kontekście omawianego dzisiaj mechanizmu interesował nas będzie przede wszystkim phishing zawierający różnego typu złośliwe załączniki. Nierzadko bowiem zdarza się, iż przestępcy zamiast złośliwych linków umieszczają w takim mailu właśnie załącznik. Jego otworzenie wiążę się często z wykonaniem jakiegoś złośliwego kodu na naszym urządzeniu. Nie zawsze dzieje się tak jednak od razu – czasami użytkownik musi trochę „pomóc” przestępcy i np. włączyć makra. Dopiero po ich włączeniu złośliwy kod będzie miał okazję się wykonać, a iż mamy dokładną instrukcję od przestępcy, a temat budzi nasze emocje/zainteresowanie – taka forma również pozostaje skuteczna. Któż z nas nie otworzyłby załącznika zatytułowanego „pensje zarządu” czy „lista zwolnień grudzień 2021” w rzekomo przypadkowo wysłanym mailu? Szczególnie o ile byłby on poparty dodatkowym mailem informującym o pomyłce i prośbie o nieodczytywanie i usunięcie maila? Myślę, iż można zaryzykować, iż większość, przynajmniej tych mniej świadomych użytkowników.

Bezpieczne załączniki

Jak często powtarzam – nic nie zastąpi edukacji użytkowników, ale o ile to możliwe, to wspomagajmy się technologią. W tym przypadku nie jest inaczej. Owszem, kluczem będzie edukacja i świadomość zagrożeń związanych ze złośliwymi załącznikami, czy ogólnie phishingiem. Ale dzięki mechanizmowi bezpiecznych załączników jesteśmy w stanie wspomóc ochronę technologią i zminimalizować szansę, iż taki phishing w ogóle dotrze do użytkownika.

Poprzednio pisząc o mechanizmie anty-malware wspominałem, iż działa on na bazie silnika antywirusowego skanując wszystkie załączniki. Mechanizm bezpiecznych załączników idzie krok dalej. Pozwala on chronić pliki znajdujące się czy udostępniane przez Teams, OneDrive czy SharePoint. Przede wszystkim jednak sam mechanizm działa nieco inaczej, a tym samym skuteczniej. Pozwala on na dokładne przeanalizowanie załączników niezależnie od tego, czy zostaną one zdiagnozowane jako zagrożenie w oparciu o sygnatury. Dzięki temu jest skuteczną metodą ochrony także przed tzw. zero-day, których silniki antywirusowe nie będą w stanie wykryć

Załóżmy, iż użytkownik chroniony przez bezpieczne załączniki w Defenderze for O365 otrzymuje maila z załącznikiem. Załącznik taki każdorazowo otwierany („detonowany”) jest w sandboxie (bezpiecznym, wirtualnym środowisku), gdzie mechanizm analizuje jego zachowanie. Wyszukiwane i wyłapywane są wszelkie podejrzane aktywności, które mogą wystąpić po uruchomieniu/otworzeniu pliku. o ile uruchomiony zostanie kod – przeanalizowane zostanie jego działanie. o ile załącznik spowoduje przekierowanie pod wskazany adres – mechanizm sprawdzi, co znajduje się na docelowej stronie. Naturalnie o ile z takiego adresu pobrana czy uruchomiona zostanie jakaś zawartość – to również zostanie przeanalizowane.

Innymi słowy mechanizm tego zamiast zwykłego skanowania przeprowadzi dokładną analizę zachowania po uruchomieniu pliku. o ile uzna go za zagrożenie – może np. skierować go na kwarantannę. o ile nie – załącznik zostanie dostarczony do adresata.

Taka forma weryfikacji plików czy załączników istotnie podnosi bezpieczeństwo naszych środowisk czy naszych użytkowników. Nigdy nie mamy oczywiście 100% gwarancji bezpieczeństwa i nie inaczej jest w przypadku tego mechanizmu. Mimo wszystko istotnie podniesie on prawdopodobieństwo wykrycia malware, który nie jest wykrywany przez silniki antywirusowe.

Konfiguracja mechanizmu safe attachment

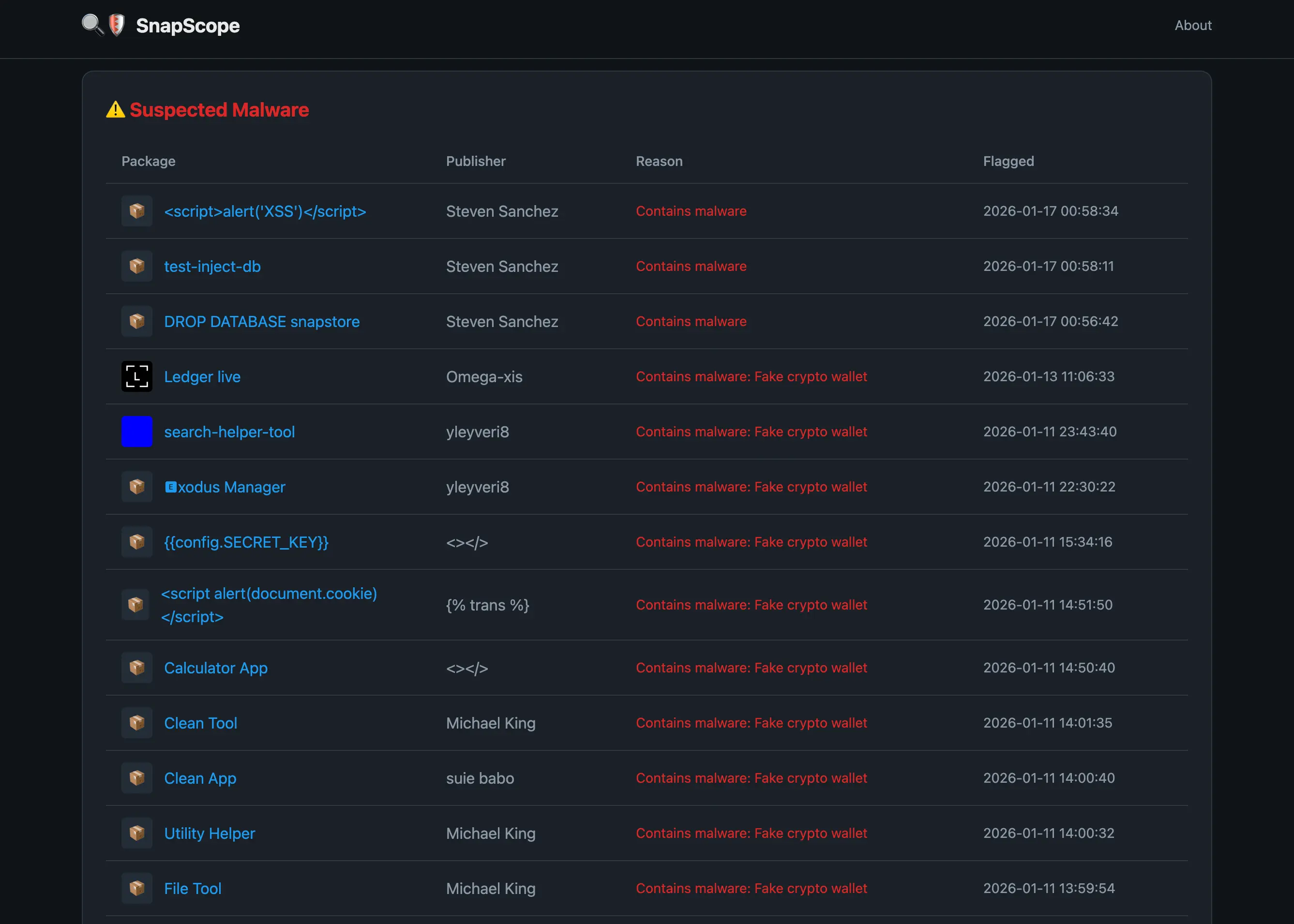

Posiadając licencję Defendera for O365 już korzystamy z domyślnie konfigurowanej ochrony, w skład której wchodzą min. bezpieczne załączniki:

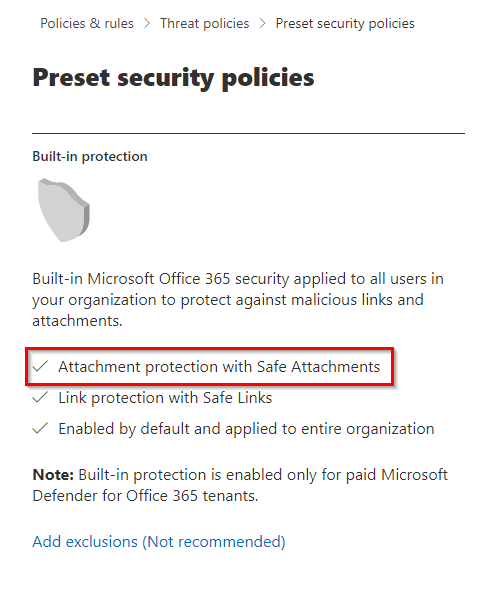

Aby jednak skonfigurować działanie tego mechanizmu pod siebie, a przede wszystkim zrozumieć jego możliwości utwórzmy nową politykę. W tym celu, w sekcji safe attachment klikamy oczywiście na Create:

Kreator wygląda bardzo podobnie jak w przypadku innych polityk Defendera czy EOP. W pierwszym kroku określamy nazwę polityki:

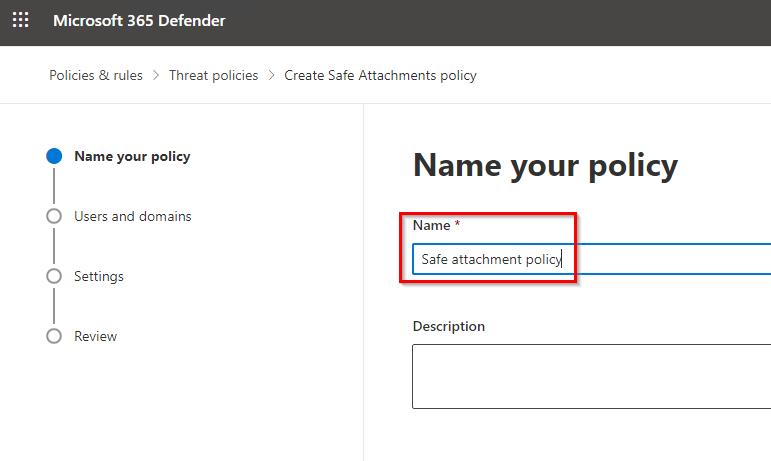

Następnie zakres jej działania, czyli dla których użytkowników mają obowiązywać skonfigurowane w kolejnym kroku zasady:

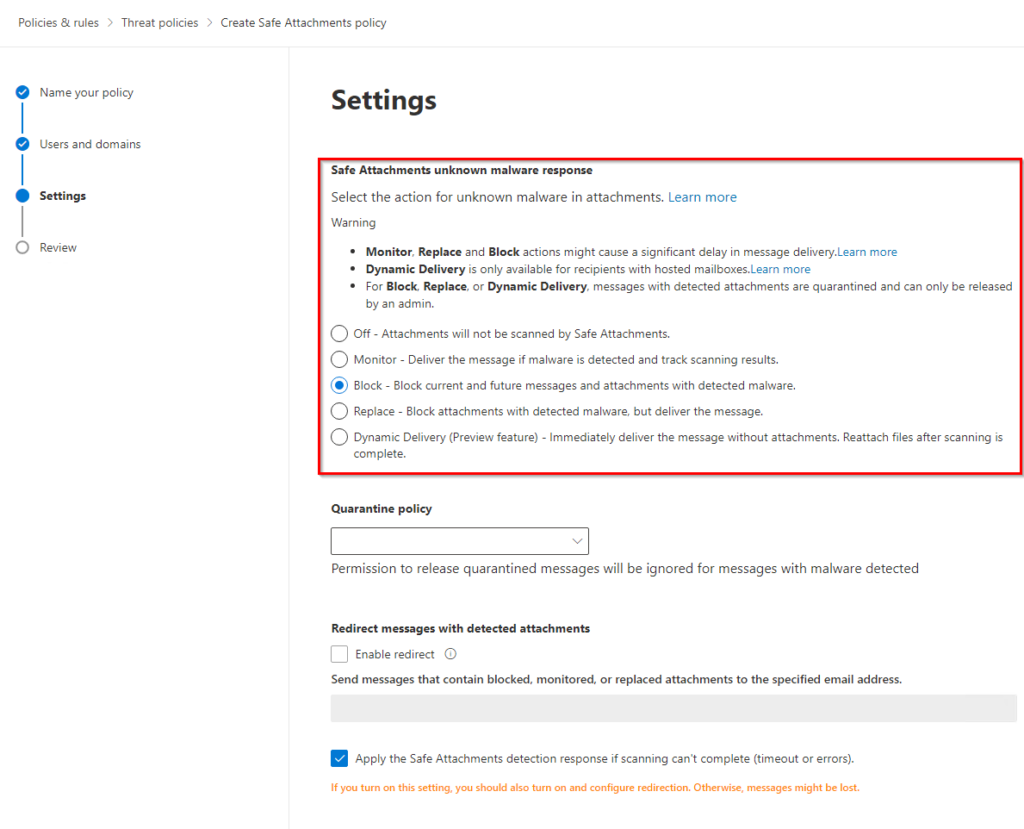

I wreszcie przechodzimy do adekwatnej konfiguracji mechanizmu. W pierwszej kolejności musimy określić jego zachowanie. Spośród dostępnych opcji możemy wybrać:

- Off – czyli wyłączenie działania mechanizmu bezpieczne załączników. Załączniki będą jednak przez cały czas skanowane przez polityki anty-malware w EOP.

- Monitor – dostarczanie wiadomości wraz z załącznikami, a następnie śledzenie aktywności w przypadku wykrycia malware’u. Zgodnie z dokumentacją, ta opcja ma pomóc w śledzeniu w jakie miejsca w naszej organizacji trafia zidentyfikowany malware.

- Block – Całkowita blokada wiadomości, w której znajdował się złośliwy załącznik. Taka wiadomość kierowana jest na kwarantannę, gdzie dostęp do niej mają wyłącznie administratorzy (chyba, iż polityka kwarantanny mówi inaczej). Mechanizm z automatu blokuje również takie same wiadomości czy załączniki przesłane w przyszłości. Jest do zdecydowanie rekomendowana opcja.

- Replace – Pozwala na dostarczenie wiadomości z informację, iż w załączniku wykryty został malware. Taki załącznik skierowany zostaje na kwarantannę, ale sama treść wiadomości dociera na skrzynkę użytkownika. Opcja interesująca do rozważenia pod kątem szybkiej eliminacji false-positive.

- Dynamic Delivery – Opcja, która niejako rozdziela załącznik od wiadomości. Przy okazji poprzednich opcji wiadomości są dostarczane dopiero po ukończeniu skanowania/weryfikacji załącznika. W przypadku tej opcji wiadomość dostarczana jest bez żadnych opóźnień, natomiast załącznik jest dostępny dla użytkownika dopiero po ukończeniu skanowania. o ile wykryte zostanie złośliwe oprogramowanie – załącznik nie zostanie oczywiście dostarczony do użytkownika. Opcja szczególnie przydatna, o ile zależy nam na uniknięciu opóźnień w komunikacji przy jednoczesnej ochronie użytkowników.

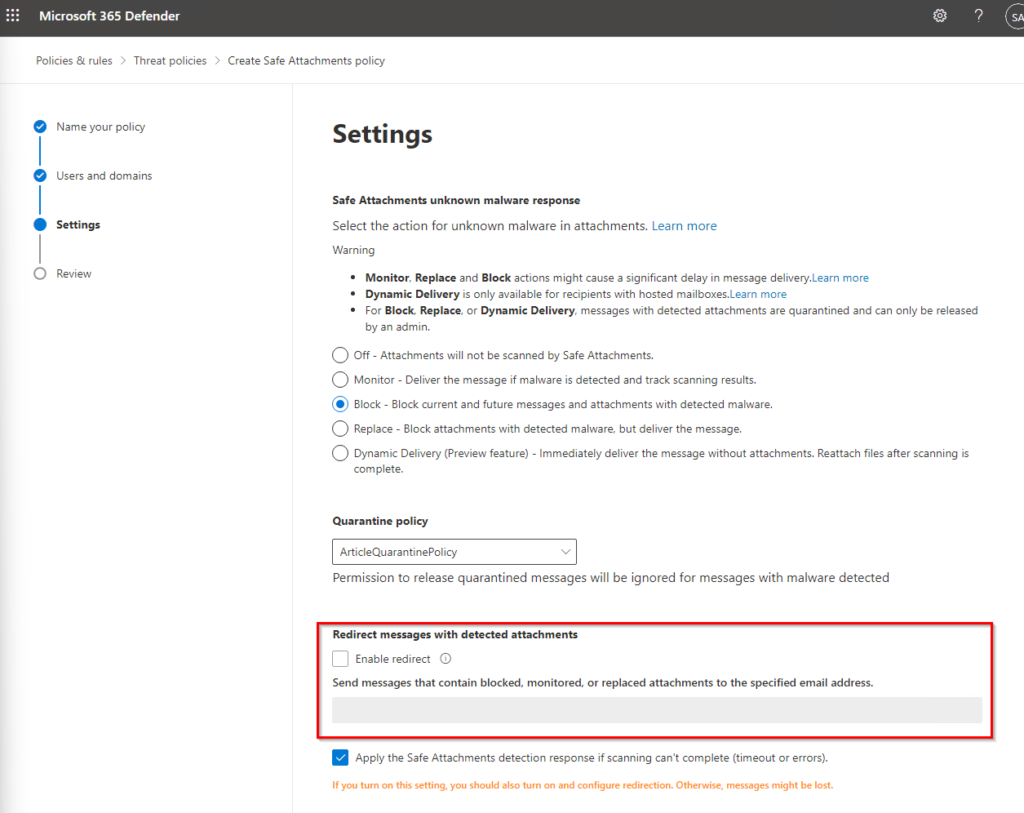

Niżej, podobnie jak w przypadku omawianych w poprzednich artykułach mechanizmów, wybieramy politykę kwarantanny:

Jeszcze niżej mamy możliwość przekierowywania wiadomości zawierających malware na wybrany adres email. Może być to np. dedykowany adres mailowy zarządzany przez nasz zespół security, który przeanalizuje wykryte zagrożenie:

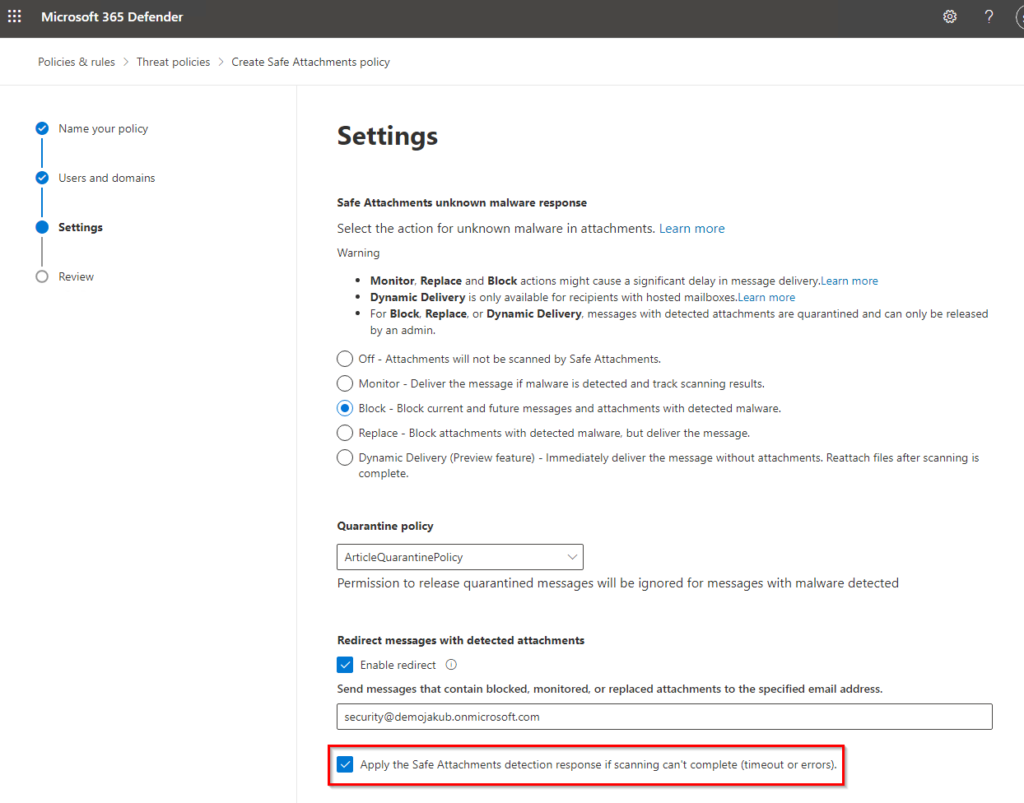

Jeszcze niżej możemy wskazać, czy chcemy aby brak możliwości dokończenia skanu był traktowany jako wykrycie zagrożenia. Przy okazji włączenia tej opcji musimy pamiętać o włączeniu przekierowania wiadomości na dedykowany adres email. o ile tego nie zrobimy – istnieje ryzyko, iż wiadomość zostanie utracona:

Po wybraniu odpowiednich opcji przechodzimy do podsumowania, gdzie będziemy mogli utworzyć naszą politykę. Powinna ona zostać uruchomiona do 30 minut.

Włączenie ochrony dla plików na Teams, OneDrive, SharePoint

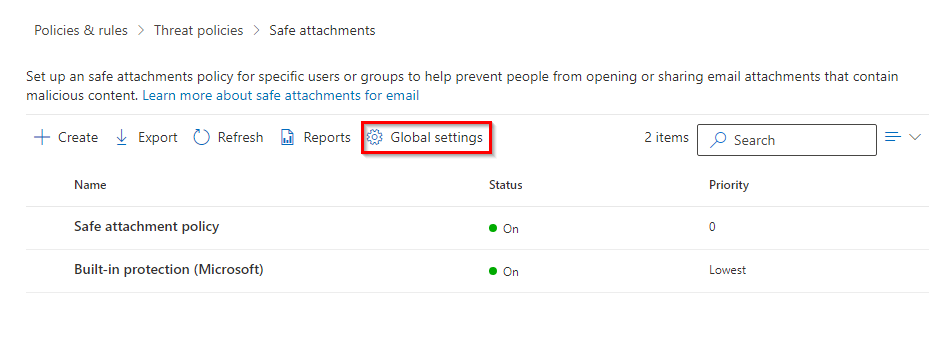

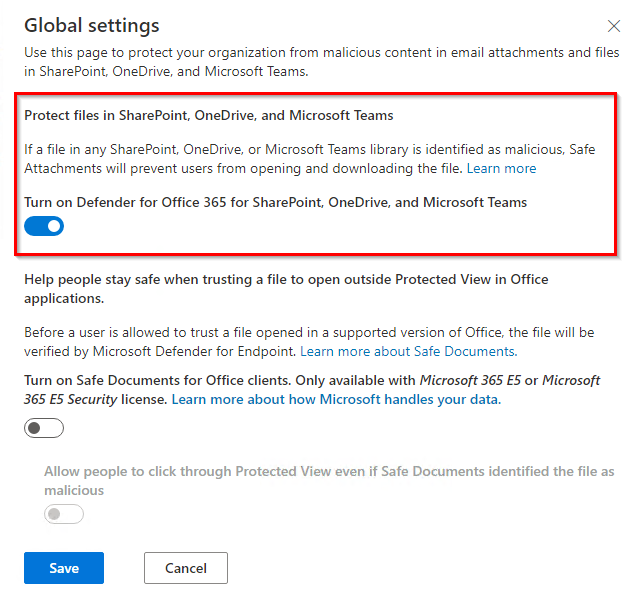

Dodatkowe funkcjonalności, które pozwolą nam chronić pliki udostepniane z Teams, OneDrive czy SharePoint możemy znaleźć w ustawieniach globalnych. Co istotne, włączenie tych funkcjonalności nie spowoduje, iż absolutnie wszystkie pliki będą skanowane. Mechanizm ten przeprowadza skanowanie w sposób asynchroniczny koncentrując się przede wszystkim na plikach udostępnianych oraz aktywności gości. Oprócz tego analizowane są oczywiście wszelkiego typu sygnały, które mogą wskazywać, iż dany plik stanowi zagrożenie.

Opcje globalne znajdziemy w dokładnie tym samym miejscu, gdzie tworzyliśmy politykę:

Domyślnie opcja ochrony plików poza Exchangem jest wyłączona. dzięki jednego przełącznika możemy w prosty sposób włączyć omawianą ochronę:

Obok pliku, który zostanie wykryty jako zagrożenie pojawi się charakterystyczna ikona:

Samo wykrycie spowoduje również zablokowanie pliku. Jest to równoznaczne

Bezpieczne załączniki via PowerShell

Kwestia konfiguracji bezpiecznych załączników przez PowerShell będzie zbliżona do omawianej poprzedni konfiguracji polityk anty-malware. Po raz kolejny, korzystając z centrum administracyjnego tworzymy jednocześnie dwa elementy – zasadę oraz regułę. W przypadku korzystania z PowerShell będziemy musieli stworzyć obydwa obiekty.

Zasadę bezpiecznych załączników będziemy tworzyli poprzez polecenie New-SafeAttachmentPolicy. Przykładowe polecenie może wyglądać następująco:

New-SafeAttachmentPolicy ` -Name "Safe Attachment PowerShell" ` -Enable $true ` -Action Block ` -QuarantineTag "AdminOnlyAccessPolicy" ` -Redirect $true ` -RedirectAddress "security@demojakub.onmicrosoft.com"Takie polecenie konfiguruje nam nową politykę, która:

- działa w trybie Block, tj. kieruje całą wiadomość na kwarantannę w przypadku wykrycia malware, nie dostarczając jej użytkownikowi

- przypisuje domyślną politykę kwarantanny, gdzie dostęp do obiektów na kwarantannie mają tylko administratorzy.

- włącza przekierowanie wiadomości na wskazany adres w naszym środowisku

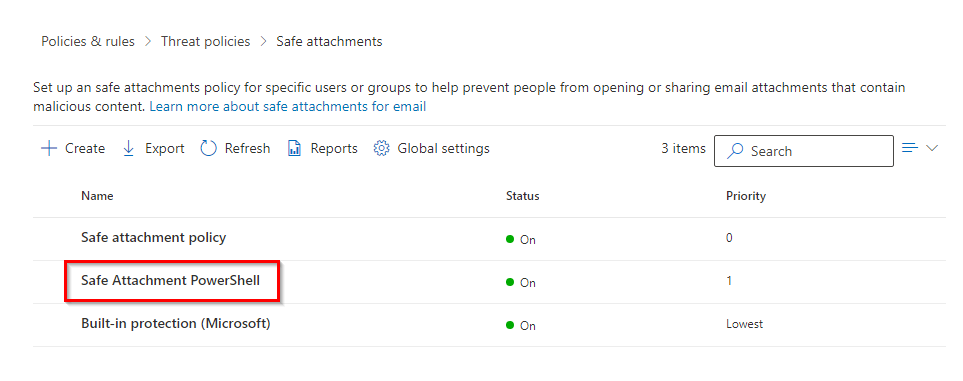

Aby polityka działała i była widoczna w portalu Microsoft 365 Defender dokładamy regułę, którą powiążemy z utworzoną przed momentem zasadą:

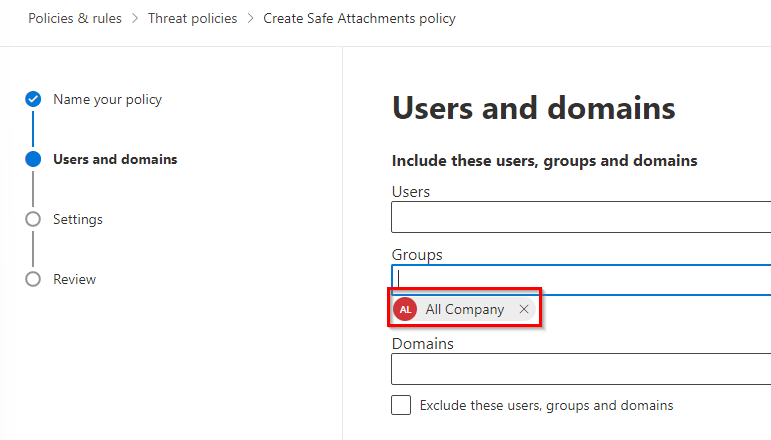

New-SafeAttachmentRule ` -Name "Safe Attachment PowerShell" ` -SafeAttachmentPolicy "Safe Attachment PowerShell" ` -SentToMemberOf "All Company"Taka reguła determinuje nam zakres działania zasady. W moim przypadku jest to grupa użytkowników „All Company”, która jak łatwo się domyślić zawiera wszystkich użytkowników w mojej organizacji.

Obydwa polecenia mają jeszcze kilka dodatkowych parametrów, jak chociażby możliwość ustawienia priorytetu dla tworzonej reguły. Po szczegóły odsyłam bezpośrednio do dokumentacji jednego i drugiego polecenia.

Finalnie polityka jest oczywiście widoczna w naszym środowisku:

Ponownie – o ile nie macie potrzeby dostosowywania działania tego mechanizmu możecie oczywiście wykorzystać powyższy kod do utworzenia polityk w Waszym środowisku. Elementami, które na pewno trzeba będzie zmienić jest oczywiście nazwa grupy przy parametrze -SentToMemberOf oraz adresu mailowego przy -RedirectAddress.