Ataki phishingowe, w których przestępcy wykorzystują wizerunek znanej marki lub instytucji są powszechnie stosowaną metodą oszustw na całym świecie. Oszuści często wybierają firmy o wysokim poziomie zaufania społecznego, aby zwiększyć skuteczność swoich działań. Tym razem cyberprzestępcy stworzyli fałszywe strony internetowe, które podszywają się pod Urząd Komisji Nadzoru Finansowego (UKNF). Celem działań cyberprzestępców jest kradzież danych osobowych oraz danych logowania do bankowości internetowych różnych banków m.in. Alior Banku, Santander Banku, ING Banku Śląskiego oraz BNP Paribas.

Hakerzy najcześciej podszywają się pod firmy, które wzbudzają powagę i zaufanie. jeżeli nie zabezpieczysz wizerunku swojej organizacji, stracisz klientów i pozycję na rynku. W erze oszustw online, ochrona wizerunku marki staje się kluczowym elementem strategii bezpieczeństwa, mającym na celu ochronę zarówno firmy, jak i jej klientów przed cyberzagrożeniami. Każda nowoczesna i świadoma firma powinna zainwestować w odpowiednie zabezpieczenia, aby chronić swoją reputację i minimalizować ryzyko związane z oszustwami internetowymi.

Phishing na UKNF

W pierwszym etapie ataku phishing na Urząd Komisji Nadzoru Finansowego cyberprzestępcy stworzyli fałszywą stronę, na której zamieścili komunikat: “Otrzymaj certyfikat AML przez weryfikacje konta bankowego za pomocy sztucznej inteligencji”.

Certyfikat AML (Anti-Money Laundering) potwierdza, iż osoba lub organizacja posiada wiedzę i kompetencje w zakresie przeciwdziałania praniu pieniędzy i finansowaniu terroryzmu.

Błędy językowe, które pojawiają się na fałszywych stronach internetowych są istotnym sygnałem ostrzegawczym, iż mamy do czynienia z oszustwem. Cyberprzestępcy często popełniają tego rodzaju pomyłki, co powinno wzbudzić naszą czujność i skłonić do dokładniejszej weryfikacji witryny.

W celu rzekomej weryfikacji konta użytkownik jest proszony w pierwszej kolejności o wypełnienie formularza, w którym ma podać swoje dane osobowe, takie jak imię, nazwisko, adres e-mail oraz numer telefonu.

Kolejny etap tego oszustwa to wybór bankowości.

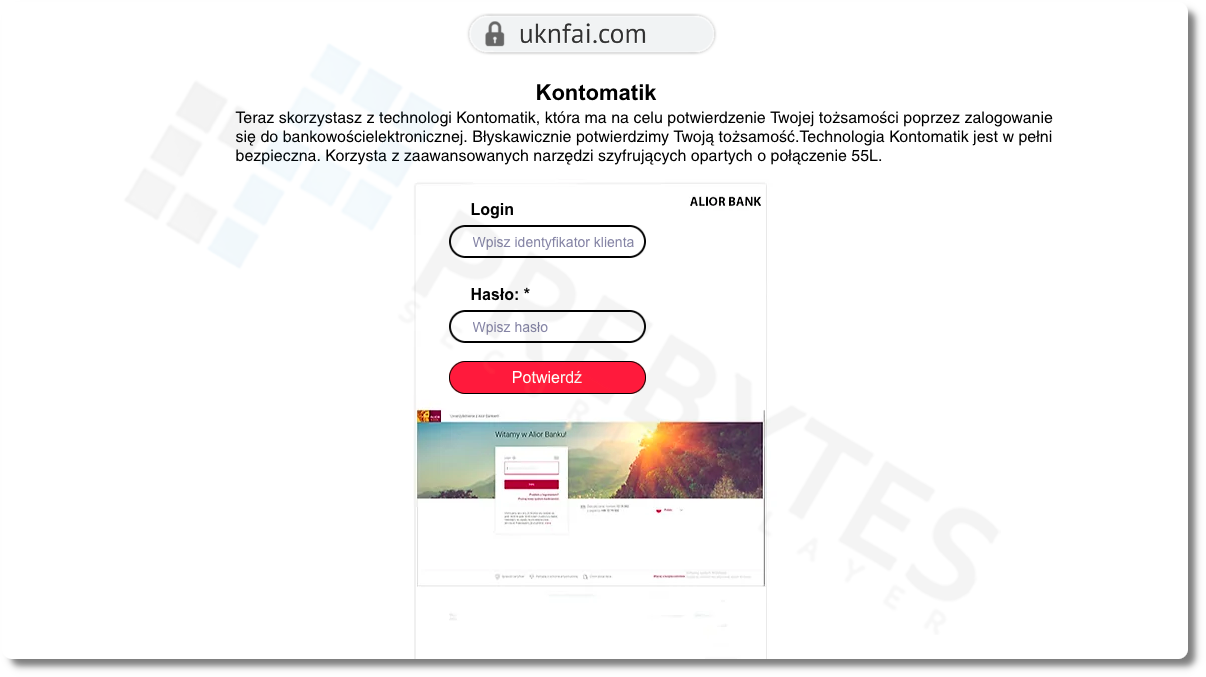

Po wybraniu z listy swojego banku, użytkownik zostaje przekierowany do fałszywej aplikacji imitującej Kontomatik. Jest to aplikacja, która łączy się z kontem bankowym i za zgodą klienta, odczytuje dane z jego rachunku, a następnie udostępnia je np. pożyczkodawcy. Hakerzy zamieścili na stronie informację o narzędziach szyfrujących, opartych o połączenie „55L”, zamiast użyć poprawnego terminu „SSL”. Ten błąd to kolejny sygnał, iż strona jest fałszywa i stanowi poważne zagrożenie.

Ostatnim krokiem ataku jest dodatkowa autoryzacja dzięki sms lub w aplikacji bankowej. W rzeczywistości, wszystkie te kroki mają na celu zebranie danych wrażliwych, które umożliwią cyberprzestępcom zalogować się do konta bankowego swojej ofiary. Jest to typowe działanie w ramach ataków phishingowych.

PODSUMOWANIE

Aby zminimalizować ryzyko takich incydentów, warto zainwestować w szkolenie z cyberbezpieczeństwa PREBYTES Academy. Jest to skumulowana dawka wiedzy na temat aktualnych cyberzagrożeń oraz praktycznych wskazówek dla bezpiecznej pracy w sieci. Wiedza ta pomoże Twoim pracownikom nauczyć się identyfikować i przeciwdziałać zagrożeniom kierowanym w organizację. Więcej informacji na temat szkolenia znajdziesz tutaj → PREBYTES ACADEMY

Powierz ekspertom bezpieczeństwo wizerunku Twojej organizacji. Zespół Reagowania na Incydenty Bezpieczeństwa - PREBYTES SIRT, stale monitoruje internet w poszukiwaniu niebezpieczeństw związanych z wykorzystaniem wizerunku, wyciekiem danych, lub kampanią spam. Wykrywanie, analizowanie i reagowanie na cyberzagrożenia, pozwala na szybkie zidentyfikowanie nieprawidłowości i wprowadzenie działań naprawczych. Podczas, gdy my monitorujemy Twoje bezpieczeństwo, Ty możesz skupić się na rozwoju biznesu. Więcej szczegółów ochrony pod adresem → PREBYTES SECURITY INCIDENT RESPONSE TEAM